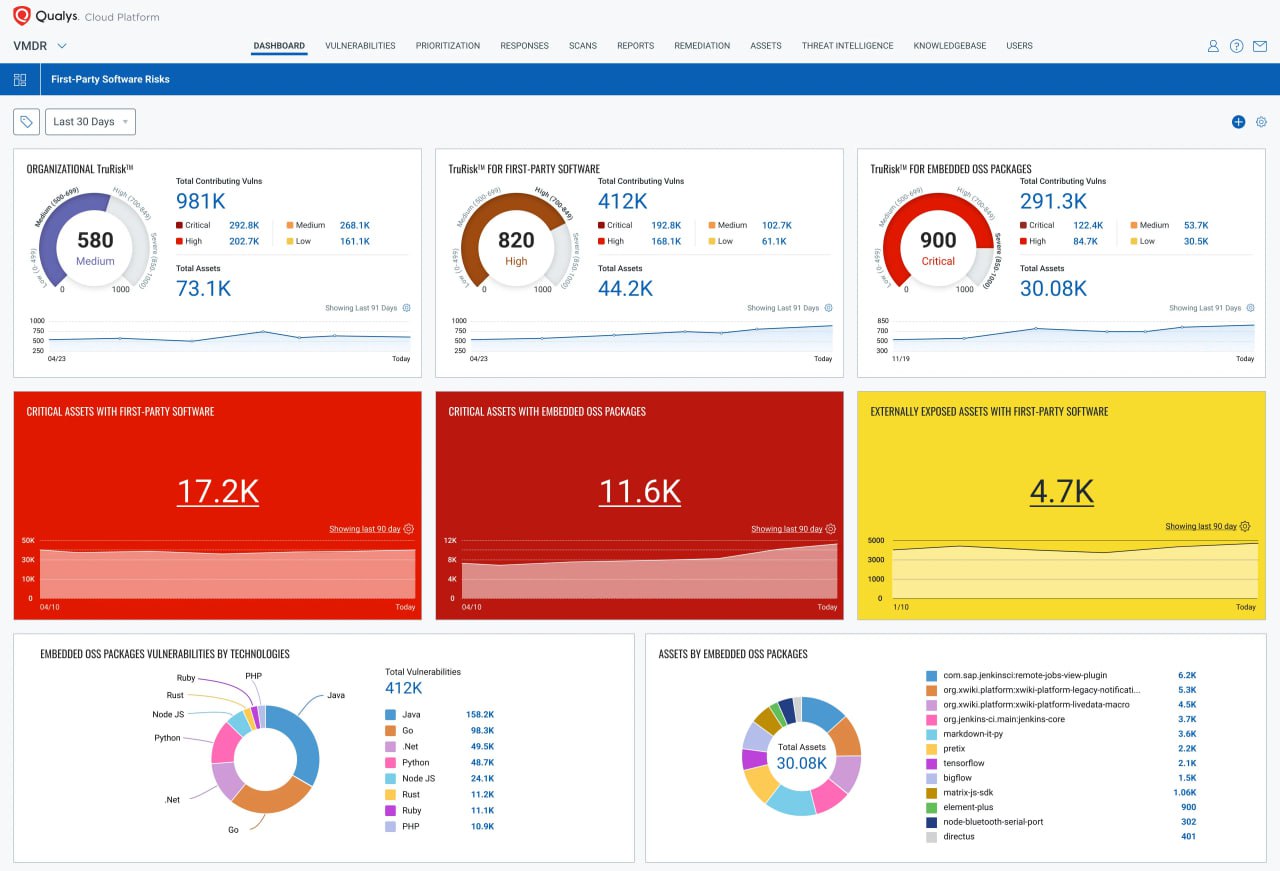

В начале августа Qualys представили новые возможности по анализу уязвимостей самописных (First-Party) и опенсурсных приложений.

Вот, допустим, есть у вас в организации самописная софтина. Её пилят ваши разрабы. Естественно на основе опенсурса. Возможно ваши апсеки периодически проверяют её SAST-ом/DAST-ом и детектят-исправляют уязвимости. Но ваше VM-решение об этой софтине не знает и, соответственно, уязвимости для неё не детектирует. Более того, даже если вы знаете, что версии этой софтины

Что предлагает Qualys. Во всяком случае то, что я понял из достаточно пространной видяшки и поста.

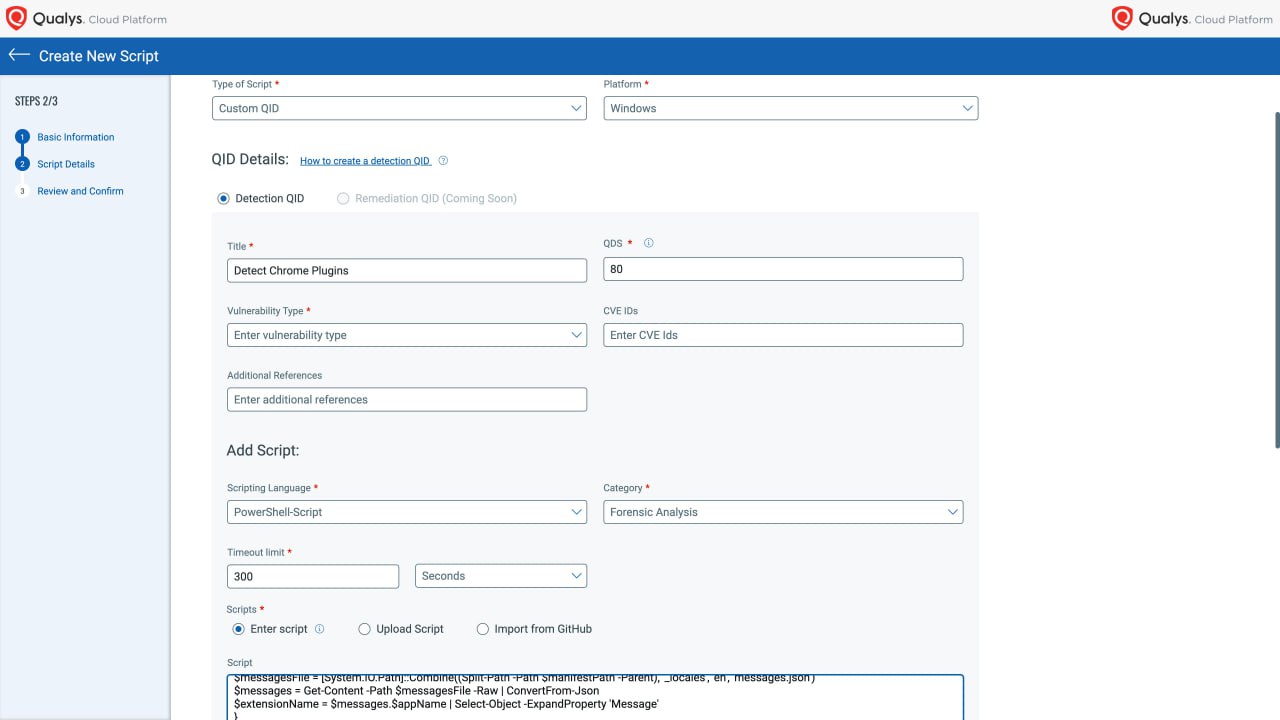

1. Custom Assessment and Remediation (CAR), о котором я раньше уже писал. Это механизм для добавления собственных скриптовых детектов, в том числе на PowerShell и Python. Написали свой скрипт детекта (например по версиям, которые вам апсеки сказали), добавили в Qualys — получили уязвимые хосты. Такие уязвимости будут иметь QID и с ними можно работать как с уязвимостями, которые продетектил сам Qualys.

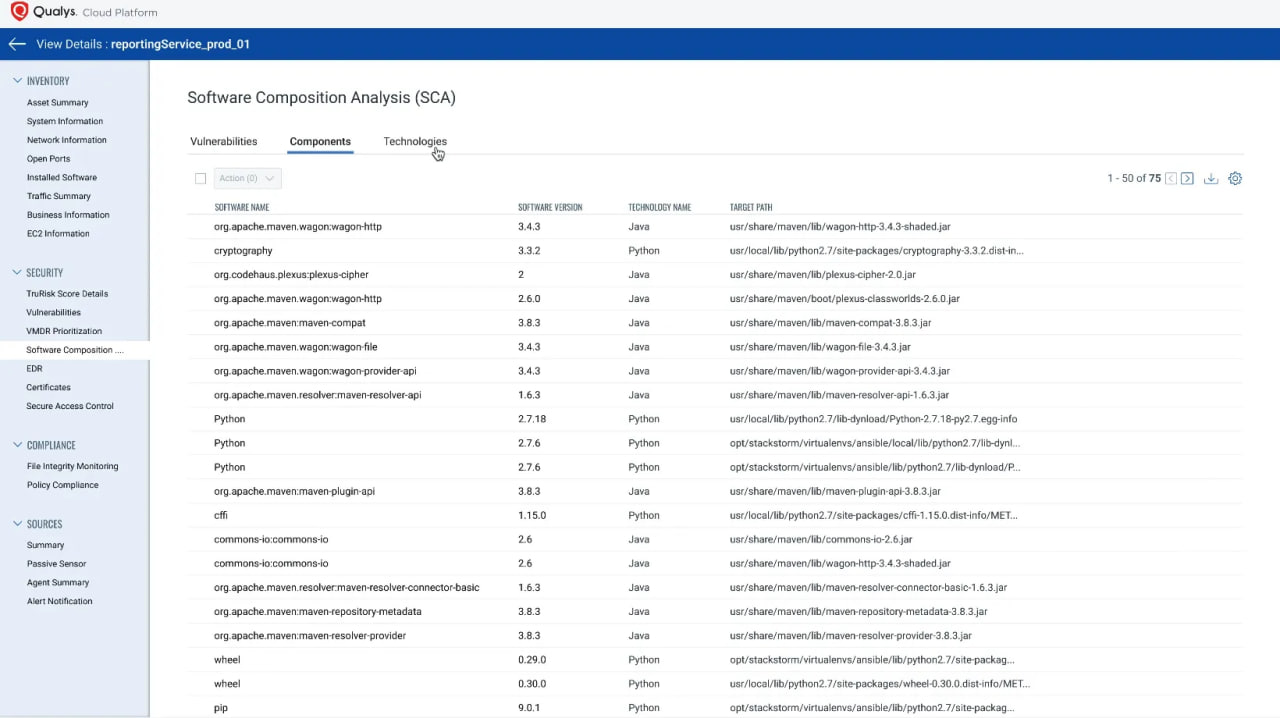

2. Runtime Software Composition Analysis (SCA). Это композиционный анализ. Во время сканирования на наличие уязвимостей детектируется не только сам софт и его версия, но и используемые этим софтом библиотеки.

"SCA сканирует уязвимости в компонентах с открытым исходным кодом, разработанных для Java, Go, .Net, Python, Node JS, Rust, Ruby, PHP и других. Добавление SCA расширяет возможности сканирования VMDR, добавляя более 13 000 новых сигнатур, охватывающих более 11 000 CVE."

Фактически это сводится к тому, что Qualys Agent бегает по файловой системе и ищет/анализирует файлики библиотек (в т.ч. Log4j). Это не супер-новшество. Такие детекты я давно видел в Microsoft Defender for Endpoint. Видимо это становится обязательной фичой.

В общем, VM-вендоры, присмотритесь к кейсам! Клиенты VM-вендоров, задавайте им неудобные вопросы! 😉