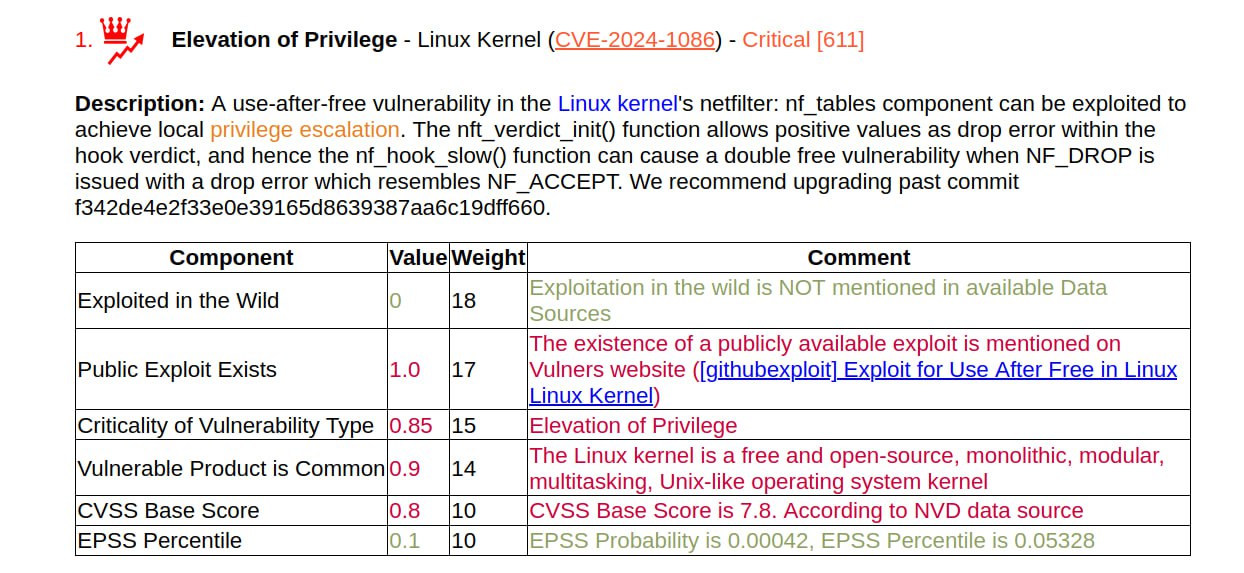

А проприетарное лучше? Несмотря на то, что я сам Linux-оид и мне эта ОС наиболее комфортна, я не особо рад, что у нас импортозамещение идёт в сторону использования Linux-а. Парадокс. 🤷♂️ Использование Linux подразумевает доверие к коду, который написан непонятно кем и непонятно как. И любой коммерческий Linux-вендор контролирует его постольку-поскольку, даже если это Canonical, RedHat и Suse. Эффективного способа препятствовать там закладкам не наблюдается. Всё на доверии. 😏 И даже в случае обнаружения закладки спросить-то не с кого: крайним будет очередной мутный Jia Tan. 🤡

Имхо, было бы гораздо лучше, если бы в России доминировала "российская macOS". Т.е. проприетарная POSIX-овая ОС от отечественной компании, которая несла бы ответственность за весь её код. Ближе всего к этому выглядит KasperskyOS. Амбиции сделать универсальную ОС у компании были. Будем ждать.

Но пока вероятнее, что будем лететь на более-менее стандартном Linux со всеми сопутствующими рисками.