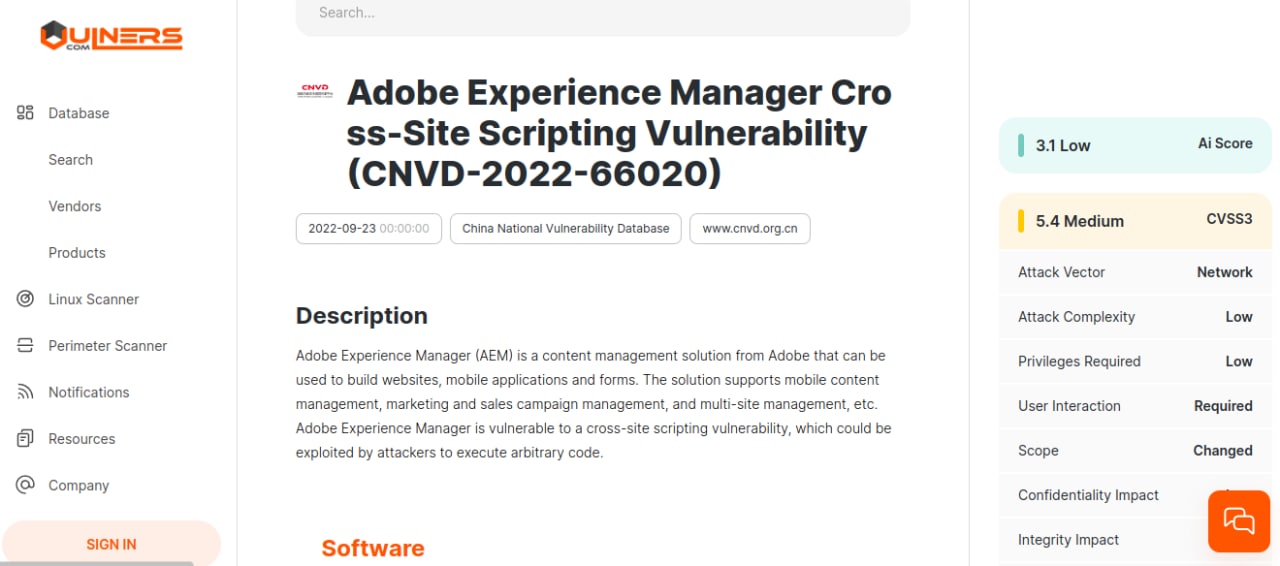

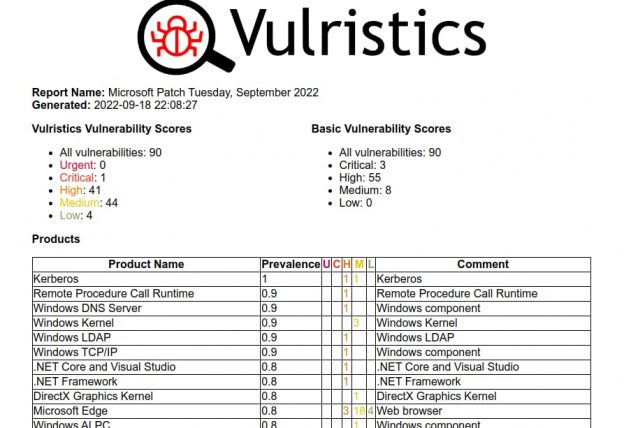

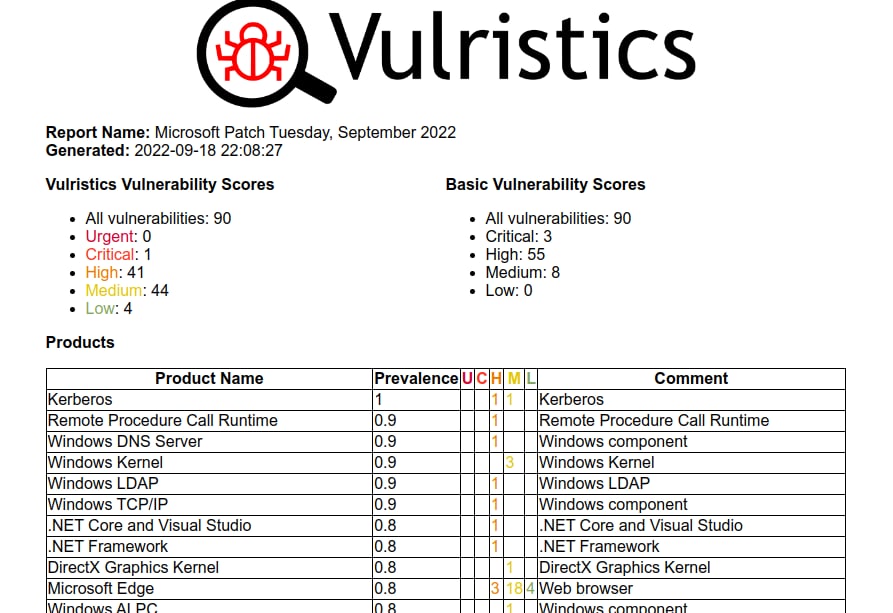

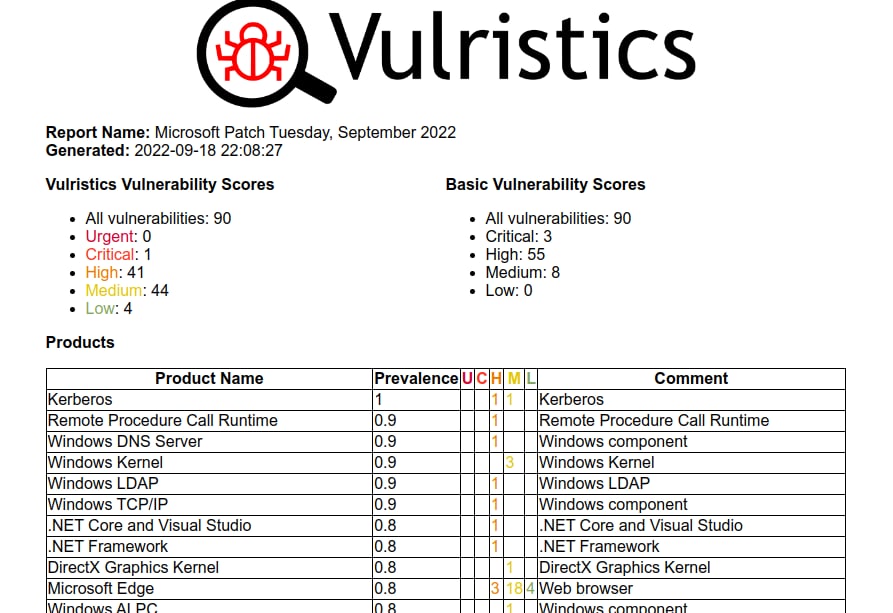

Давайте посмотрим на сентябрьский Microsoft Patch Tuesday. В этот раз компактненько. Всего 63 уязвимости. С учетом уязвимостей вышедших между августовским и сентябрьским Patch Tuesday (как обычно, в Microsoft Edge), получается 90. Весьма и весьма немного.

1. Уязвимостей с публичными эксплоитами пока нет. Есть 3 уязвимости для которых существует Proof-of-Concept Exploit по данным из CVSS

Elevation of Privilege - Kerberos (CVE-2022-33679)

Elevation of Privilege - Azure Guest Configuration and Azure Arc-enabled servers (CVE-2022-38007)

Elevation of Privilege - Windows GDI (CVE-2022-34729)

Но вероятность, что это докрутят до боевого состояния невысока.

2. Есть 3 уязвимости с признаком эксплуатации вживую

Elevation of Privilege - Windows Common Log File System Driver (CVE-2022-37969). Можно поднять права до SYSTEM. Затрагивает массу версий Windows, есть патчи даже под EOL операционки. Кроме этой уязвимости был пучок виндовых EoP-шек без признаков эксплуатации, например Elevation of Privilege - Windows Kernel (CVE-2022-37956, CVE-2022-37957, CVE-2022-37964)

Security Feature Bypass - Microsoft Edge (CVE-2022-2856, CVE-2022-3075). Уязвимости Edge это по факту уязвимости Chromium. Обратная сторона использования одного и того же движка. Уязвимости Chrome аффектят также Edge, Opera, Brave, Vivaldi и прочее.

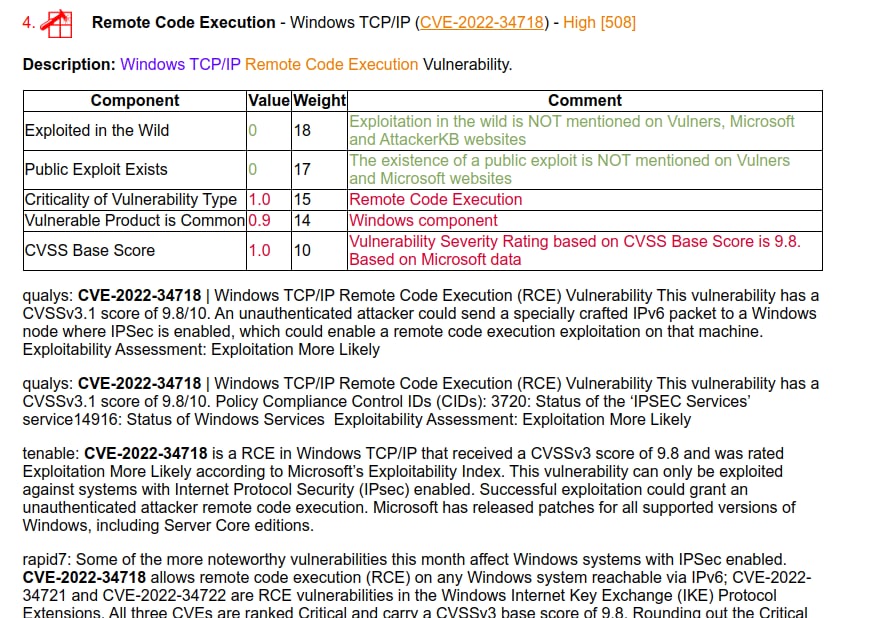

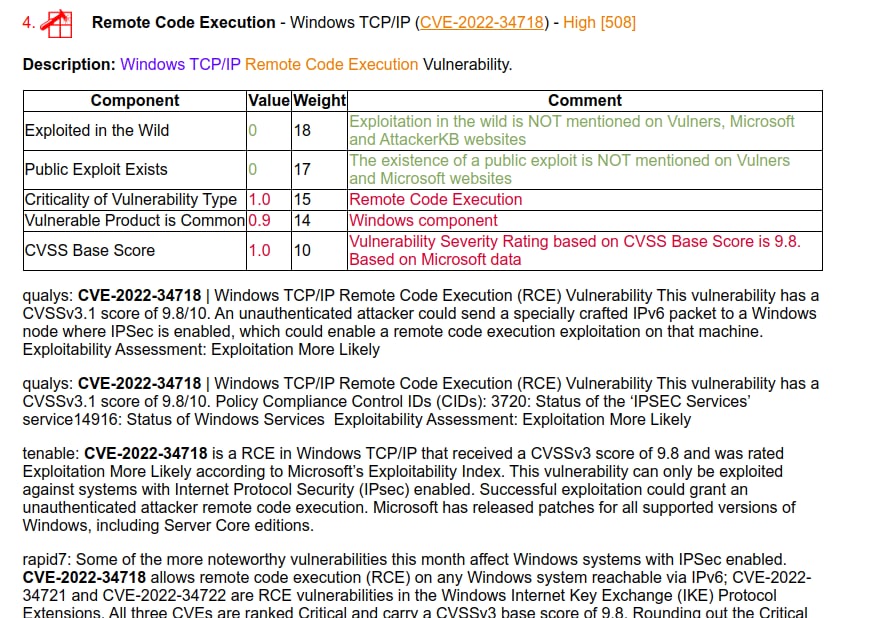

3. RCE от посланного IP пакета 😱

Remote Code Execution - Windows TCP/IP (CVE-2022-34718). "An unauthorized attacker can use it to execute arbitrary code on the attacked Windows computer with the IPSec service enabled by sending a specially crafted IPv6 packet to it. This vulnerability can only be exploited against systems with Internet Protocol Security (IPsec) enabled." IPsec и IPv6 зло, лол. 🙂 Но если серьезно, то скверно, что такое вообще бывает.

И это ещё не все, есть ещё Remote Code Execution - Windows Internet Key Exchange (IKE) Protocol Extensions (CVE-2022-34721, CVE-2022-34722). "An unauthenticated attacker could send a specially crafted IP packet to a target machine that is running Windows and has IPSec enabled, which could enable a remote code execution exploitation."

4. Denial of Service - Windows DNS Server (CVE-2022-34724). С одной стороны только DoS, с другой стороны работу компании можно неплохо так парализовать.

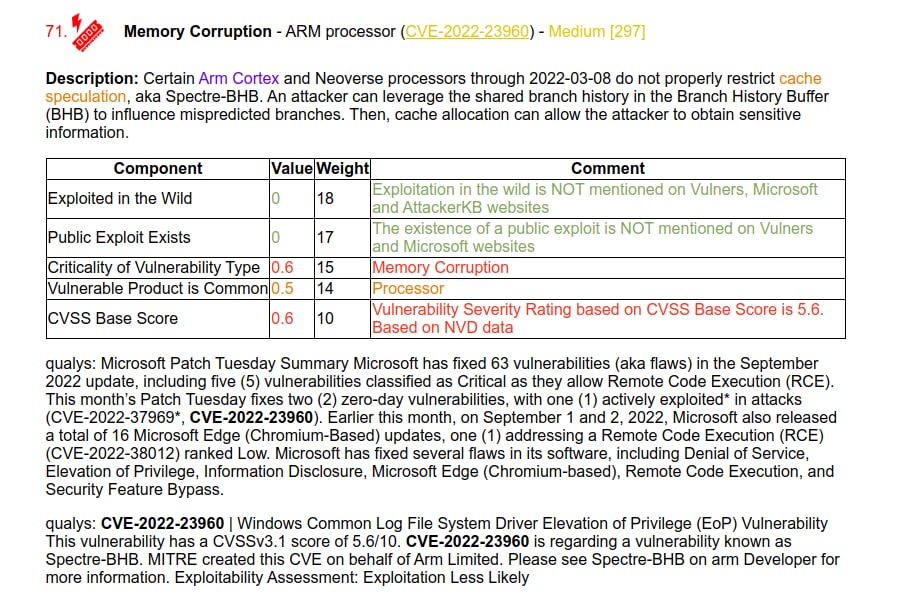

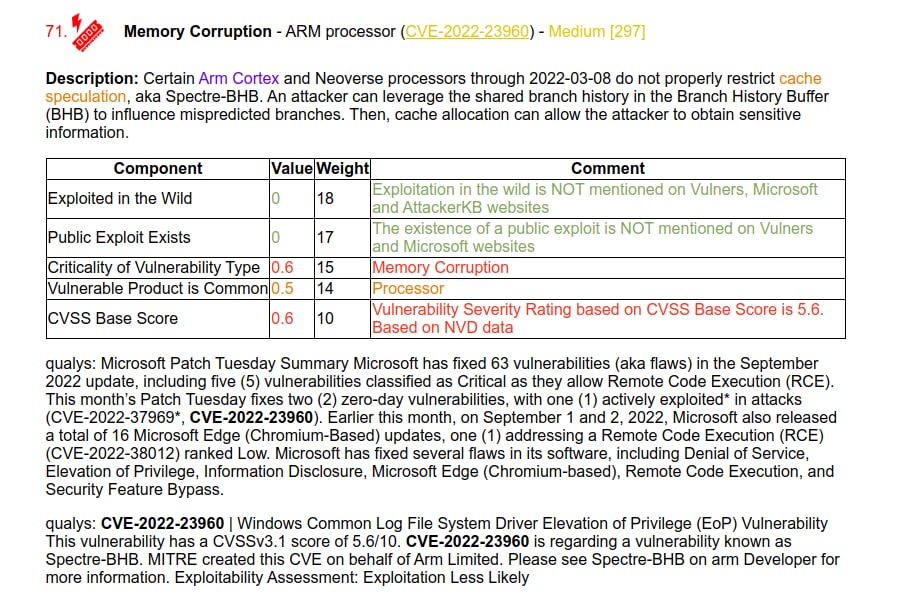

5. Memory Corruption - ARM processor (CVE-2022-23960). Фикс для очередного Spectre, на этот раз Spectre-BHB. Про практическую эксплуатабельность видимо говорить не приходится, так же как и в случае остальных уязвимостей типа Spectre, но практически все обзорщики на эту уязвимость внимание обратили.

Полный отчет Vulristics: https://avleonov.com/vulristics_reports/ms_patch_tuesday_september2022_report_with_comments_ext_img.html