Подъехали фоточки с PHDays 2. В этом году вышли очень приличные, фотографу моё почтение. 🙂

Сгенерил в Suno трек про PHDays 2 — Позитивные Дни. 🙂 Футажи взял из трансляций и выложенных роликов в youtube-канале Positive Events.

Никогда не думал, что буду готов

Выступать перед зрителями на арене Лужников.

И я не про спорт или музыку, вовсе нет:

Мы вещаем со сцены ИБэшный контент.

Второй кибер-фестиваль зажигает огни…

Это PHDays 2, позитивные дни!

Позитивные дни! Позитивные дни!

То самое место, где мы не одни.

Это PHDays 2, позитивные дни!

Позитивные дни! Позитивные дни!

Мы снова здесь все вместе без деления на нации

Излучаем в пространство позитивные вибрации.

Мы здесь всем миром развиваем ИБ культуру,

Чтоб не было жестоко к нам Mirabile Futurum

Второй кибер-фестиваль зажигает огни…

Это PHDays 2, позитивные дни!

Позитивные дни! Позитивные дни!

То самое место, где мы не одни.

Конец мая, Москва, позитивные дни!

Позитивные дни! Позитивные дни!

🔹 Позитивные вибрации — отсылка к "Positive Vibration" Боб Мали и The Wailers, которая когда-то давно была практически неофициальным гимном PT. 😅

🔹 Mirabile Futurum — отсылка к каверу "Прекрасное далёко" на латыни.

Впечатления от моих вчерашних выступлений на PHDays 2. Было круто, мне понравилось. 🙂 Причём эмоций от первой модерации дискуссии даже больше, чем от собственного доклада. 😅

Когда докладываешься, то сам контролируешь ситуацию за исключением технических моментов. В дискуссии же есть значительная доля неопределенности. Несмотря на заготовленные вопросы, прописанный сценарий, предварительное обсуждение и прочее.

Здесь огромная благодарность всем участникам! Особенно, конечно, Виталию Сергеевичу Лютикову, за терпение к высказанным критическим моментам и интересные комментарии.

Также отдельно хотелось бы поблагодарить Алексея Викторовича Лукацкого за идею проведения дискуссии, большую помощь в организации и возможность попробовать себя в новой роли модератора.

Запись трансляции ищется на Youtube по "Государство 24 мая Positive Hack Days Fest 2". Чуть позже перезалью ролики на свой канал и перемонтирую выступление, чтобы слайды было лучше видно.

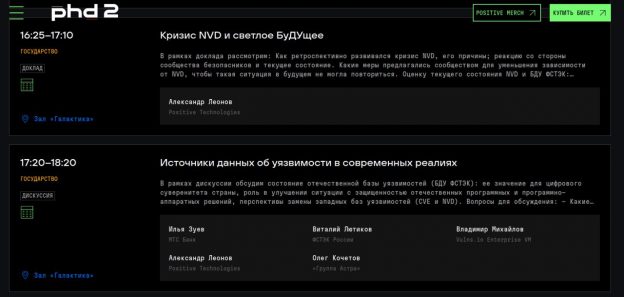

Время начала моего выступления и дискуссии по базам уязвимостей на PHDays сместилось на 35 минут: теперь стартуем 24 мая (пятница) в 16:25 в локации Галактика. Надеюсь, что больше изменений не будет, но если что, отпишу в канал. 🙂 Также можете уточнять в интерактивной программе мероприятия (выделил фильтрами день и трек "Государство").

Бейдж на Positive Hack Days можно получить заранее и не стоять в очереди на регистрацию. В офисе Positive Technologies и кассе Лужников.

Мой доклад на PHDays "Кризис NVD и светлое БуДУщее" пройдёт 24 мая (Пятница) в 16:25–17:10 в локации Галактика. На сайте PHDays уже доступно расписание.

В рамках доклада рассмотрим:

🔹 Как ретроспективно развивался кризис NVD, реакцию на него со стороны сообщества безопасников и текущее состояние.

🔹 Какие меры предлагались сообществом для уменьшения зависимости от NVD, чтобы такая ситуация в будущем не могла повториться.

🔹 Оценку текущего состояния NVD и БДУ ФСТЭК: возможно ли для российских организаций использовать только БДУ?

🔹 Уязвимости, которые присутствуют только в БДУ ФСТЭК: общее количество, распределение по годам, типы уязвимостей, уязвимые продукты.

Сразу после доклада в 17:20–18:20 в той же локации будет дискуссия "Источники данных об уязвимости в современных реалиях" с моим участием (и модерированием).

upd. 22.05 Обновил время начала