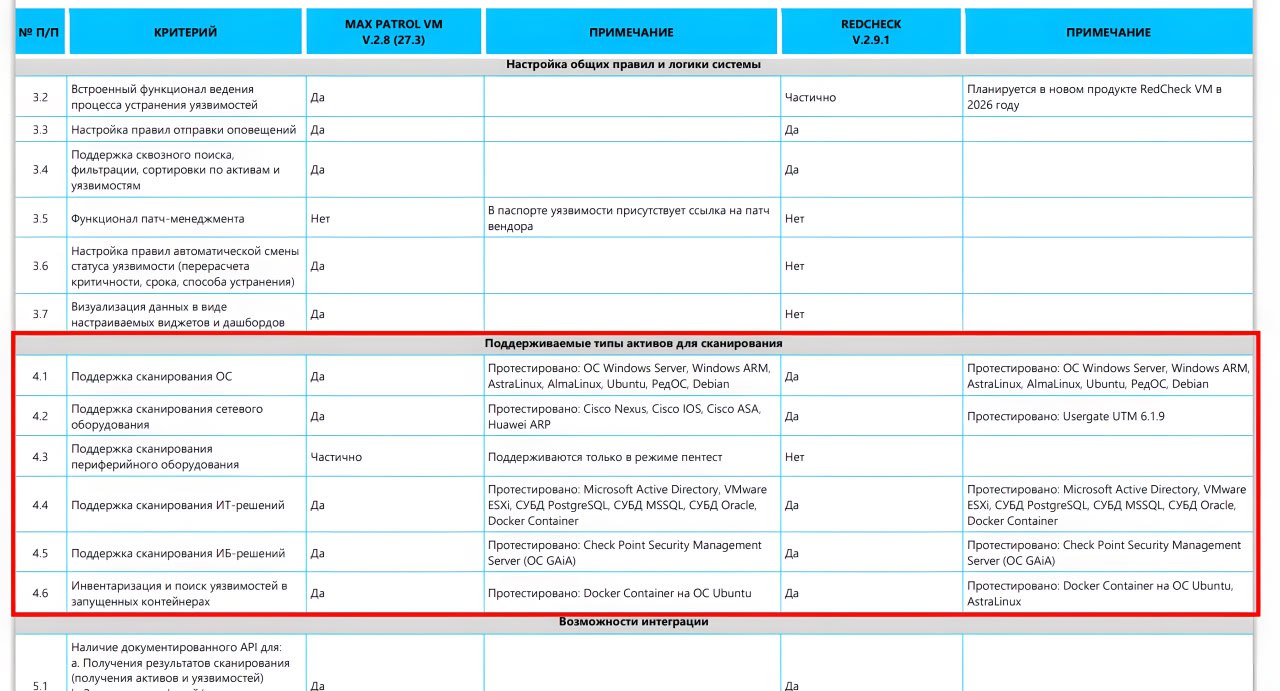

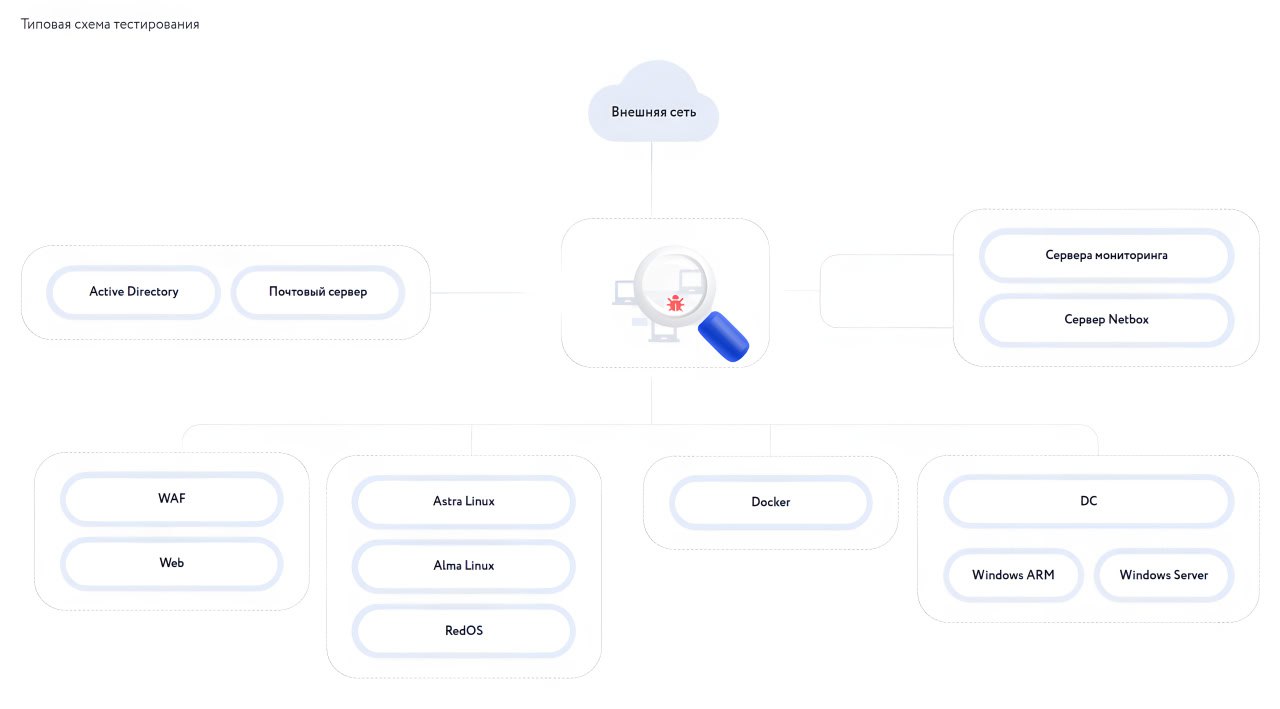

На сайте компании Инфосистемы Джет опубликованы результаты тестирования решений для управления уязвимостями. В настоящий момент есть данные по Max Patrol VM V.2.8 (27.3) и RedCheck V.2.9.1. Ещё 6 решений в процессе тестирования. Сравнение шло по 74 критериям с использованием открытой методики тестирования. Это не просто заполнение опросников VM-вендором, а результаты практической работы с развёрнутыми решениями. Сравнительные таблицы доступны на web-странице и в pdf.

Что с проверкой качества детектирования известных (CVE, БДУ) уязвимостей? Ну, некоторый прогресс есть. В прошлогоднем сравнении от CyberMedia на это выделялся один критерий, а тут уже 6 по типам активов. 🙂 Но деталей нет. 🤷♂️ Например, оба решения просканировали Windows-хост, но насколько совпали результаты детектирования - непонятно. Это самое интересное, что может быть в подобных сравнениях VM-решений. И этого сейчас нет. Хочется надеяться, что появится. 😉