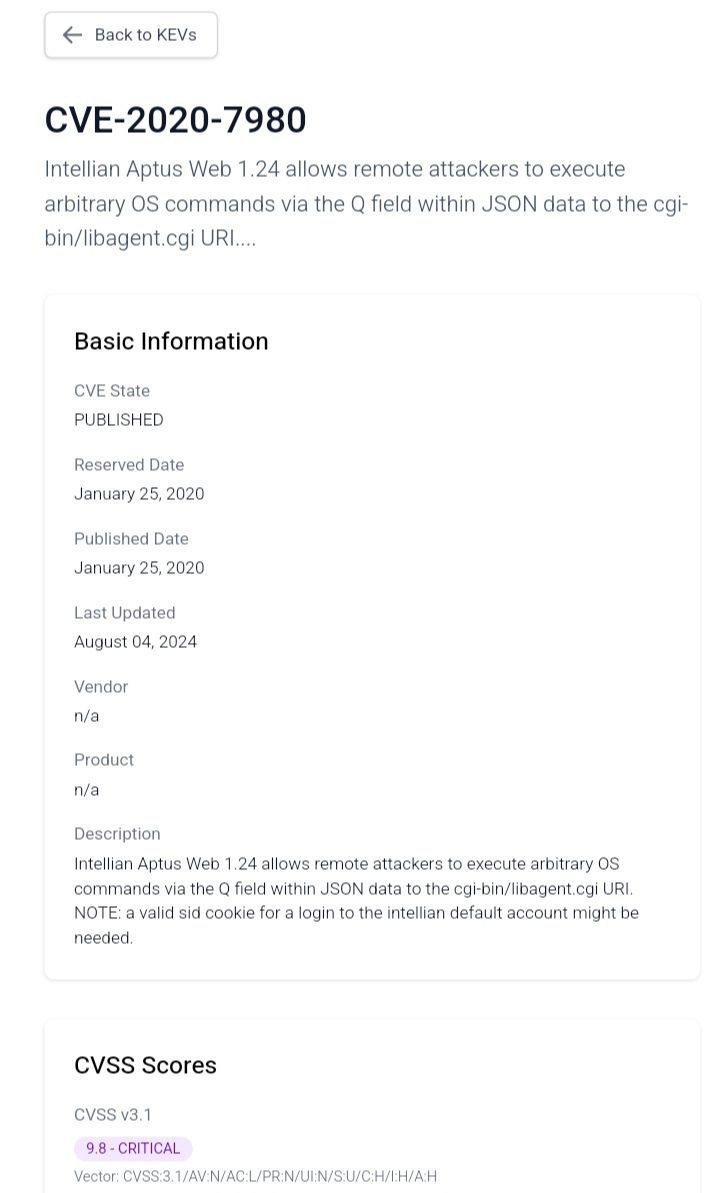

Про уязвимость Remote Code Execution & Arbitrary File Reading - Apache HTTP Server (CVE-2024-38475). Ошибка экранирования в модуле mod_rewrite приводит к удалённому выполнению кода или чтению произвольных файлов. Для эксплуатации не требуется аутентификация.

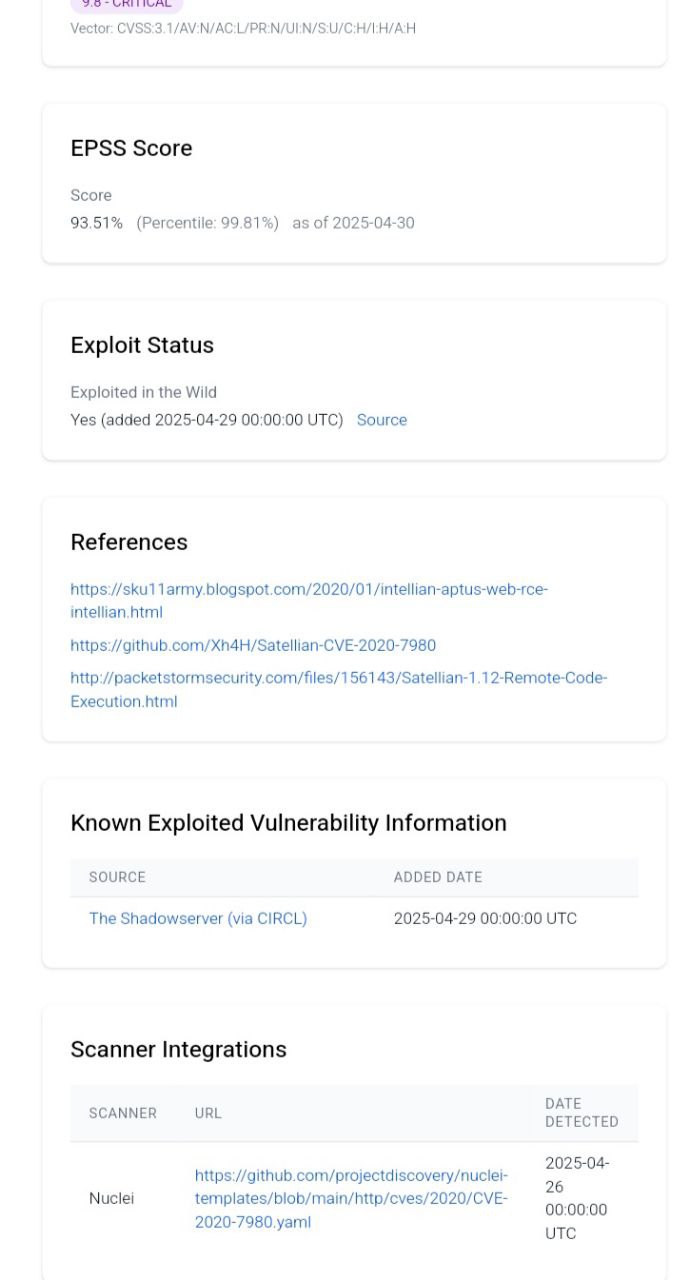

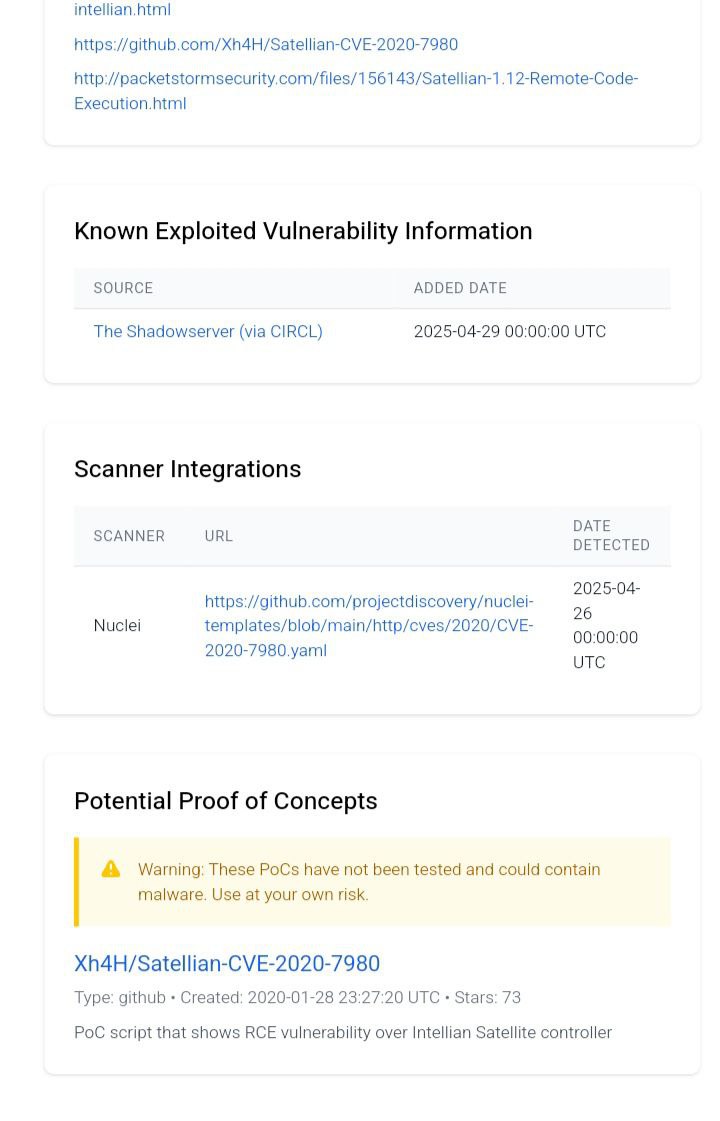

🔻 Версия Apache HTTP Server 2.4.60 с исправлением этой уязвимости вышла 1 июля 2024 года. Уязвимость была обнаружена исследователем Orange Tsai из компании DEVCORE. 9 августа 2024 года он опубликовал write-up и слайды с BH2024. С 18 августа 2024 года PoC эксплоита доступен на Github.

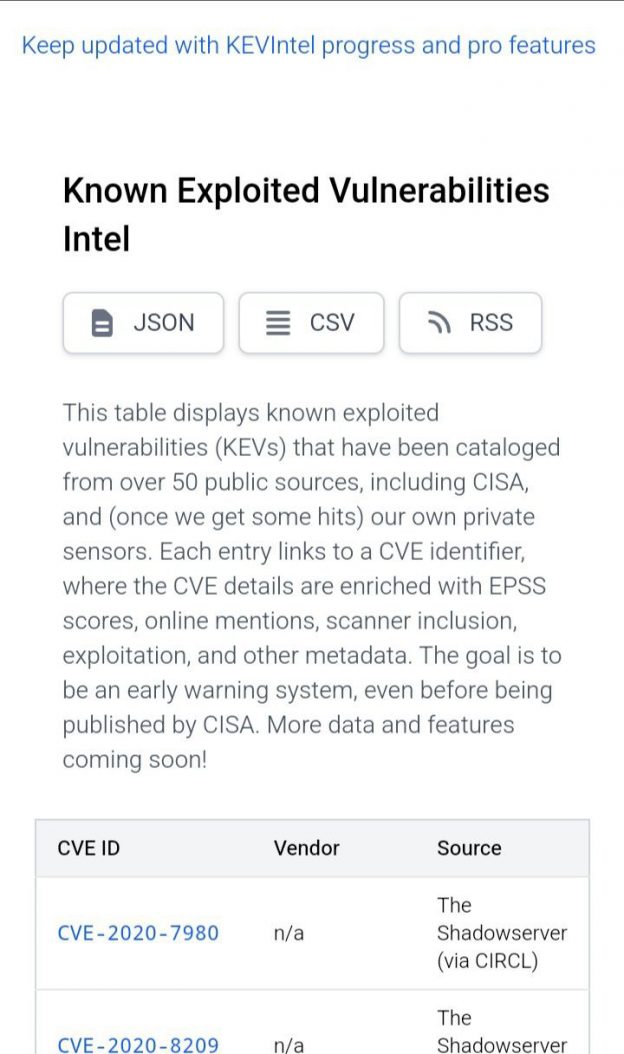

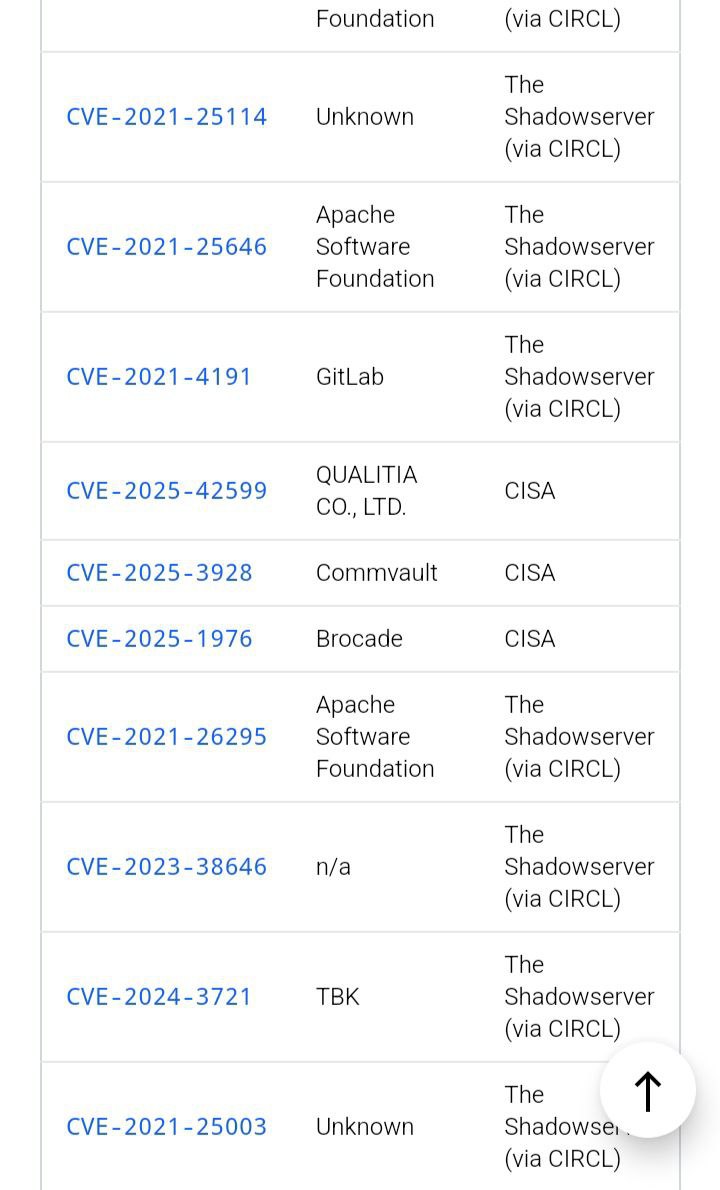

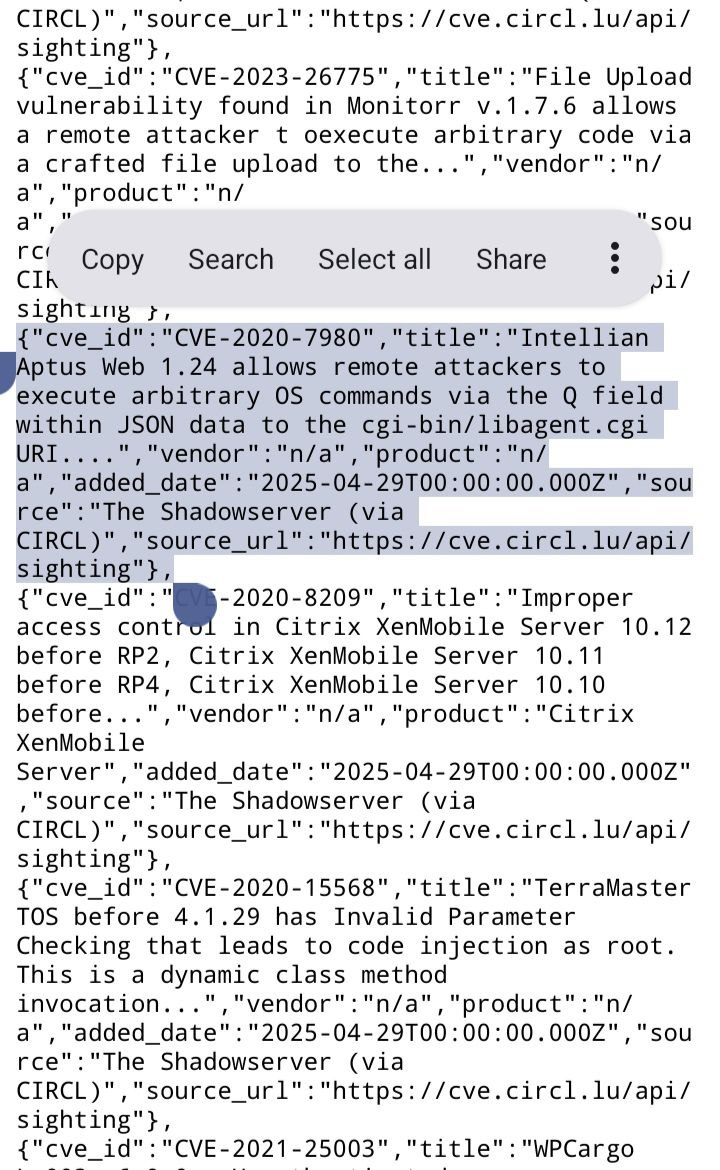

🔻29 апреля 2025 года стало известно, что уязвимость CVE-2024-38475 активно эксплуатируется для компрометации шлюзов безопасного доступа SonicWall SMA. WatchTowr Labs расписали в своём блоге, как уязвимость позволяет читать файл базы SQLite с активными сессиями. 1 мая уязвимость добавили в CISA KEV.

Естественно, эта уязвимость может "всплыть" далеко не только в решениях SonicWall. 😏