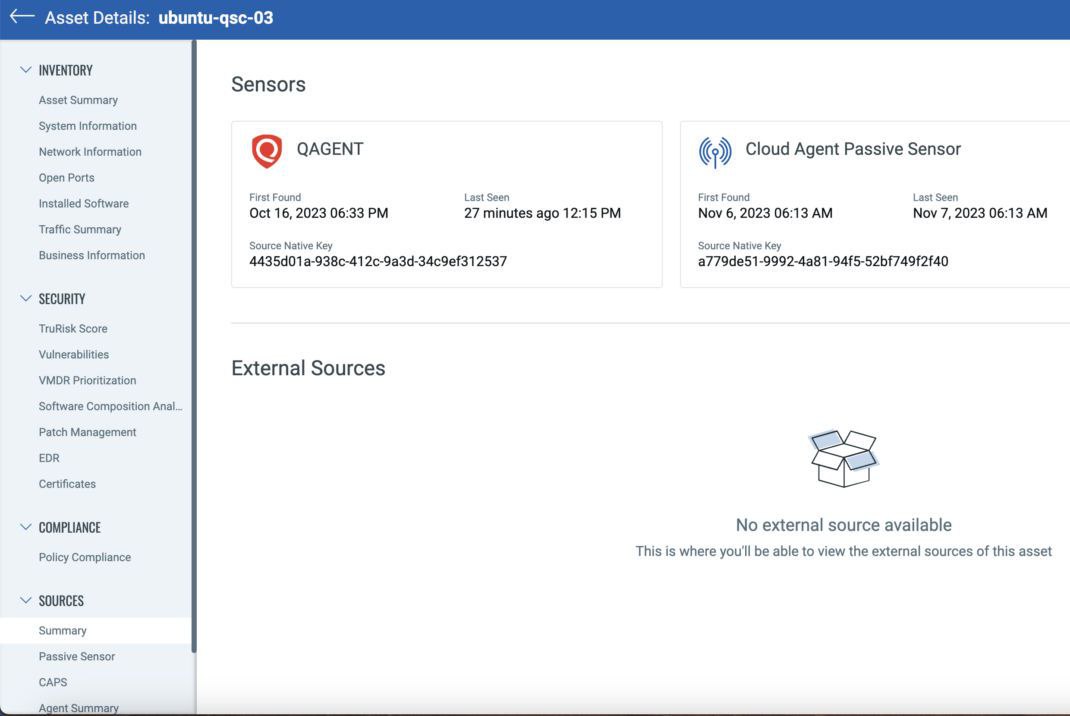

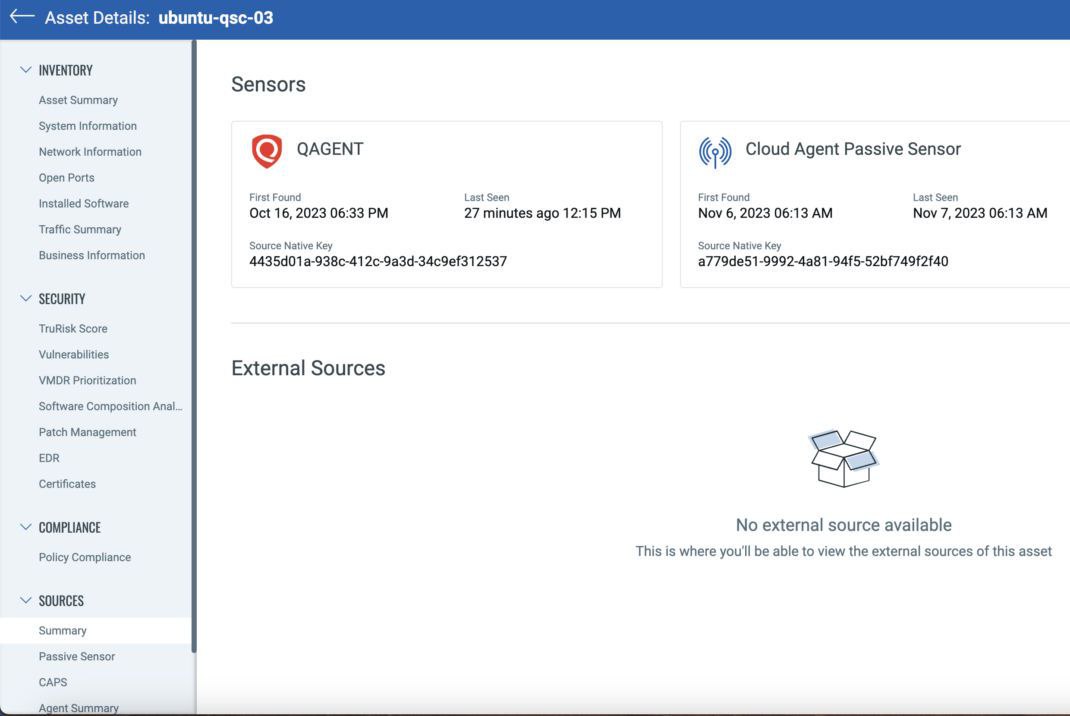

Qualys представили пассивный сенсор, встроенный в хостовой агент - Cloud Agent Passive Sensor (CAPS). Прикольная тема для развития VM-ных агентов. То, что в агент интегрируют активный сетевой сканер, я уже видел, а вот то, что снифер встроили - не припомню такого. 🙂

Как они обосновывают необходимость в нём: указывают на опасность, исходящую от неизвестных и неуправляемых активов в сетях. Это могут быть как просто старые уязвимые системы, так и закладки. Отслеживать такие активы трудоёмко.

Что предлагают: новый сенсор CAPS, встроенный в хостовой агент, который уже используется для VMDR, PM (Patch Management), FIM (File Integrity Monitoring), EDR.

Разве у них не было средств для анализа трафика? Было и есть - сетевое устройство Qualys Network Passive Sensor. Но пишут, что им 100% покрытия в современных средах сложно было достичь, т.к. сети слишком сложные стали.

Что из себя представляет CAPS: функция, которую можно включить для любого лицензированного облачного агента (Cloud Agent). Функция работает при наличии модуля Qualys CyberSecurity Asset Management (CSAM).

CAPS превращает облачный агент в пассивный сенсор (в дополнение к другим функциям, которые он выполняет регулярно), позволяя ему отслеживать broadcast и multicast трафик, такой как ARP, DHCP, SSDP, mDNS, LLDP и различные Plug-and-Play Network/Service Discovery протоколы для обеспечения широкой видимости в сети.

Затем облачные агенты собирают обширные метаданные активов и сообщают такую информацию, как MAC-адреса, IP-адреса, имя хоста, операционную систему, версию прошивки и UUID (универсальные уникальные идентификаторы). Эти данные можно использовать для создания централизованной инвентаризации сетевых активов, оценки состояния их безопасности и обнаружения аномалий или потенциальных угроз.

Данные, собранные с помощью CAPS, автоматически агрегируются на платформе Qualys Enterprise TruRisk с информацией от Network Passive Sensor-ов, активных сетевых сканеров и облачных агентов. Он обеспечивает единое, комплексное и унифицированное представление о сети.

При этом пассивным зондированием (sensing) занимаются не все агенты:

Если в одной подсети имеется более одного агента с поддержкой CAPS, агенты совместно определяют лидера (leader) и резервного (standby). Резервный обеспечивает непрерывность работы в случае выхода Лидера из сети.

А так всю работу делает Лидер.

Какие преимущества подчёркивают:

🔹 Автоматический анализ трафика и дедупликация данных из нескольких источников. Автоматически убирают мусор типа данных из домашних сетей.

🔹 Дополнительное средство детектирования для активов, которые нельзя сканировать агентно или безагентно (промышленное оборудование, Интернет вещей и медицинские устройства)

🔹 Простота интеграции, алертинга, добавления в регулярные сканы/на раскатку агентов.

Для бизнеса напирают на минимизацию рисков за счет комплексного контроля, единый взгляд на SecOps и IT Ops, снижение совокупной стоимости владения.