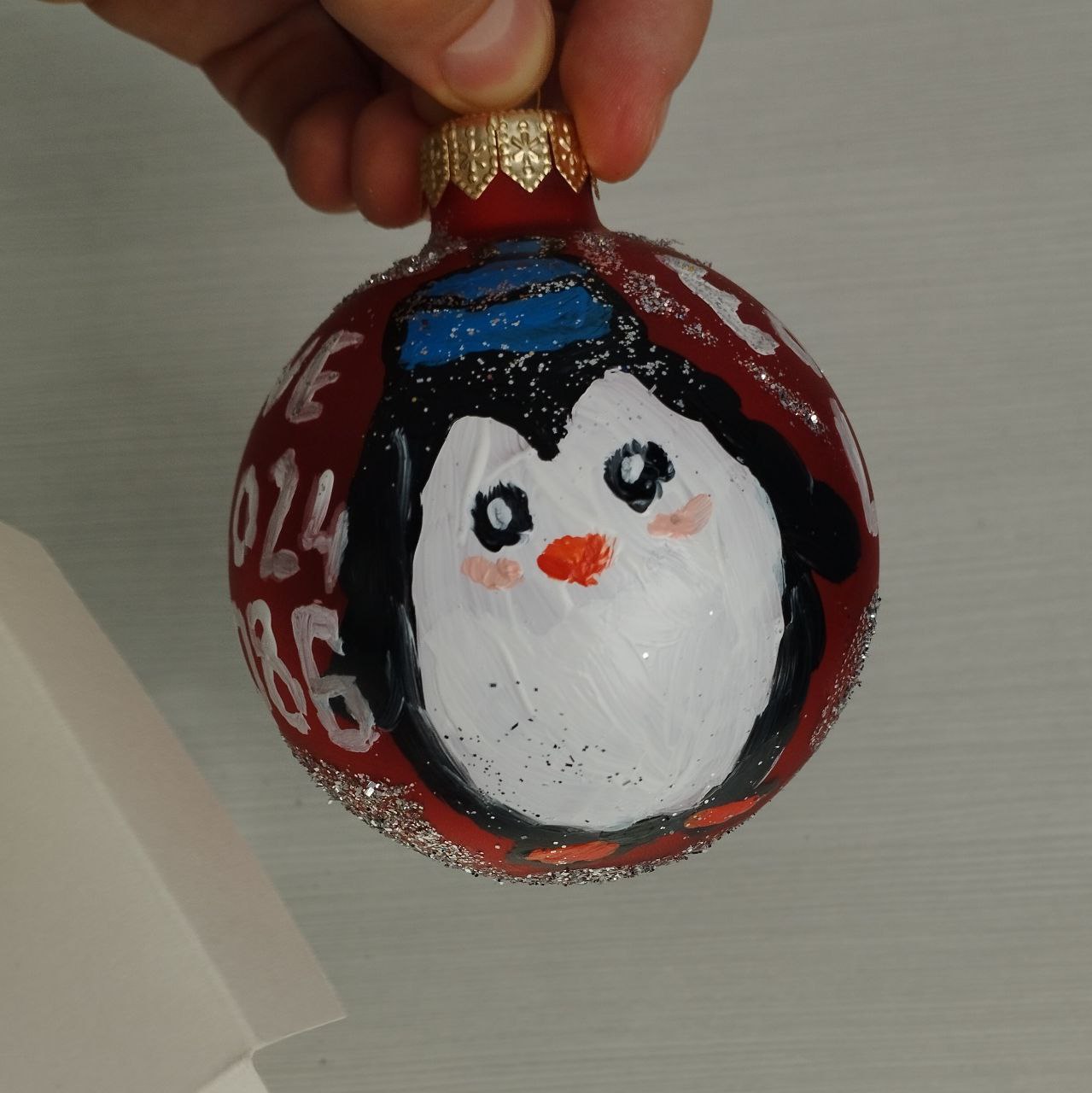

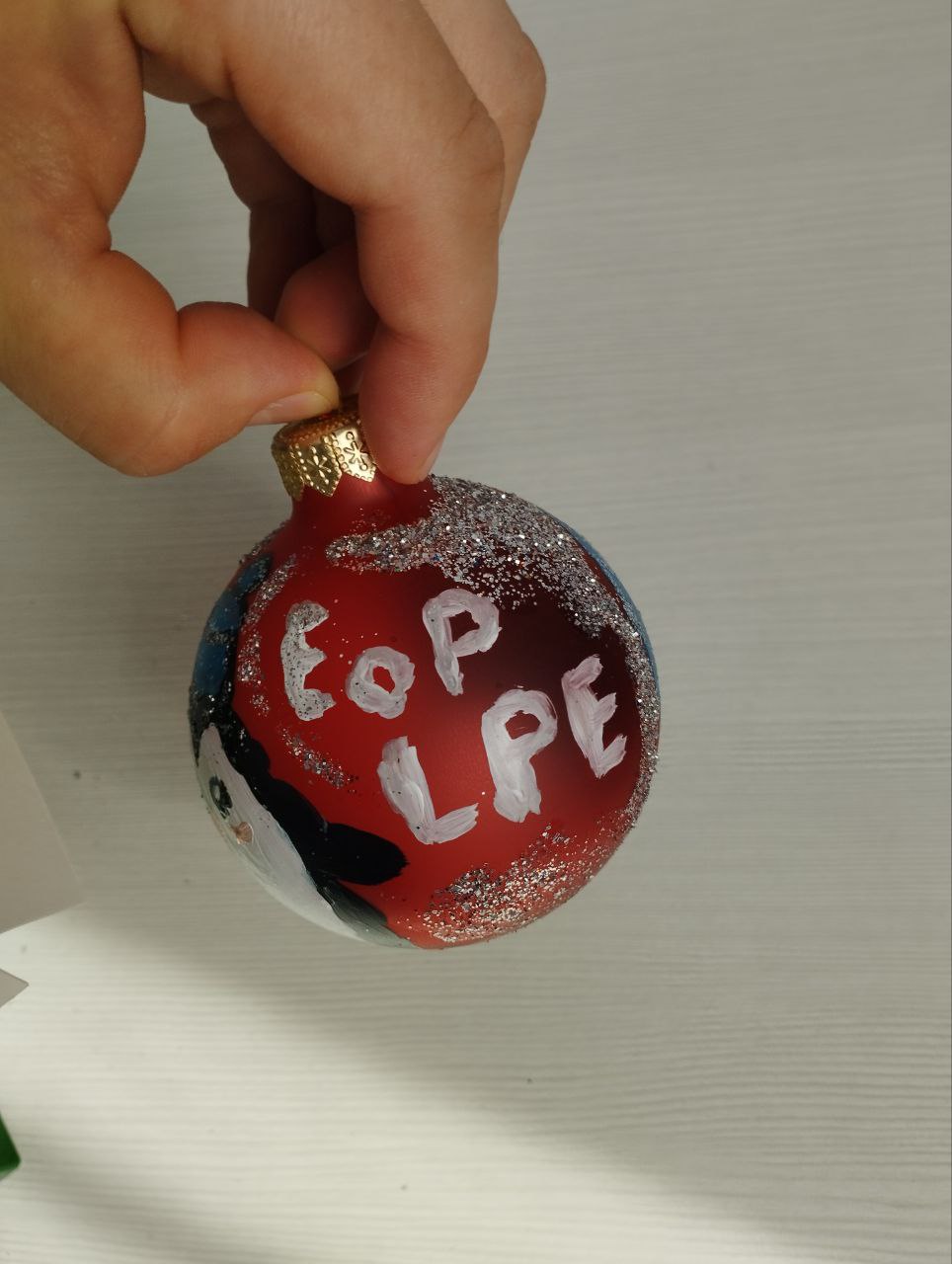

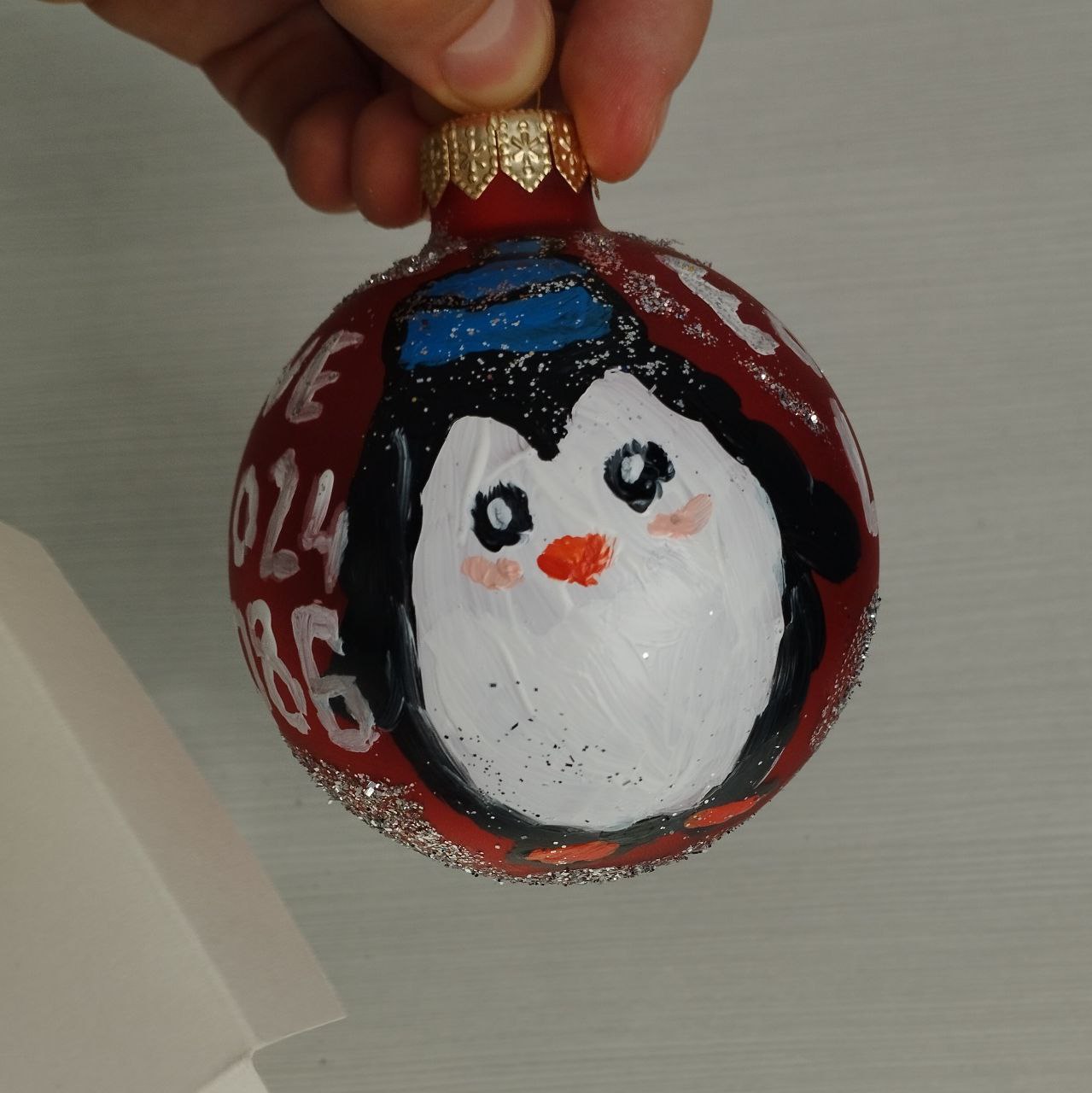

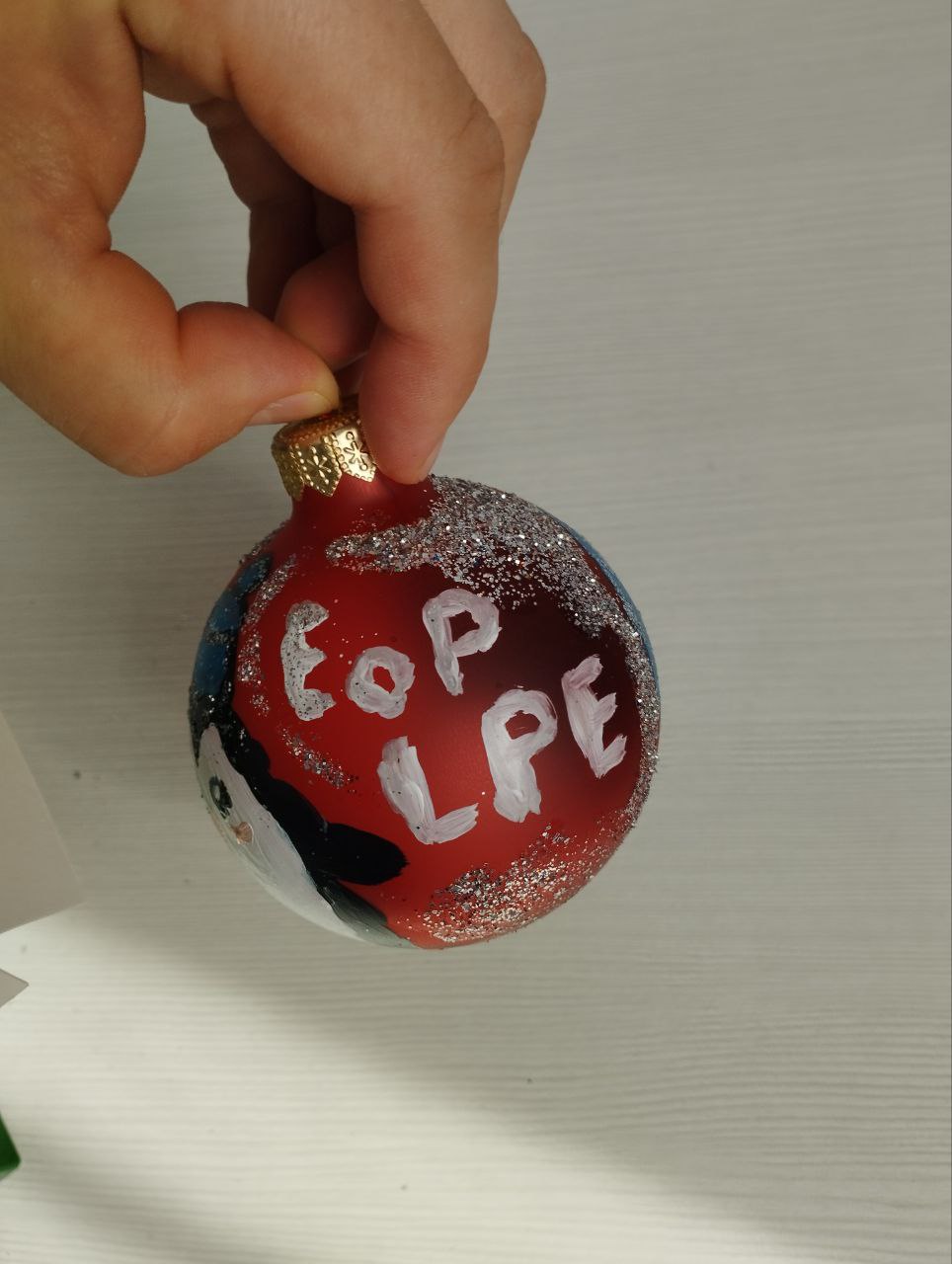

Мастер-класс по росписи ёлочных игрушек прошёл успешно. 👍 Сказали, что можно рисовать всё что угодно. 😏 Нарисовал Elevation of Privilege (Local Privilege Escalation) - Linux Kernel (CVE-2024-1086). 😅

Мастер-класс по росписи ёлочных игрушек прошёл успешно. 👍 Сказали, что можно рисовать всё что угодно. 😏 Нарисовал Elevation of Privilege (Local Privilege Escalation) - Linux Kernel (CVE-2024-1086). 😅

Трендовые уязвимости июня по версии Positive Technologies. Традиционно в 3 форматах:

📹 Рубрика "В тренде VM" в новостном ролике SecLab-а (начинается с 15:03)

🗞 Пост на Хабре, фактически это несколько расширенный сценарий рубрики "В тренде VM"

🗒 Компактный дайджест с техническими деталями на официальном сайте PT

Список уязвимостей:

🔻 EoP в Microsoft Windows CSC (CVE-2024-26229)

🔻 EoP в Microsoft Windows Error Reporting (CVE-2024-26169)

🔻 EoP в Microsoft Windows Kernel (CVE-2024-30088)

🔻 RCE в PHP (CVE-2024-4577)

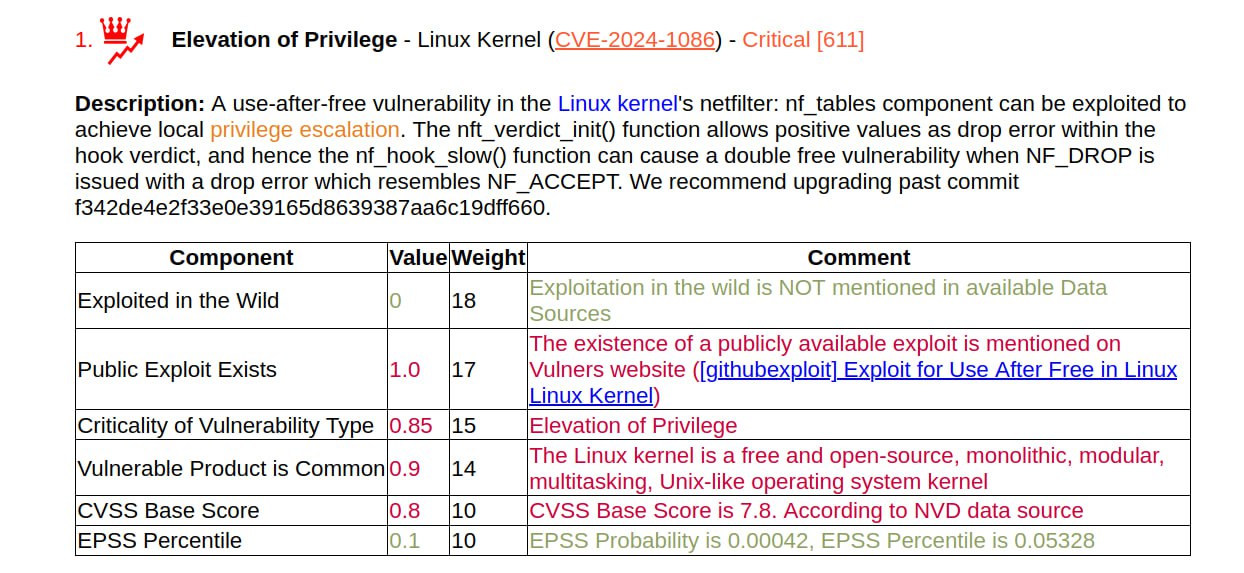

🔻 EoP в Linux Kernel (CVE-2024-1086)

🔻 InfDisclosure в Check Point Security Gateways (CVE-2024-24919)

🔻 RCE в VMware vCenter (CVE-2024-37079, CVE-2024-37080)

🔻 AuthBypass в Veeam Backup & Replication (CVE-2024-29849)

Elevation of Privilege (Local Privilege Escalation) - Linux Kernel (CVE-2024-1086) добавили в CISA KEV. Сама уязвимость относительно старая, январская. Я уже писал про неё в марте, когда вышел write-up и публичный эксплоит.

Несмотря на тривиальную эксплуатацию, запустил утилиту - получил рута, до недавнего времени признаков активной эксплуатации этой уязвимости не фиксировали. Что довольно странно, такой полезный эксплоит должен сразу попадать в инструментарий злоумышленников. Тут либо практическая эксплуатация всё же чем-то осложнена, либо использующие её злоумышленники не оставляли следов. 🤔

Как бы то ни было, 30 мая уязвимость добавили в CISA KEV, а значит факт использования её в атаках всё-таки был установлен. Но подробностей по атакам пока нет. Обратите внимание на эту уязвимость при обновлении Linux хостов.

Для январской Elevation of Privilege (Local Privilege Escalation) - Linux Kernel (CVE-2024-1086) 26 марта вышел write-up и PoC. Видео демка работы скрипта выглядит эффектно: запускают скрипт от обычного пользователя и через пару секунд получают рутовый шелл. ⚡️ По заявлениям автора эксплоит работает с большинством ядер Linux между версиями 5.14 и 6.6, включая Debian, Ubuntu и KernelCTF.

🔻 Эксплойт требует kconfig CONFIG_USER_NS=y; sh command sysctl kernel.unprivileged_userns_clone = 1; kconfig CONFIG_NF_TABLES=y. Автор пишет, что это по дефолту выполняется для Debian, Ubuntu, and KernelCTF, а для других дистрибов нужно тестить.

🔹 Эксплойт не работает на ядрах v6.4> с kconfig CONFIG_INIT_ON_ALLOC_DEFAULT_ON=y (включая Ubuntu v6.5)

NSFOCUS пишет, что Redhat тоже подвержен уязвимости. 🤷♂️

Повышение критичности для Elevation of Privilege - Windows Common Log File System Driver (CVE-2023-36424): 3 дня назад на GitHub появился технический анализ и код эксплоита.

Уязвимость из ноябрьского Microsoft Patch Tuesday. На момент выхода уязвимость никто не выделял, только Qualys мельком упомянули. 🤷♂️

👾 Сообщений об эксплуатации вживую пока нет, но теперь видимо ждём.

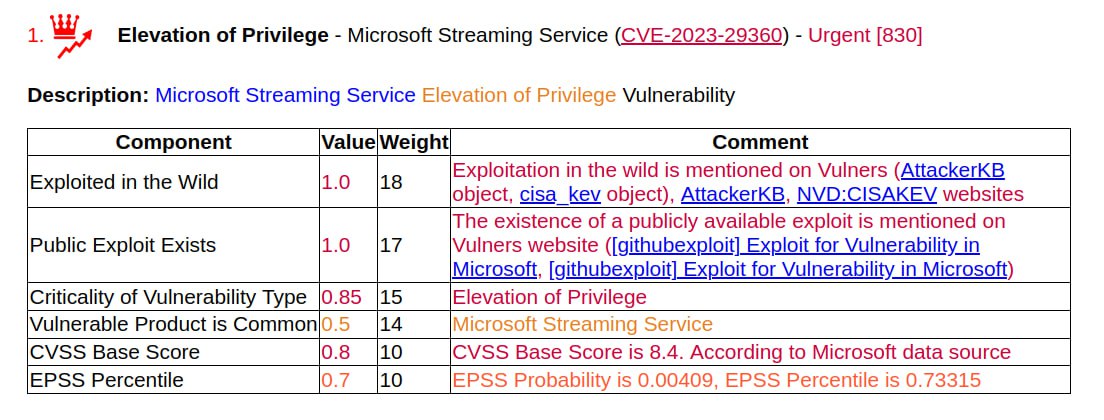

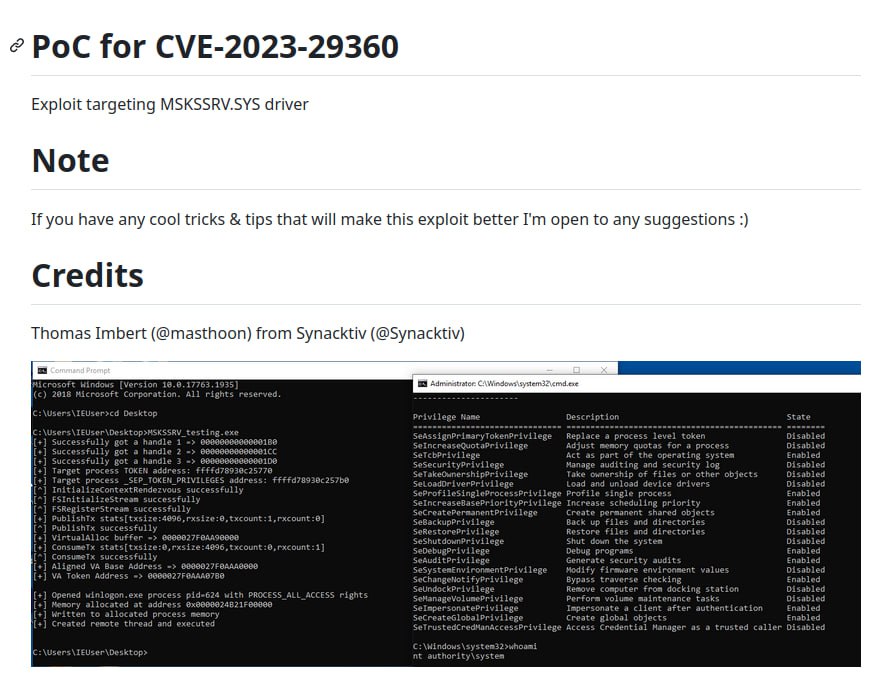

Elevation of Privilege - Microsoft Streaming Service (CVE-2023-29360) эксплуатируется вживую малварью Raspberry Robin с августа 2023. Уязвимость позволяет получать привилегии SYSTEM. С сентября 2023 eсть PoC на гитхабе.

Вот как оно бывает. Была ничем не примечательная уязвимость с небольшим CVSS, которую в момент выхода июньского Microsoft Patch Tuesday только Qualys мельком подсветили. А потом бамс - оказывается и уязвимый компонент другой, и уязвимость успешно эксплуатируется. 🤷♂️

CheckPoint-ы пишут, что Raspberry Robin использует и Elevation of Privilege – Microsoft Streaming Service Proxy (CVE-2023-36802), но для неё признак эксплуатации вживую был в сентябрьском MSPT, так что не особо новость. Для этой уязвимости также есть PoC на GitHub.

По поводу подозрительной EoP в Confluence (CVE-2023-22515), которая вышла на прошлой неделе, опасения подтвердились. Злоумышленнику действительно не требуется предварительно иметь пользователя в Confluence, чтобы получить администратора. Действительно имеет место обход аутентификации.

Коллеги из PT SWARM воспроизвели эту уязвимость и записали видео с демонстрацией. На видео они показывают, что пользователя в инсталляции Confluence нет, затем они запускают python скрипт с логином/паролем желаемого пользователя и тут же получают его в Confluence с правами админа. Magic. 🪄

Это мой личный блог. Всё, что я пишу здесь - моё личное мнение, которое никак не связано с моим работодателем. Все названия продуктов, логотипы и бренды являются собственностью их владельцев. Все названия компаний, продуктов и услуг, упоминаемые здесь, упоминаются только для идентификации. Упоминание этих названий, логотипов и брендов не подразумевает их одобрения (endorsement). Вы можете свободно использовать материалы этого сайта, но было бы неплохо, если бы вы разместили ссылку на https://avleonov.ru и отправили мне сообщение об этом на me@avleonov.com или связались со мной любым другим способом.