Трендовые уязвимости июня по версии Positive Technologies. Традиционно в 3 форматах:

📹 Рубрика "В тренде VM" в новостном ролике SecLab-а (начинается с 15:03)

🗞 Пост на Хабре, фактически это несколько расширенный сценарий рубрики "В тренде VM"

🗒 Компактный дайджест с техническими деталями на официальном сайте PT

Список уязвимостей:

🔻 EoP в Microsoft Windows CSC (CVE-2024-26229)

🔻 EoP в Microsoft Windows Error Reporting (CVE-2024-26169)

🔻 EoP в Microsoft Windows Kernel (CVE-2024-30088)

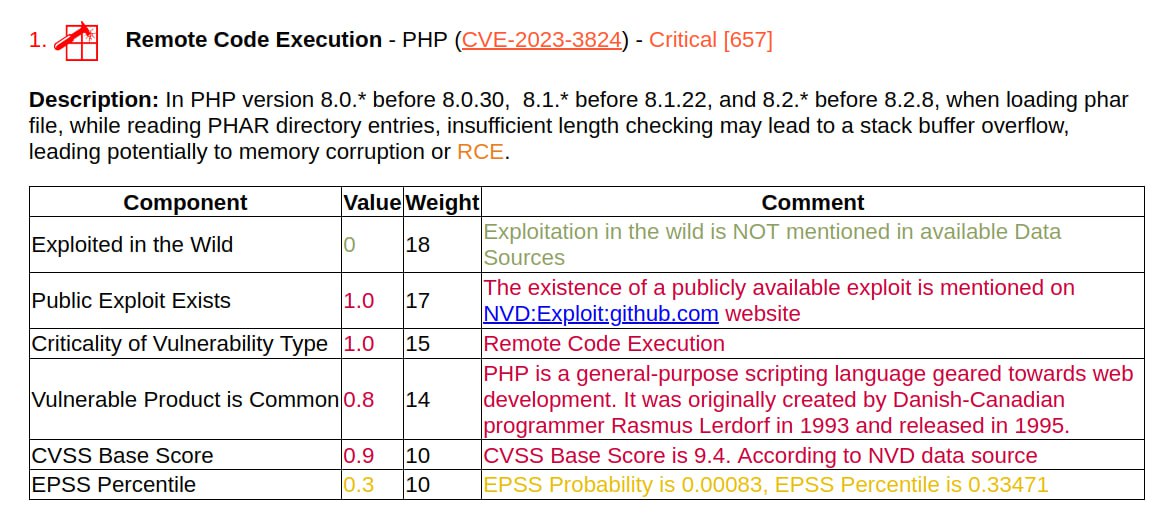

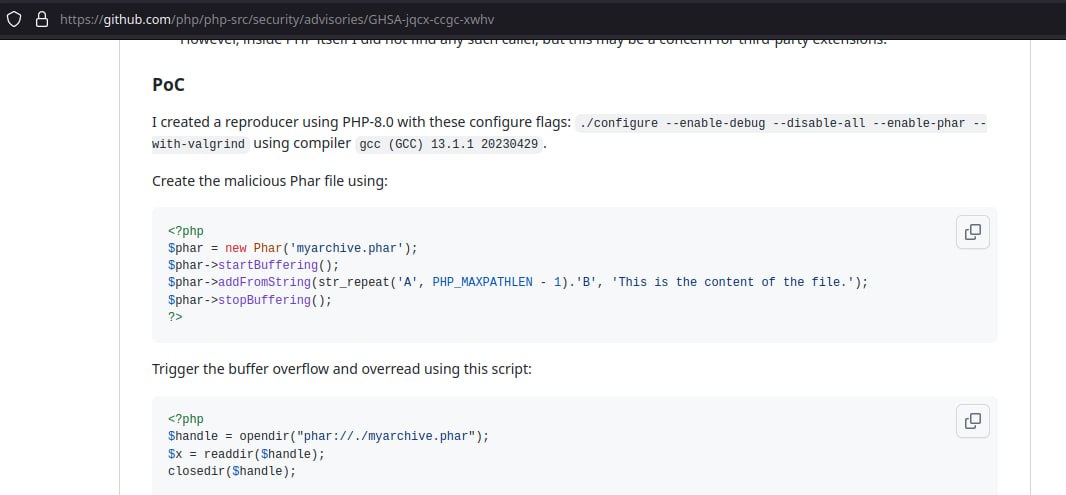

🔻 RCE в PHP (CVE-2024-4577)

🔻 EoP в Linux Kernel (CVE-2024-1086)

🔻 InfDisclosure в Check Point Security Gateways (CVE-2024-24919)

🔻 RCE в VMware vCenter (CVE-2024-37079, CVE-2024-37080)

🔻 AuthBypass в Veeam Backup & Replication (CVE-2024-29849)