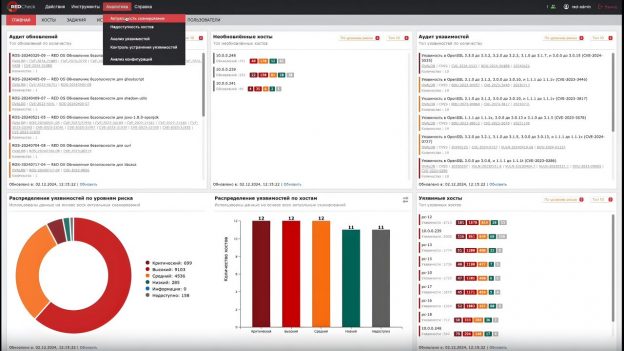

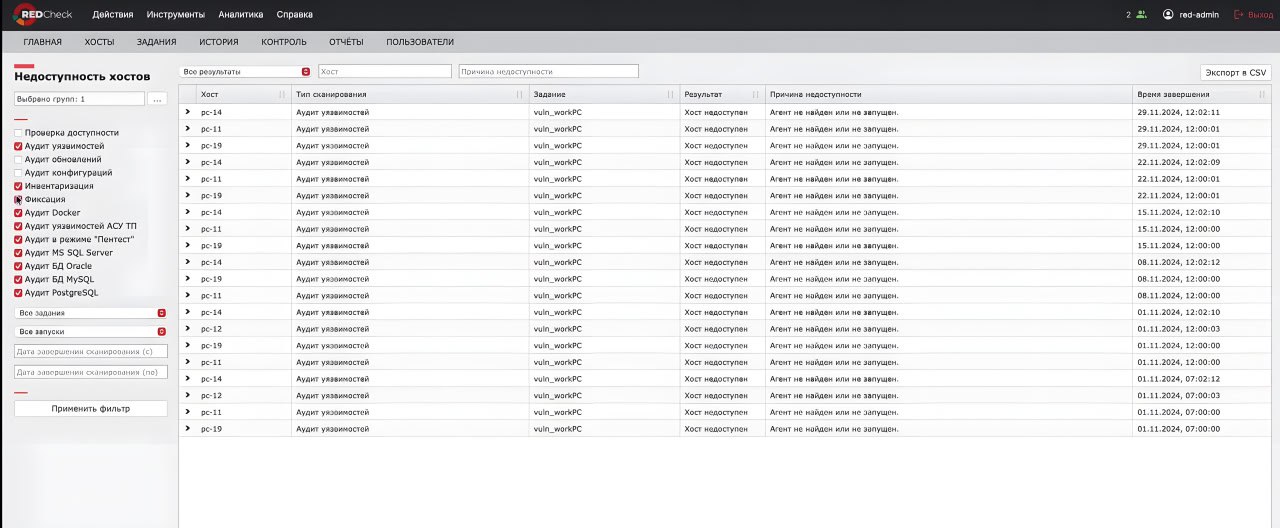

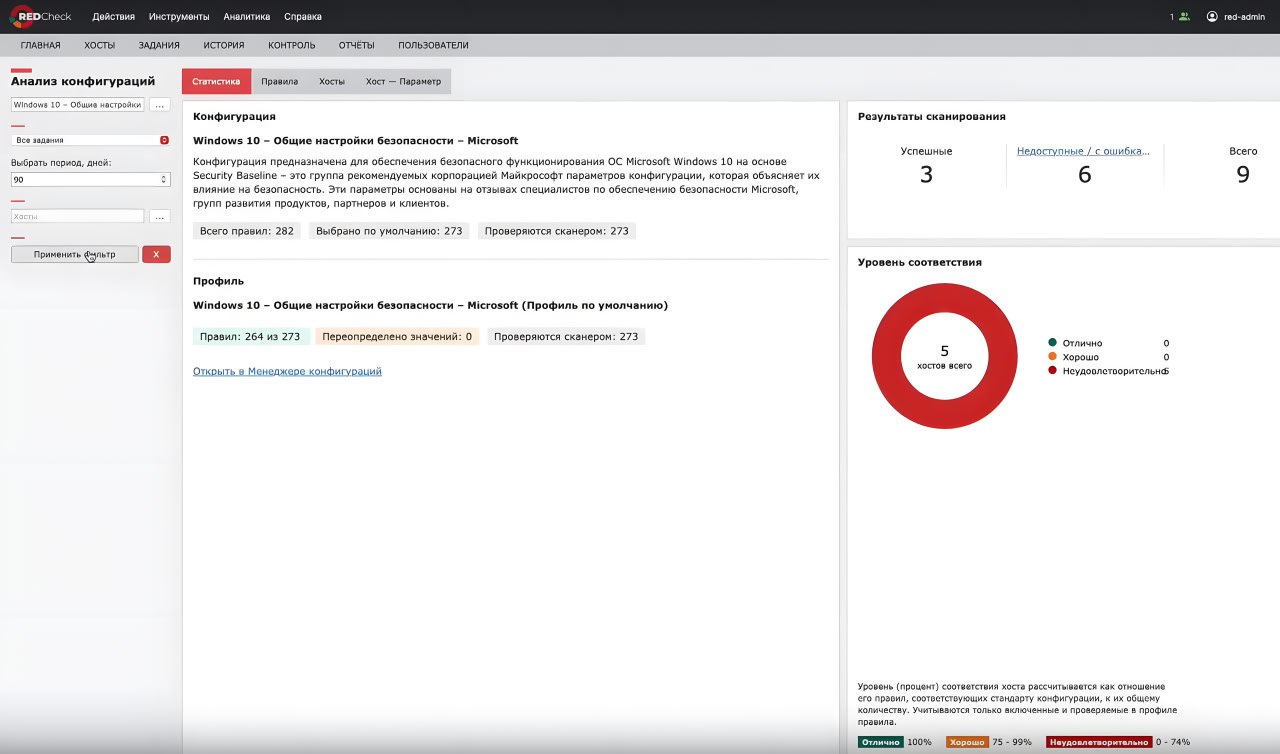

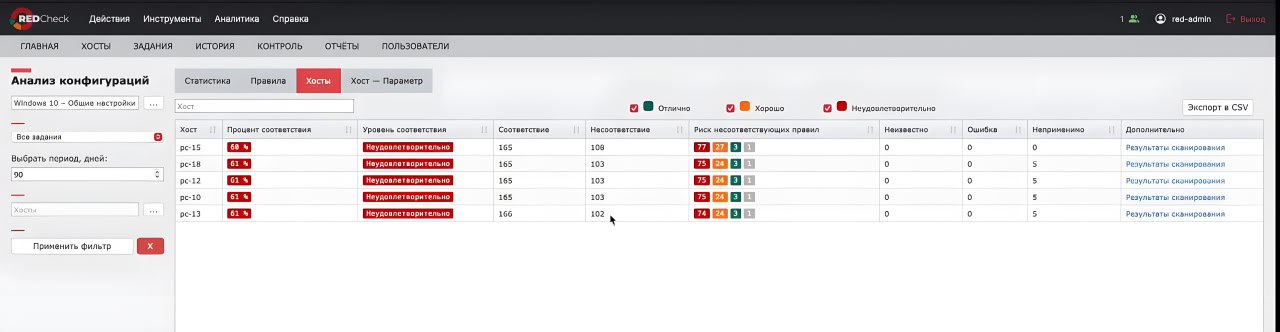

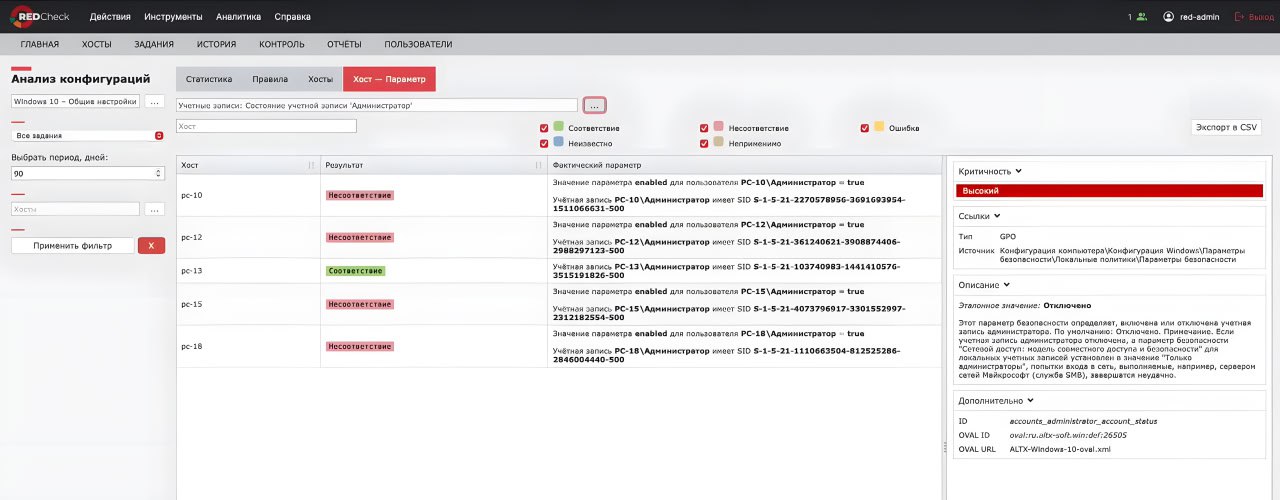

Впечатление от модуля аналитики в RedCheck.

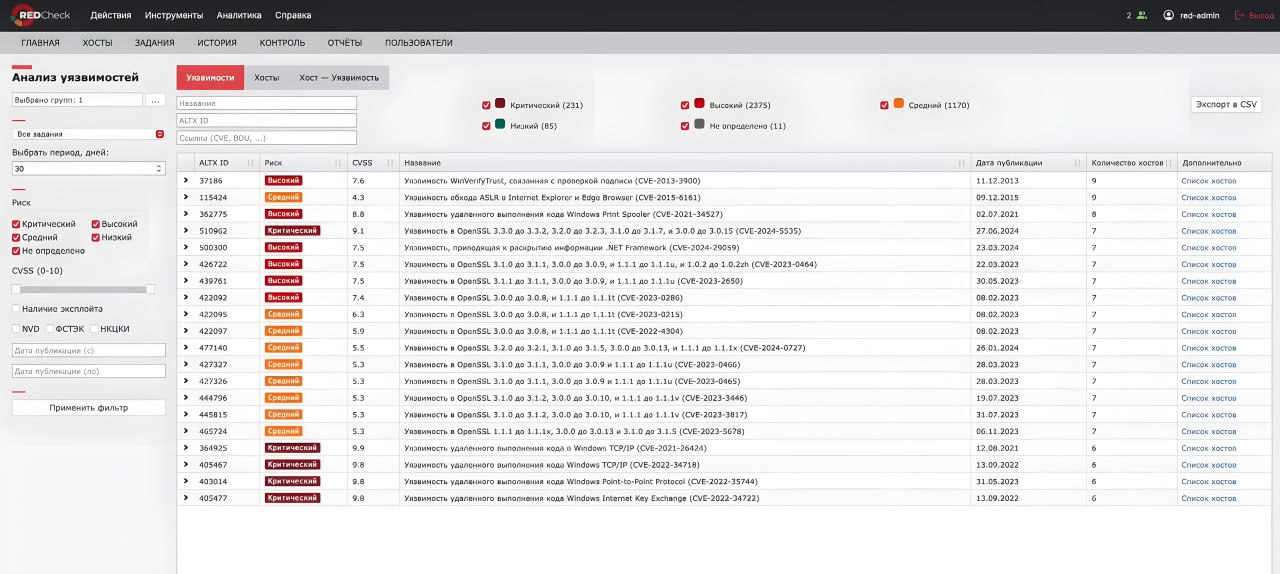

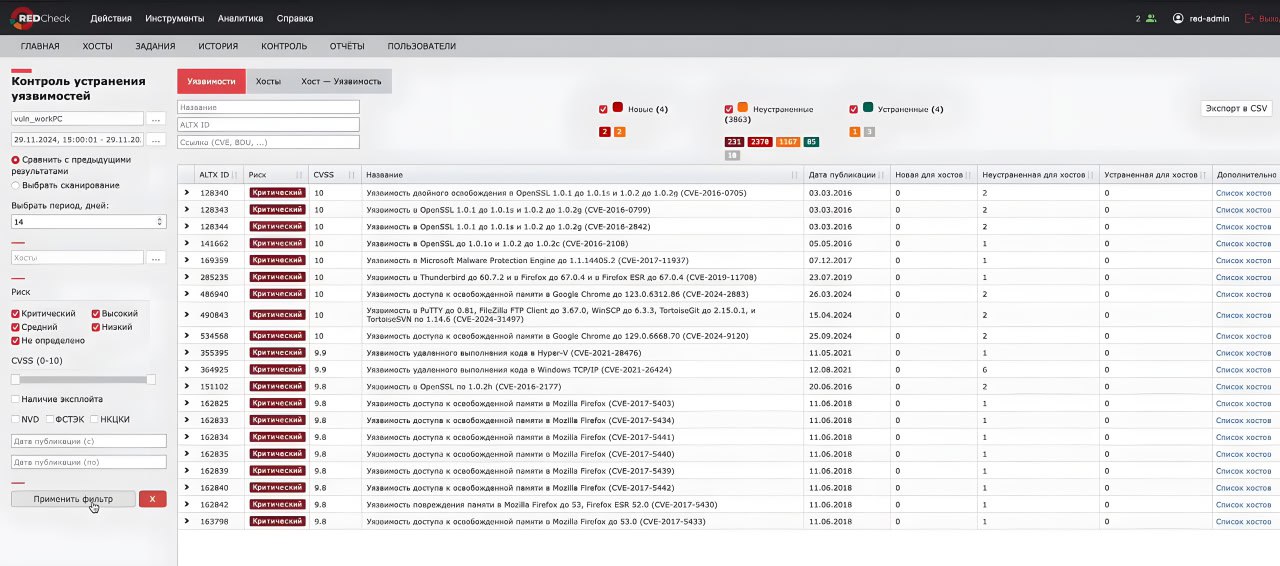

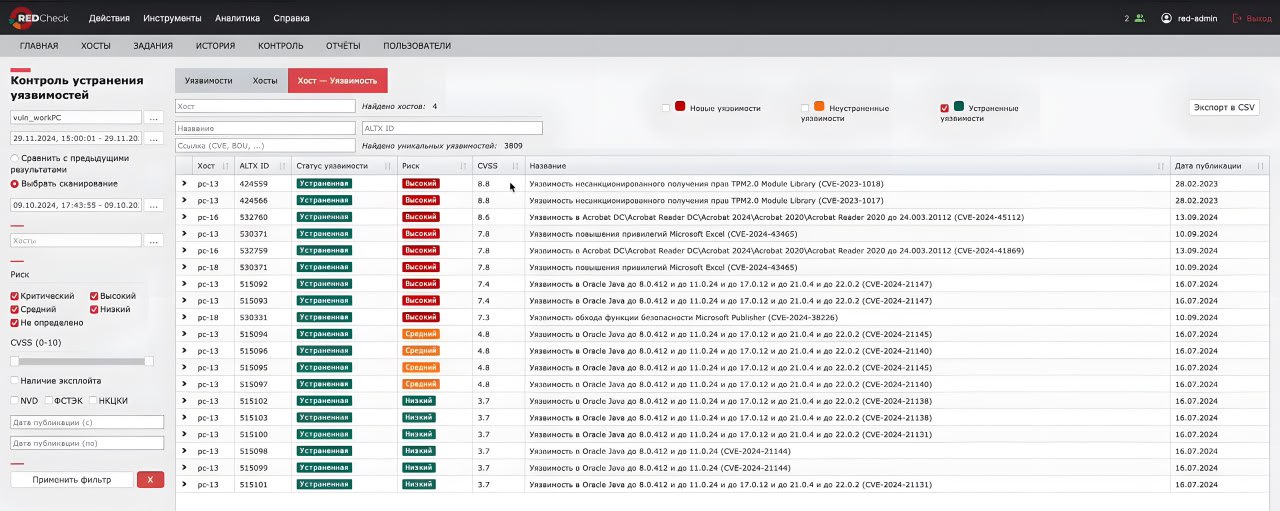

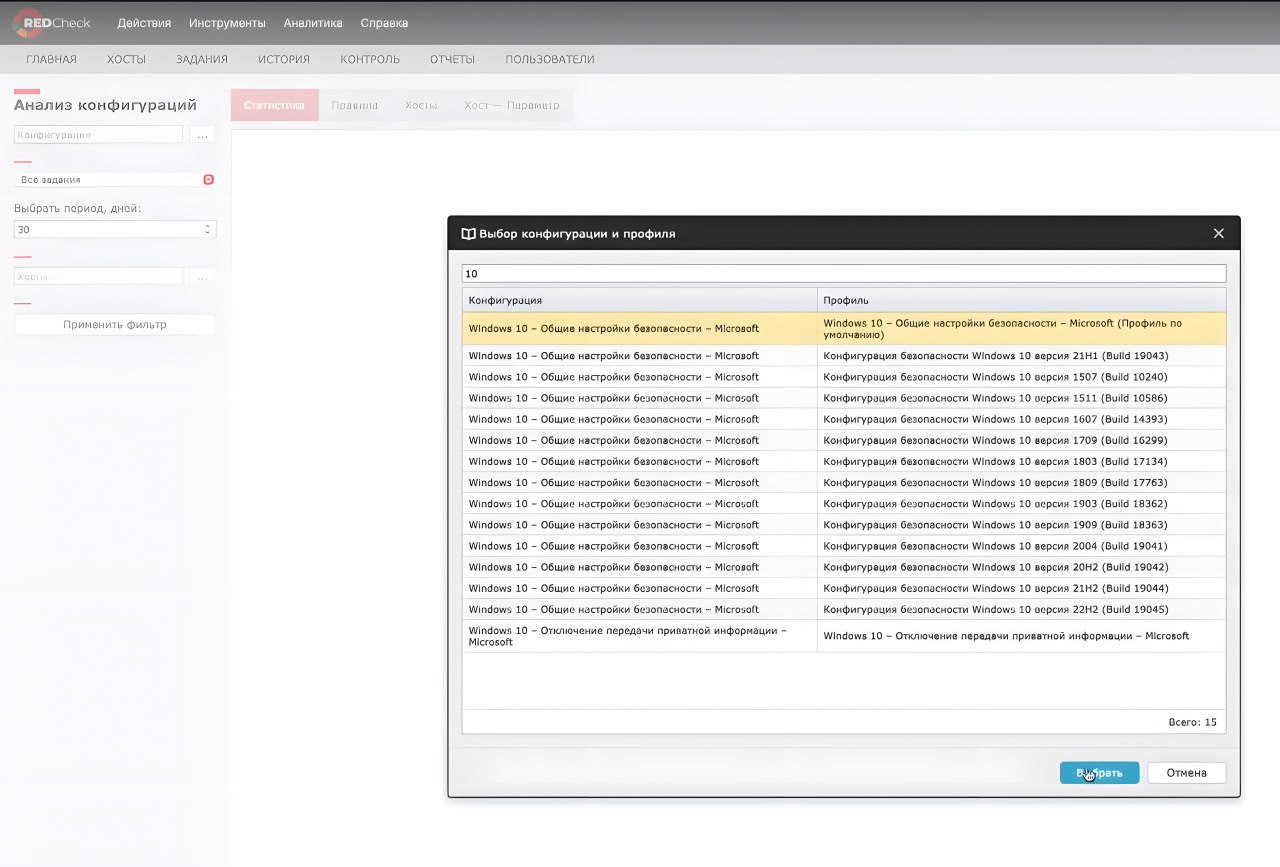

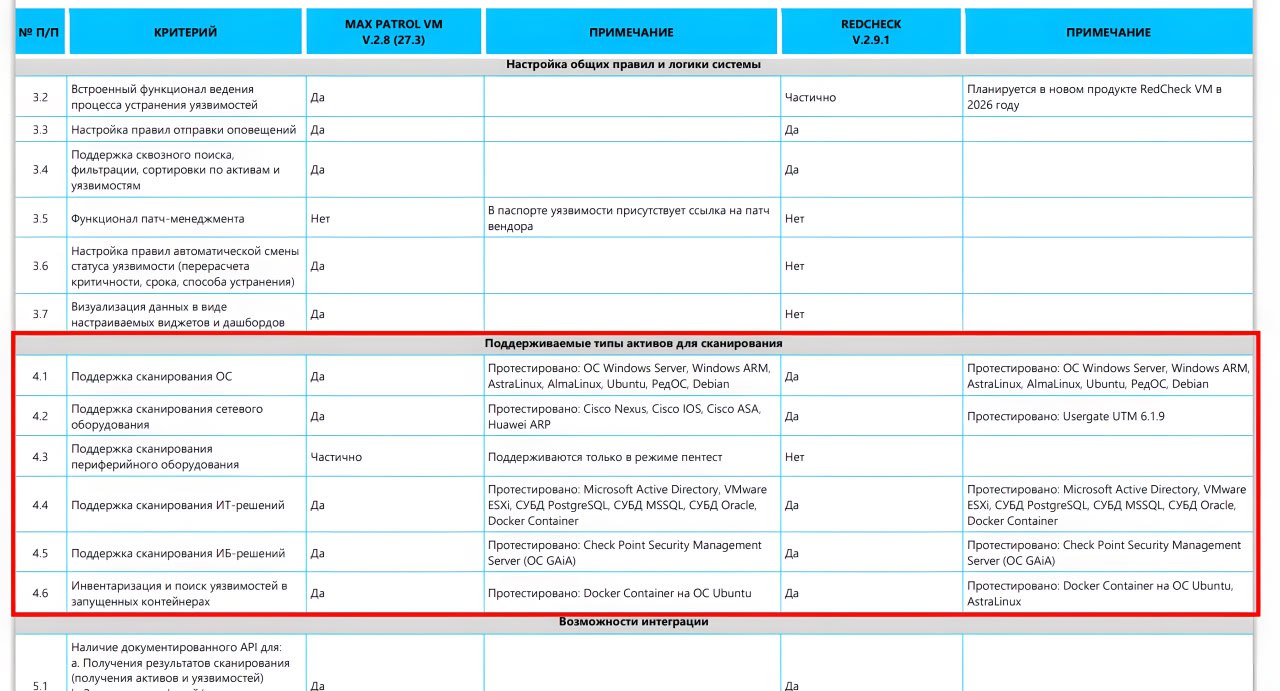

🔹 Это большой шаг вперёд. 👍 Раньше, чтобы решать проблемы со сканами и анализировать уязвимости/мисконфигурации в масштабе инфраструктуры необходимо было стороннее решение (коммерческое или самописное), которое бы работало с RedCheck через API и/или на уровне базы. Теперь эти задачи в значительной мере можно решать прямо из интерфейса.

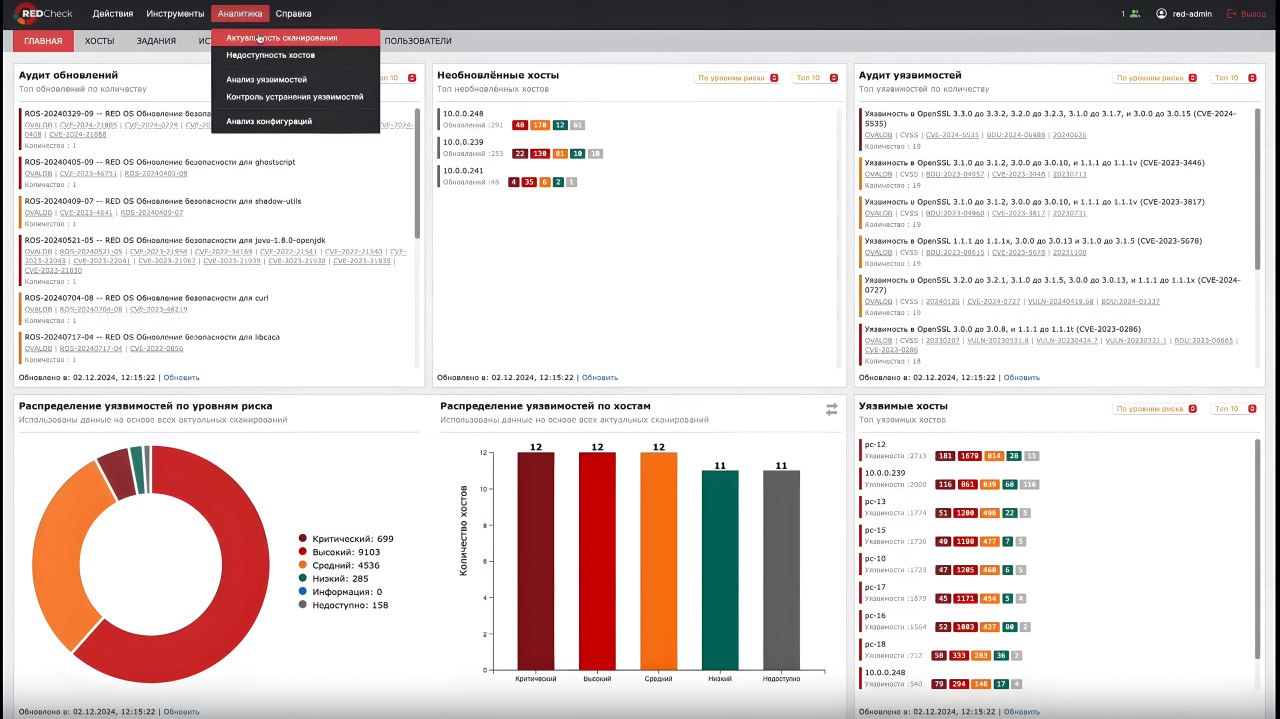

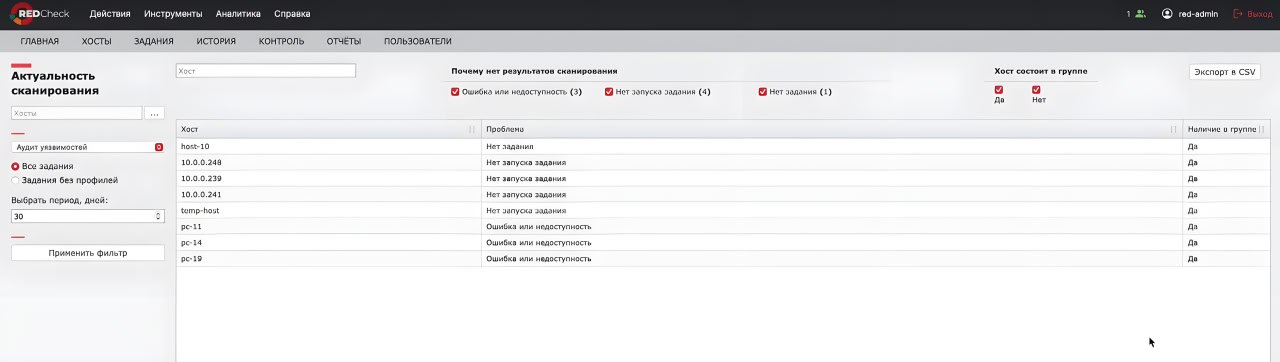

🔹 Радует внимание к обнаружению проблем в сканировании активов. 🔥 Следует также отслеживать для каких активов нет детектов уязвимостей (и прочее по первой колонке БОСПУУ), но с этим сложнее. 🤷♂️

🔹 Реализованные инструменты низкоуровневые. Они помогут понять, что уязвимости не исправляются и харденинг не проводится. Но почему и что с этим делать? Это за рамками.

🔹 Постоянно вручную делать фильтрации через формы - так себе удовольствие. Нужны хотя бы сохраняемые запросы с выводом на дашборды и в алерты. Возможно это будет в VM от Altx Soft, который обещают представить в 26 году.