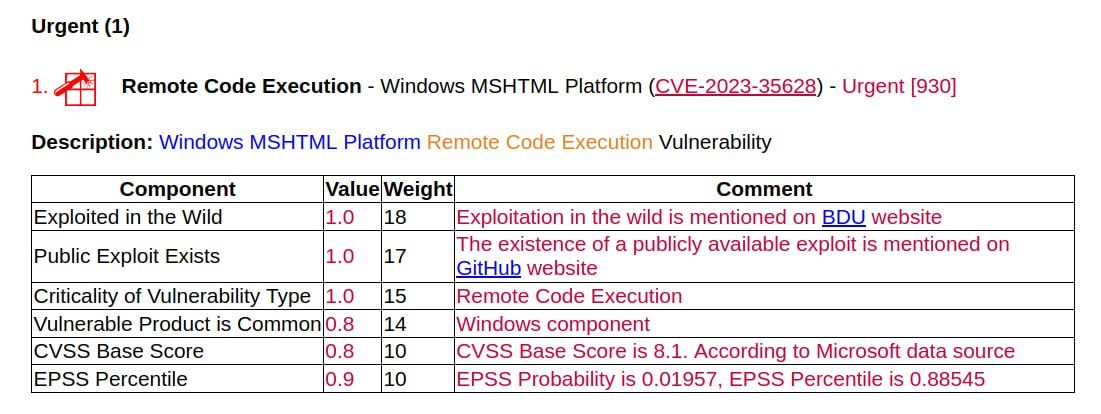

Повысилась критичность уязвимости RCE — Windows MSHTML Platform (CVE-2023–35628). Уязвимость была исправлена в декабрьском Microsoft Patch Tuesday 2023.

"По данным Microsoft, злоумышленник может отправить специальное email-сообщение, которое будет автоматически обработано при получении Microsoft Outlook (до просмотра в Preview Pane). 🔥"

И вот через 4 месяца Akamai выложили подробный write-up и PoC эксплоита. Эксплоит это файл test.url, который крашит Windows File Explorer. 🤔

А где zero-click RCE в Outlook? Такая эксплуатация возможна вместе с EoP — Microsoft Outlook (CVE-2023–23397):

"This vulnerability can be triggered through Outlook (0‑click using CVE-2023–23397)".

Впрочем, CVE-2023–23397 и без того была супер-критичной на момент выхода в марте 2023 с признаками активной эксплуатации вживую. Есть надежда, что её уже пофиксили везде. 🙏

По данным из БДУ ФСТЭК уязвимость CVE-2023–35628 эксплуатируется вживую (флаг vul_incident).