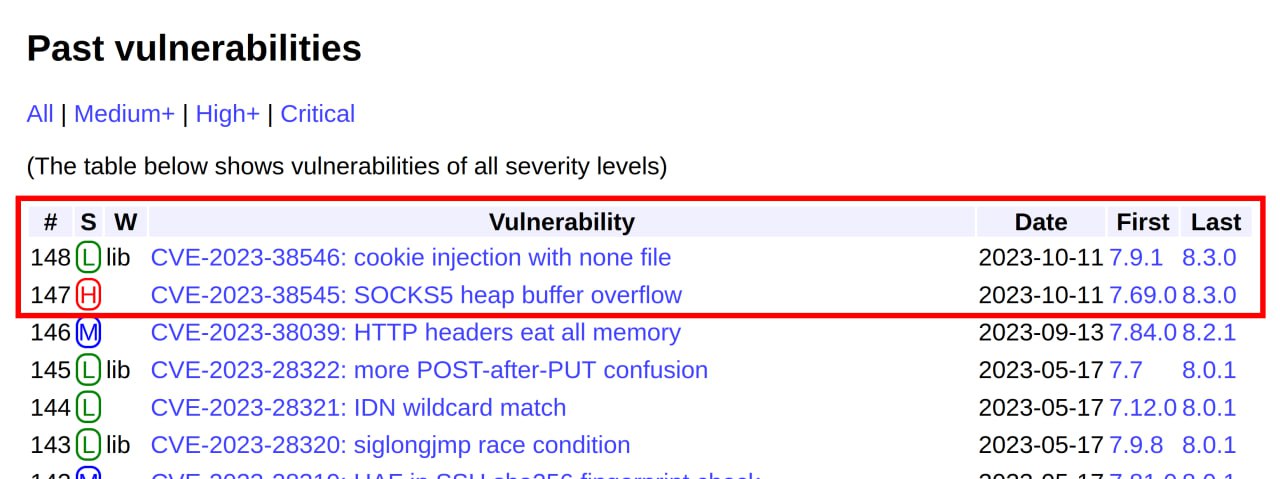

Про уязвимости curl. 11-ое число пришло. Обещанные уязвимости в cURL и libcurl вышли. 🧐 Под "худшая уязвимость за длительное время" Daniel Stenberg видимо имел ввиду, что curl насколько безопасен, что даже худшие уязвимости там не особо впечатляют.

SOCKS5 heap buffer overflow (CVE-2023–38545), High. Уязвимость существует, если curl/libcurl используется вместе c SOCKS5 прокси-сервером (в режиме proxy-resolver-mode) и пользователь соединяется с зловредным HTTP сервером, который делает редирект на специальный URL. Происходящее переполнение буфера может привести к RCE. В общем, должны сойтись звёзды. 🤷♂️ Но если вы используете cURL/libcurl через SOCKS5 прокси, то обновляйтесь конечно.

Cookie injection with none file (CVE-2023–38546), Low. Злоумышленник может вставлять cookie в работающую программу с помощью libcurl, если соблюдается ряд условий. Как дальше использовать этот Cookie injection не очевидно, но если ваше приложение использует libcurl, то обновитесь.