Закончил обучение на курсе "Управление Уязвимостями" от Inseca. В целом, ожидания оправдались. 🙂 Опишу то, что понравилось и то, что можно было бы улучшить.

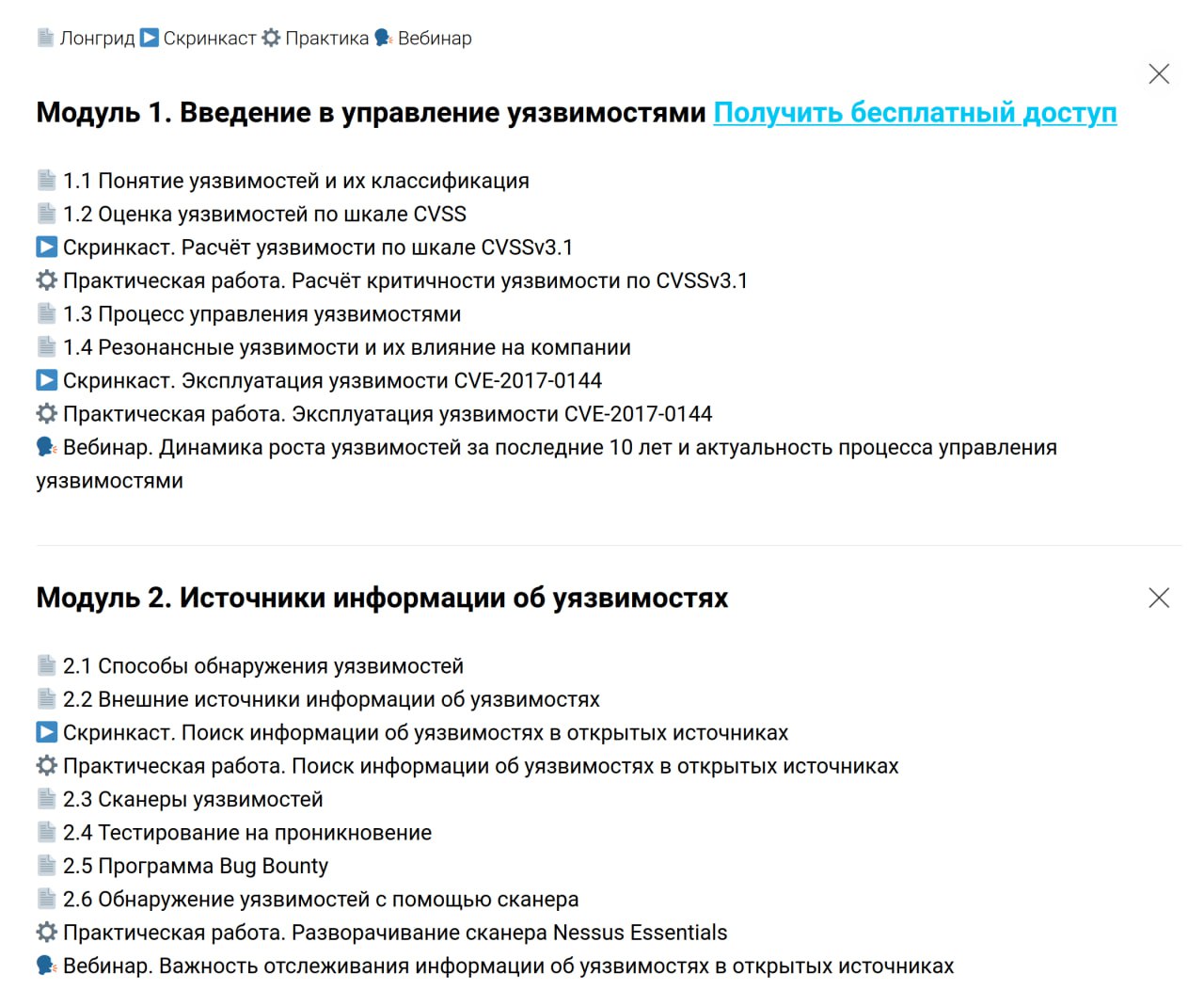

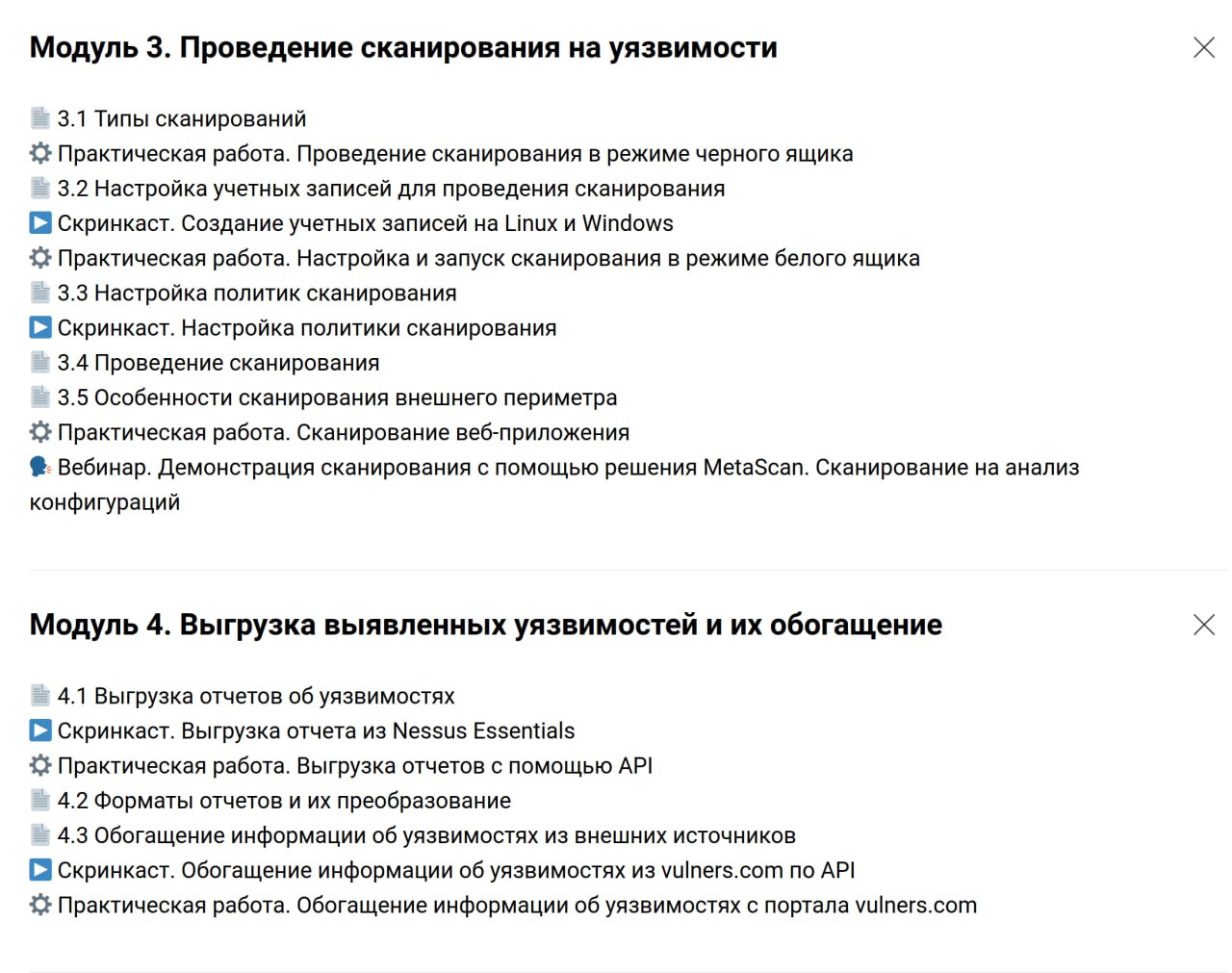

1. Практические домашние работы. 👍 Их было 11 штук. С учётом того, что курс шёл 6 недель, получалось в среднем 2 работы в неделю. Они рассчитаны max на 1–2 часа, так что делать по вечерам было комфортно.

Большая часть домашних работ строилась вокруг 3 стендов в VirtualBox:

🔻 Виртуалка с Kali на которую нужно было поставить Nessus Essentials

🔻 Виртуалка с необновлённым Windows уязвимая к EternalBlue

🔻 Виртуалка с необновлённой Ubuntu и развёрнутым DWVA

Работы были такие:

🔹 Развернём сканер уязвимостей

🔹 Проэксплотируем EternalBlue с помощью Metasploit, забёрем хэши и побрутим их

🔹 Посканим виртуалки в режиме "чёрного ящика"

🔹 Настроем учётки на виртуалках и посканируем их с аутентификацией

🔹 Посканим DVWA Nessus-ом и Acunetix-ом и посмотрим разницу

🔹 Выгрузим уязвимости из Nessus через API, обогатим отчёты данными по эксплоитам и активной эксплуатации

🔹 Пофиксим уязвимости через обновление или отключение уязвимых сервисов, проверим, что они не детектируются или не эксплуатируются

Ещё 2 работы не были завязаны на стенды. В одной нужно было составить CVSS Base Vector‑ы по описаниям уязвимостей. В другой нужно было по версии софта найти уязвимости (поиск по CPE), а затем выделить для них эксплуатабельные (эта задачка хорошо решалась с помощью Vulristics 😉).

➡️ Вопрос: можно ли проделать такие учебные активности самостоятельно? Конечно. Но это искать надо, а тут уже готовые стенды, подробно описанные методички (кроме подзадачек со звёздочкой), проверка преподавателем. Сервис. 🙂

Как видно из описания работ, упор на практическое детектирование, приоритизацию и исправление уязвимостей. Без привязки к решениям VM-вендоров.

2. Вебинары-семинары. 👍 Их было 5 штук. Проходили по субботам в 12:00. Длительность около 1,5 часов. Дмитрий Топорков рассказывал нам какую-то тему, касающуюся текущего модуля и в процессе можно было задавать вопросы, дискутировать, обмениваться опытом. Один вебинар был с Давидом Ордяном из Metascan, я о нём уже писал подробнее. Получалось лампово, посещал эти онлайн-созвоны с удовольствием.

3. Тьюторство. 👍 Каждую неделю в телегу скидывали табель с принятыми заданиями и посещёнными вебинарами. При открытии модуля скидывали оповещение с темой модуля и количеством домашек. За три дня до дедлайна оповещение, что надо домашку сдавать. Оповещения о вебинарах за день и за час. Вроде мелочи, а забота приятна. 😇 Ну и Дмитрий очень оперативно домашки проверял. 🔥

4. Контент. 👌 Большая часть контента — текст. Скринкасты в основном были доп. материалом для практических занятий. Я к текстовому контенту хорошо отношусь, т.к. его удобнее быстро просматривать. Тексты качественные. Не скажу, что по содержанию для меня были какие-то откровения, но лишний раз перечитать было прикольно. Тем, кто видит подобный контент в первый раз, должно быть интересно. Порог входа небольшой, всё разжёвывается подробно.

5. Что улучшить? 🤔 Исходя из концепции, что это базовый вендерно-нейтральный курс с фокусом на низкоуровневую работу с уязвимостями напрашивается следующее:

🔹 Добавить лабу для работу с опенсурсным решением, на котором можно построить процесс управления уязвимостями, например, Faraday Security или DefectDojo

🔹 Выделить больше времени на разбор веб-уязвимостей DVWA

🔹 Добавить про анализ безопасности конфигураций, например с помощью OpenSCAP

В целом, неплохо бы дать более цельное представление как строить VM-процесс в организации с использованием конкретных тулов. Но как курс для старта вполне норм. 👍

Спасибо коллегам из Inseca за предоставленный доступ к курсу!

PS: Также мне подарили термокружку Inseca. 😅 Я в одном из Прожекторов отмечал, что термокружки очень уж часто дарят. Но эта кружка прям норм. 🔥 Добротная, прорезиненная где надо, без каких-то ненужных наворотов. Вещь! Передаривать не буду, оставлю себе. За кружку тоже спасибо! 🙂