Посмотрел карту компетенций специалиста по ИБ от Positive Technologies. Что там с VM-специалистами? Карту презентовали 13 марта, но мне она только сейчас на глаза попалась. К сожалению, по PDF-ке нельзя искать, поэтому приходится смотреть только глазками.

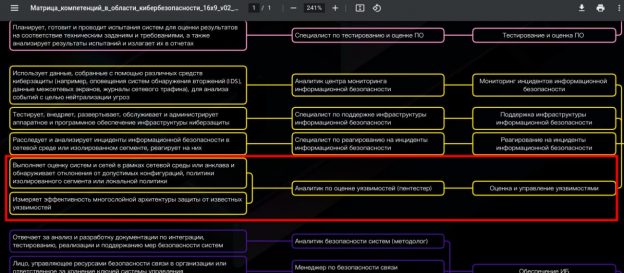

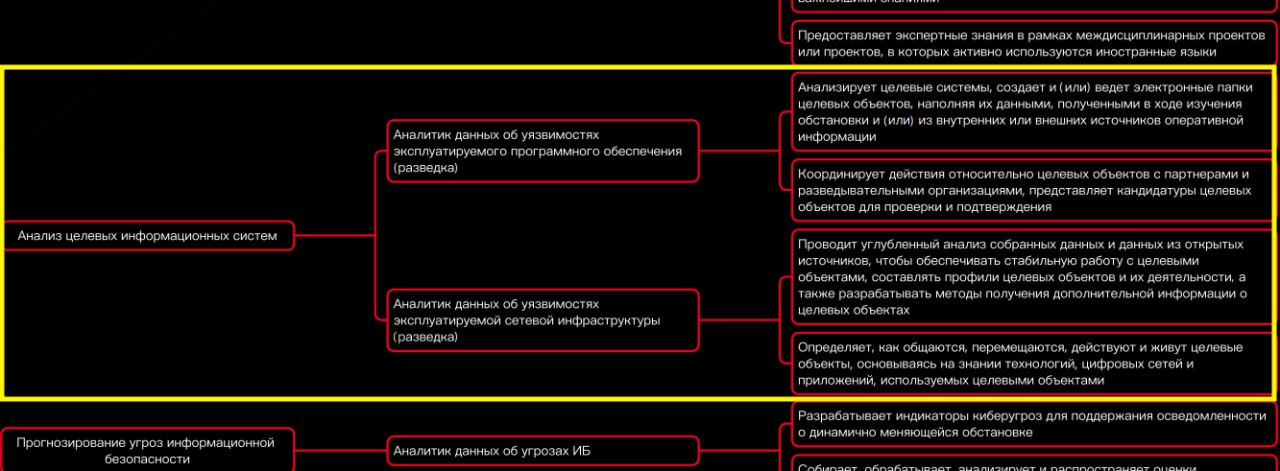

Есть 4 специализации как-то связанные с уязвимостями:

- "Аналитик по оценке уязвимостей (пентенстер)" в группе "Мониторинг событий ИБ и реагирование на события ИБ"

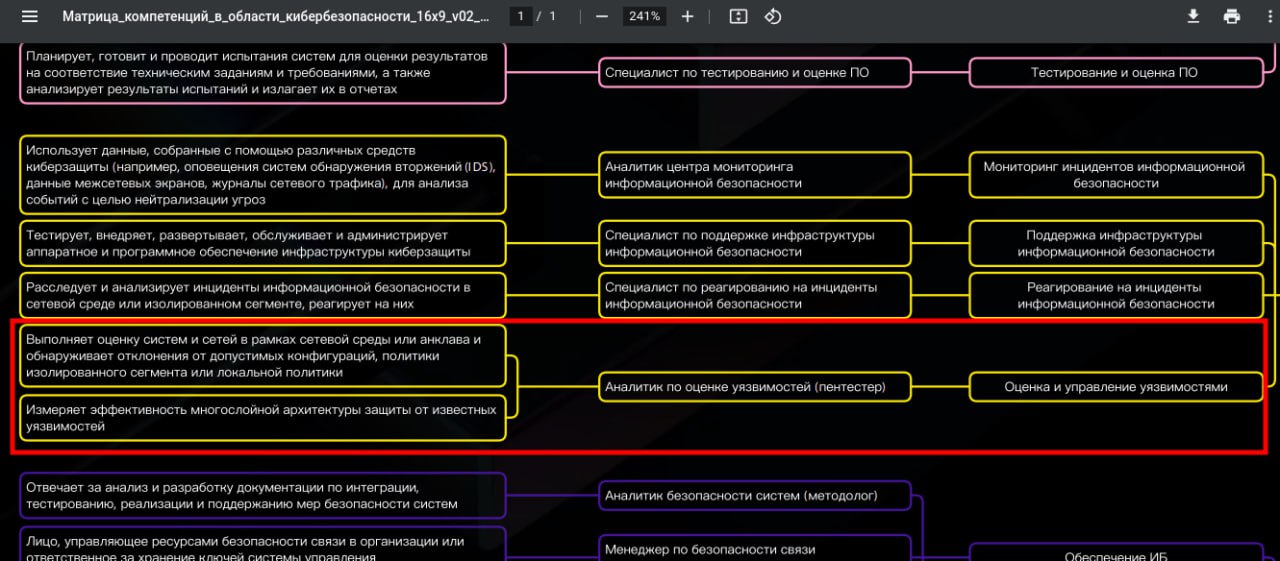

- "Аналитик данных в области эксплуатации уязвимостей информационных систем" в группе "Аналитика ИБ"

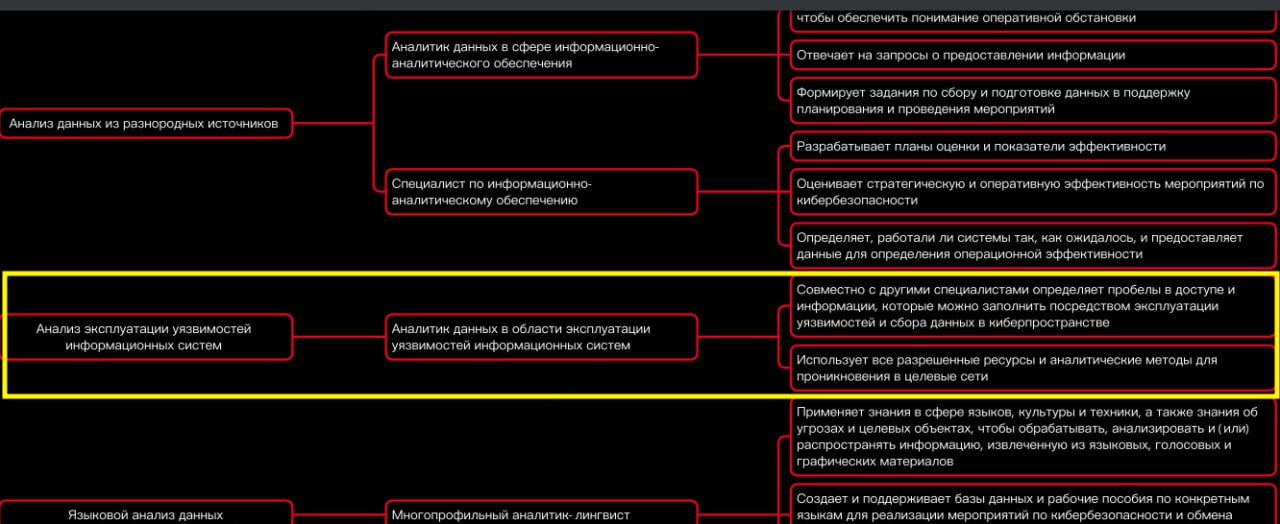

- "Аналитик данных об уязвимостях эксплуатируемого ПО (разведка)" в группе "Аналитика ИБ"

- "Аналитик данных об уязвимостях эксплуатируемой сетевой инфраструктуры (разведка)" в группе "Аналитика ИБ"

2 последние специализации можно было бы определить как Vulnerability Intelligence, но обязанности там какие-то совсем загадочные. Что-то на редтимовском видимо. 🙂

В целом, специальность, которая находится в Мониторинге (фактически SOC-овская тема) как основа для специализации VM-щика выглядит норм. Но очень смущает приписка "пентестер". Потому что VM и пентест это вещи из разных вселенных. Пентестеру важно проломить хоть как-нибудь, он весь про реальную эксплуатацию здесь и сейчас. VM-щик работает с неполной информацией и для него наличие эксплоита это один из множества факторов.

Поэтому я бы сделал так:

1. Приписку "пентестер" перенес в специальность "Аналитик данных в области эксплуатации…"

2. Обязанности "Измеряет эффективность многослойной архитектуры защиты" тоже перенес бы в специальность "Аналитик данных в области эксплуатации…". Оценивать эффективность EDR-ов тоже пентестерская тема.

3. "Аналитик по оценке уязвимостей" переименовал бы в "Специалист по управлению уязвимостями". Если есть специалист по реагированию на инциденты, то чего бы не быть специалисту по управлению уязвимостями. 😉

4. Добавил бы этому "Специалисту по управлению уязвимостями" обязанностей по работе с уязвимостями в рамках руководства ФСТЭК: мониторинг известных уязвимостей, оценка применимости, оценка критичности уязвимостей, определения методов и приоритетов устранения, постановка задач на устранение, контроль устранения. Также добавил бы того, что нет в этом руководстве, но что критично: оценка качества детектирования уязвимостей средствами анализа защищенности и оценка покрытия инфраструктуры организации VM-процессом.

5. Обязанности "Выполняет оценку систем и сетей…" дополнил бы фразой "в части процесса управления уязвимостями", а то слишком общо получается и напоминает уже IT-аудит.

И вот в таком виде можно было бы жить. 🙂

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.