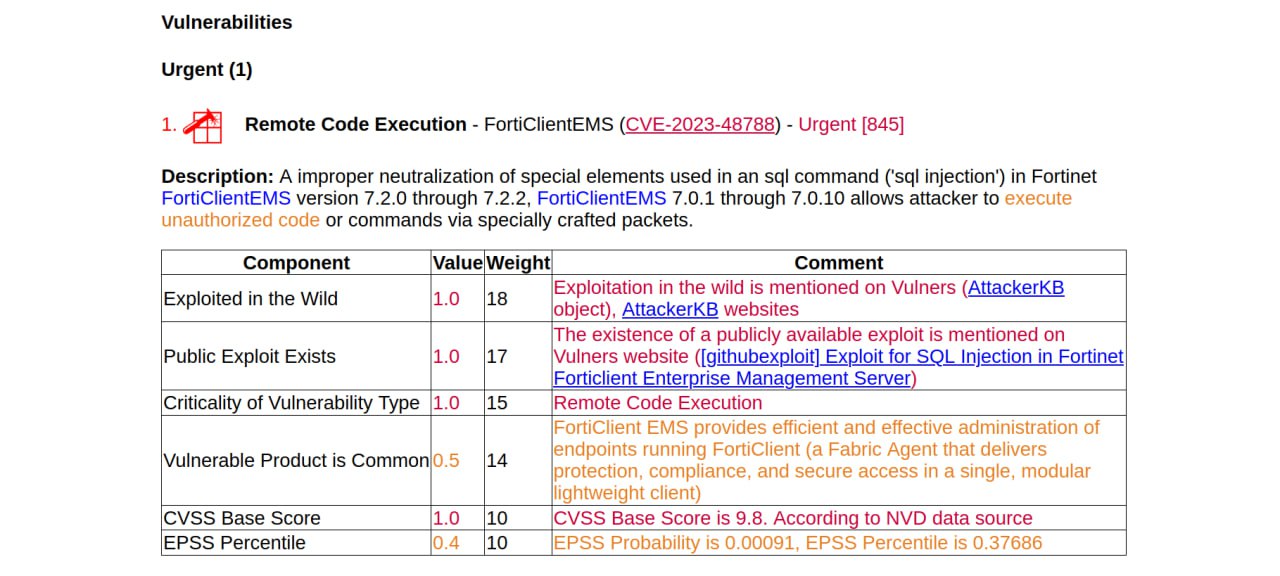

Для SQLi/RCE уязвимости FortiClientEMS (CVE-2023-48788) появился PoC и Fortinet отметили, что уязвимость эксплуатируется вживую. Write-up c PoC-ом выпустили исследователи из Horizon3AI.

"FortiClient Enterprise Management Server — централизованный сервер, предназначенный для управления программами FortiClient, установленными на контролируемых рабочих станциях. Он позволяет распространять необходимые настройки FortiClient (антивируса, веб фильтрации, телеметрии, контроля съемных устройств) на все подключенные к нему рабочие станции."

🇷🇺 В России это должен быть редкий зверь, но, судя по статьям на русском, где-то его всё-таки внедряли.

📊 Согласно ShadowServer, в Интернет торчит немного уязвимых серверов. Всего 130, больше всего в США (30) и Китае (11). Но возможно это ещё неполные результаты. Судя по графикам, они начали детектить эту уязвимость только с 22 марта.

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: На сайте Positive Technologies вышел дайджест по трендовым уязвимостям марта | Александр В. Леонов