Вышла запись вебинара Positive Technologies по безопасности электронной почты и решению PT Knockin. В чём суть сервиса:

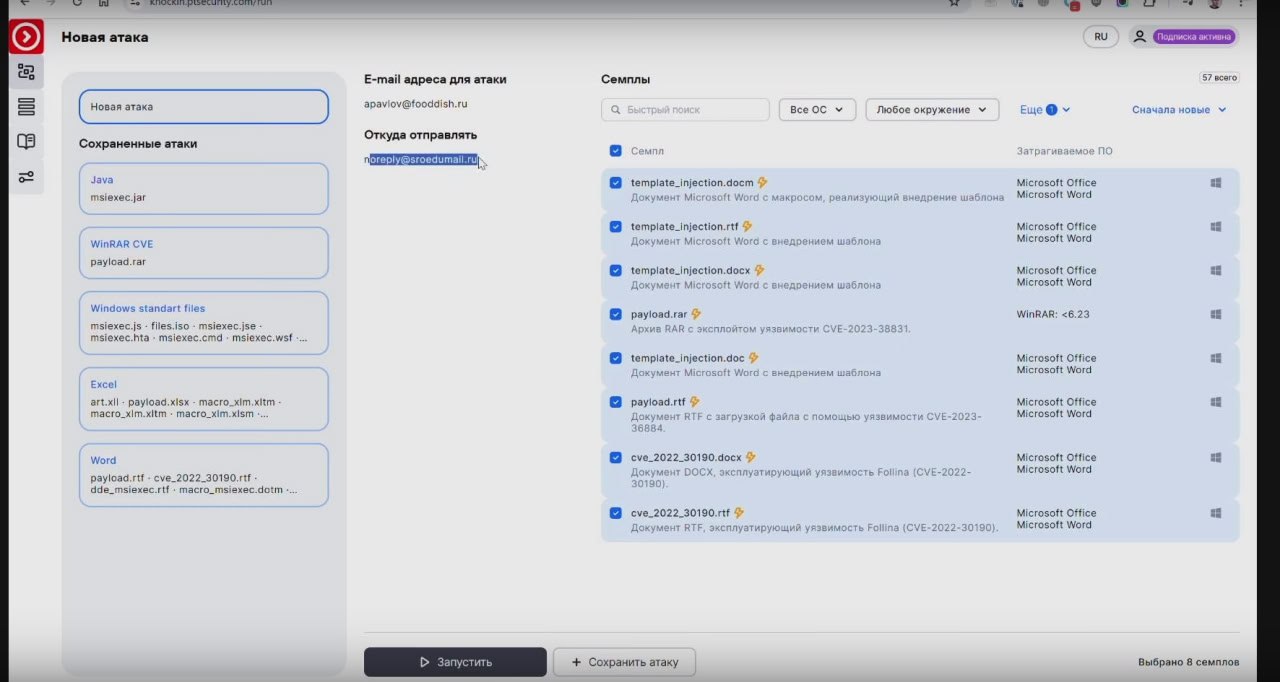

🔹 В веб-интерфейсе набираете атаки на ящик электронной почты (on-prem!) вашей организации. Например, письмо с "зловредным" вложением, которое эксплуатирует RCE уязвимость WinRAR (CVE-2023-38831). Открытие архива опасности НЕ несёт, но механизм эксплуатации там как у реального вредоносного ПО. Запускаете отправку писем.

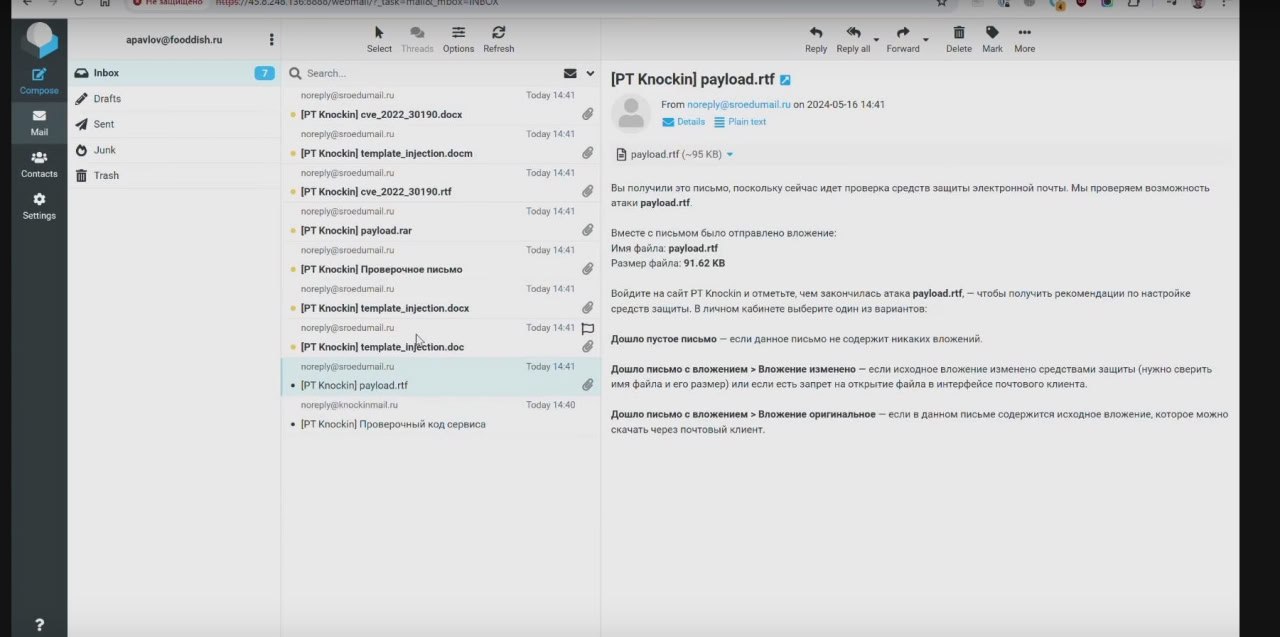

🔹 Открываете почтовый ящик и смотрите какие письма долетели и не были остановлены средствами безопасности почты (например, песочницей).

🔹 Отмечаете в опроснике в каком виде долетели письма: был ли удалён текст письма, было ли изменено или удалено вложение. Если лень руками, можно настроить автоматическую интеграцию.

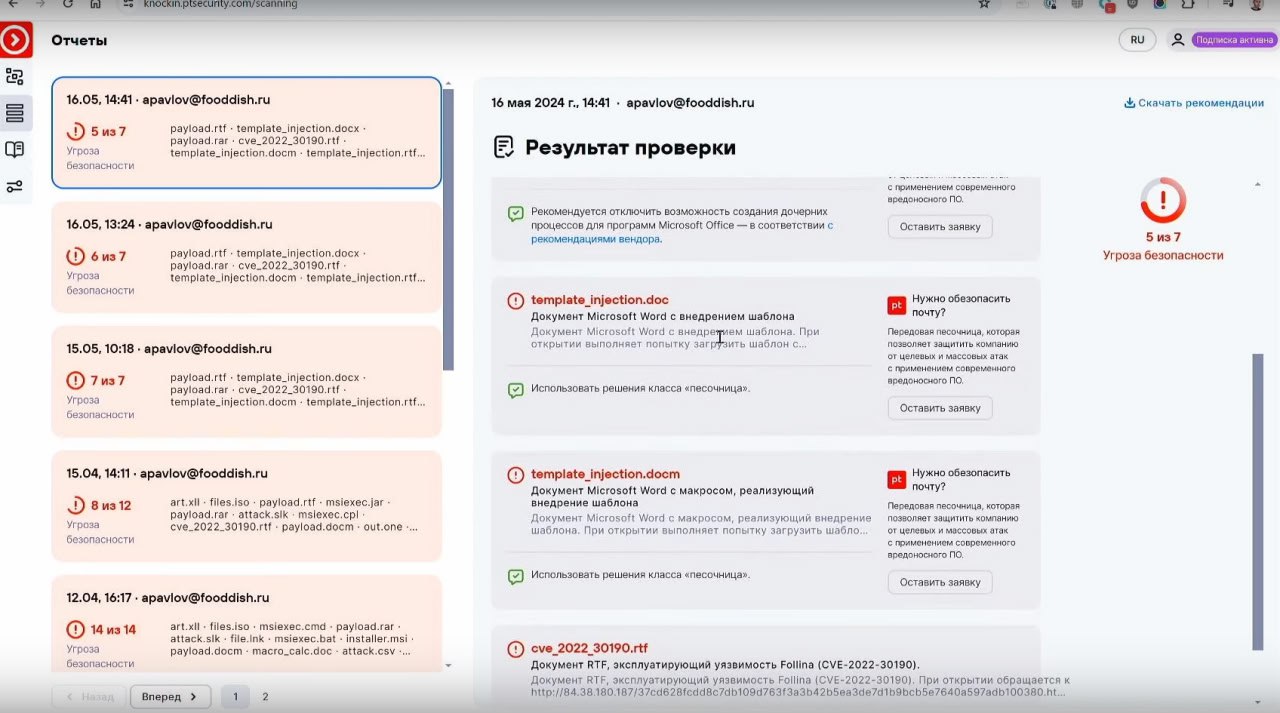

🔹 Смотрите отчёт, подкручиваете безопасность почты. Повторяете регулярно.

Сервис стоит денег, но можно попробовать бесплатно с ограниченным набором атак. 😉

Канал команды сервиса @knckn. Подписывайтесь!

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.