Сейчас начинают потихоньку разгонять [1, 2] по поводу уязвимости macOS CVE-2022-32910. Прочитал исследование. Может я что-то не понял, но похоже из мухи слона делают. Описание-то прямо страшное: "Jamf Threat Labs recently discovered a new macOS vulnerability in Archive Utility that could lead to the execution of an unsigned and unnotarized application without displaying security prompts to the user, by using a specially crafted archive". Можно подумать, что скачал пользователь архив, кликнул по нему случайно и всё, похачен.

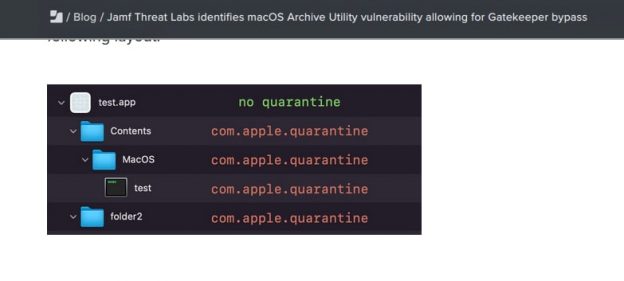

На самом деле там пишут про вот этот механизм macOS:

"Когда архив загружается из Интернета, он будет содержать расширенный атрибут com.apple.quarantine. Этот расширенный атрибут укажет macOS, что файл был загружен из удаленного источника и должен быть проверен, прежде чем будет разрешено его выполнение. Когда утилита архивирования извлекает архив, она применяет атрибут карантина ко всем извлеченным элементам. Это обеспечивает соответствующее распространение атрибута карантина и проверку Gatekeeper-ом любых открытых исполняемых файлов".

И вот простановку атрибута com.apple.quarantine (и проверку Gatekeeper) исследователи научились обходить.

"Когда пользователь загружает и запускает такой архив, он будет открыт Archive Utility в следующем виде. [картинка] Как мы видим, приложение не имеет атрибута карантина и, следовательно, будет обходить все проверки гейткипера, позволяя выполняться unnotarized a и/или неподписанным двоичным файлам."

То есть пользователь должен скачать архив и запустить оттуда зловредное приложение и тогда ему не дадут по рукам встроенные механизмы безопасности. Но возможно дадут по рукам какие-то другие механизмы безопасности.

В общем, уязвимость это? Уязвимость. Критикал ли это, который нужно срочно патчить? Ну вроде нет. Возможно повод научиться искать подобные архивы в почте.

![Сейчас начинают потихоньку разгонять [1, 2] по поводу уязвимости macOS CVE-2022-32910](https://avleonov.ru/wp-content/uploads/2023/10/photo_46@07-10-2022_16-01-42.jpg)