Важное уточнение по поводу БДУ уязвимостей Astra Linux без CVE идентификаторов. Я пообщался в личке с руководителем анализа защищённости ОС Astra Linux Олегом Кочетовым по поводу кейса из вчерашнего поста.

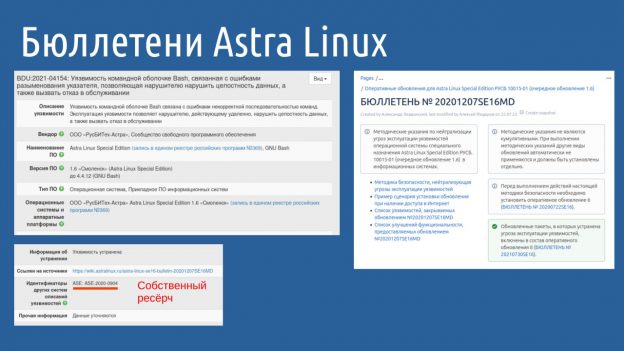

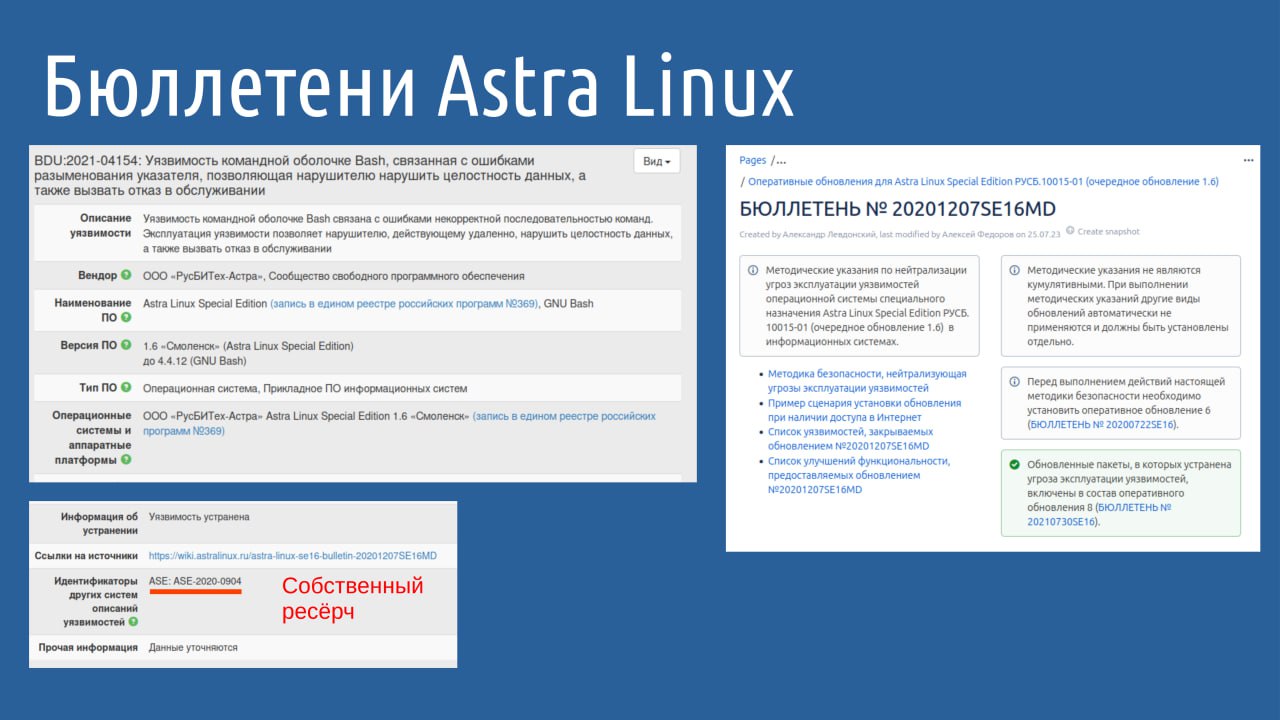

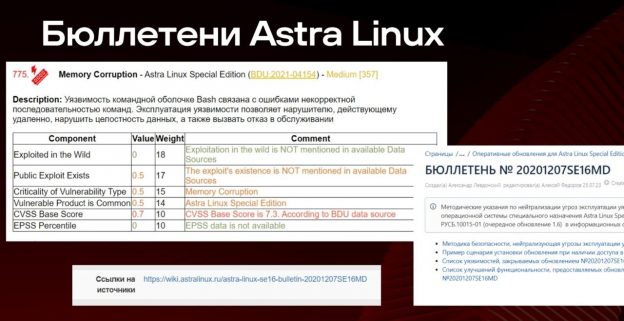

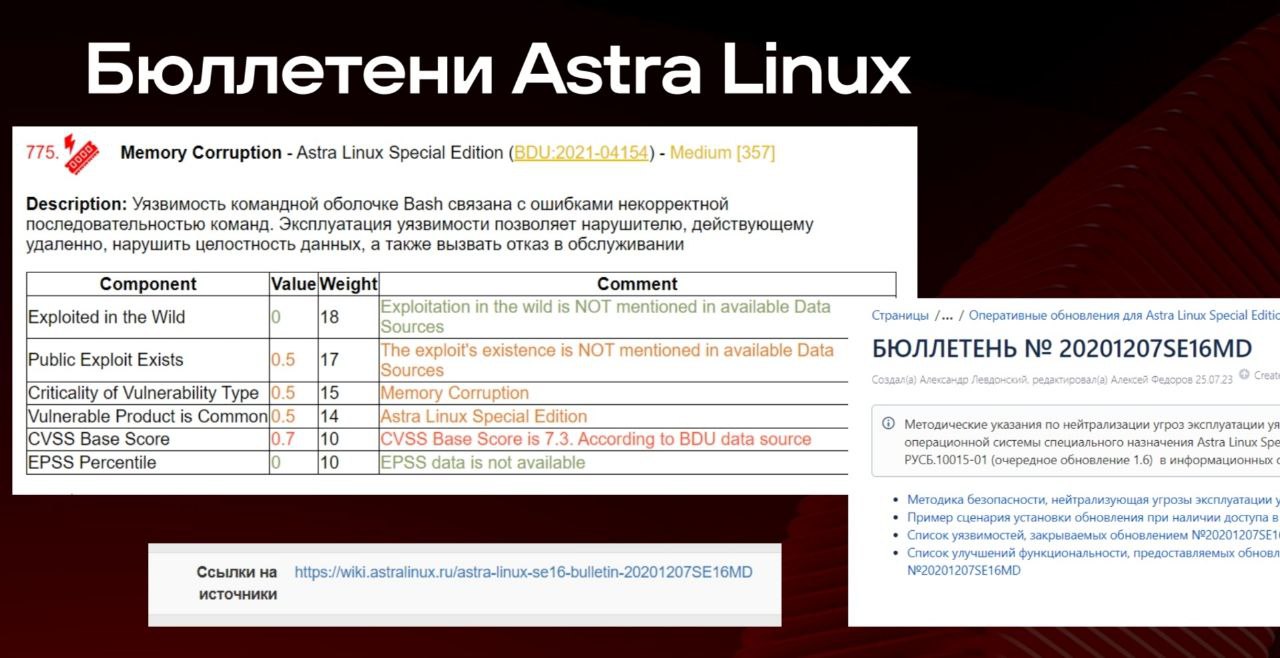

🔹 Это может выглядеть как уязвимость, исправление которой пришло из апстрима Bash, которую зачем-то завели в БДУ по бюллетеню Астры, потеряв по дороге CVE. Но ситуация там совсем другая! Эту уязвимость обнаружили специалисты Астры, но так как она аффектила только Astra Linux, то в апстрим её не репортили (и не получали CVE), а зарепортили только в БДУ. Такие уязвимости можно отличать по идентификаторам "ASE" (ранее "ALV").

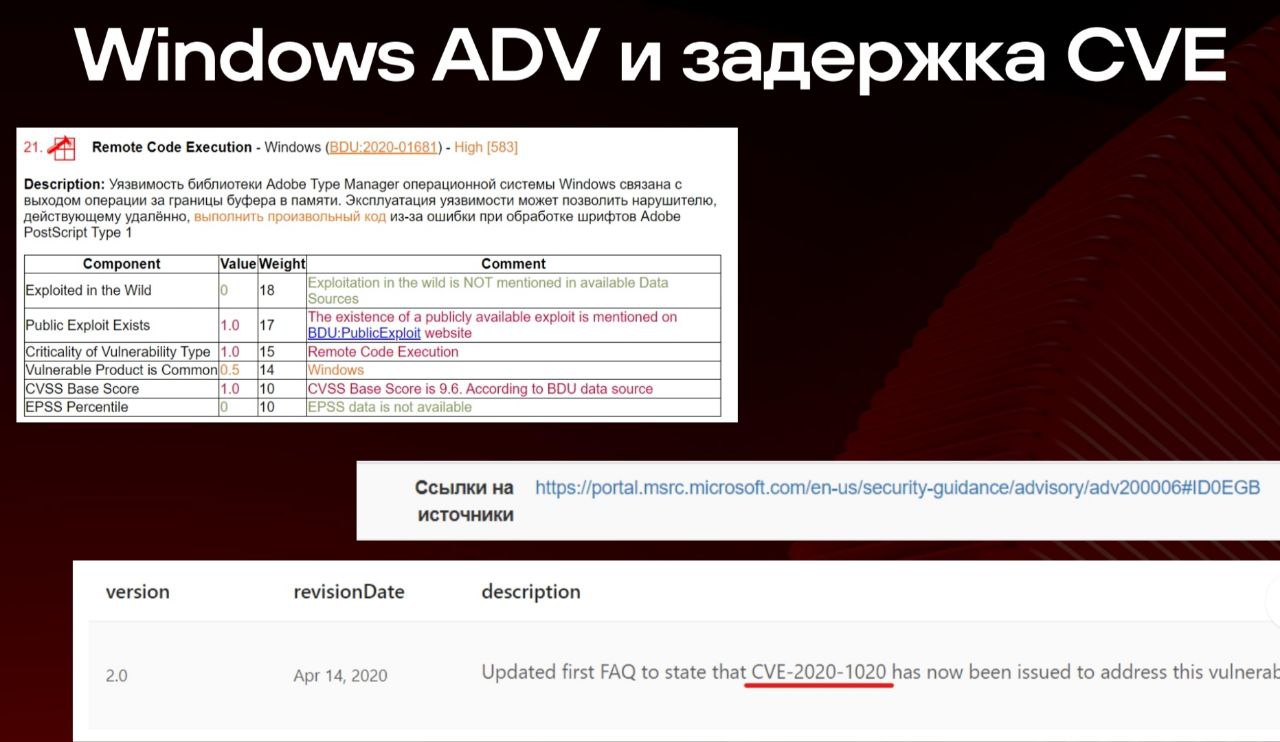

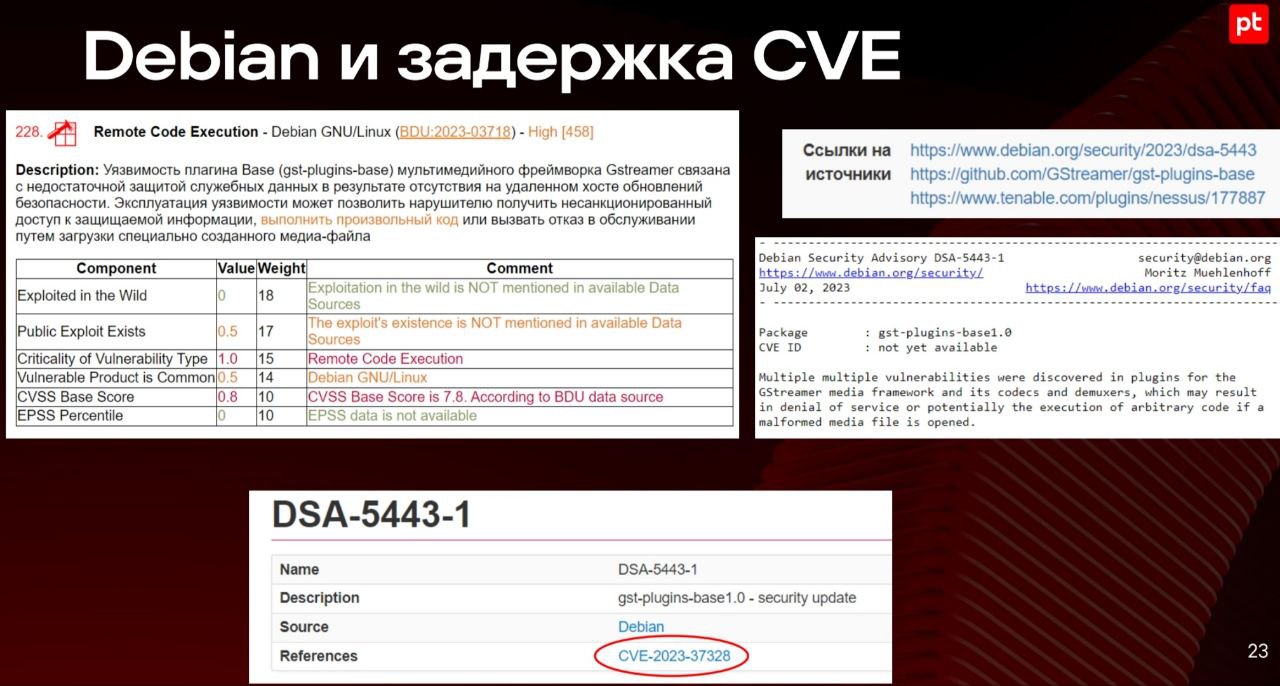

🔹 В бюллетенях, исправляющих CVE-шные уязвимости, ссылки на CVE проставляются, но могут быть накладки, когда одну и ту же уязвимость репортят разные вендоры.

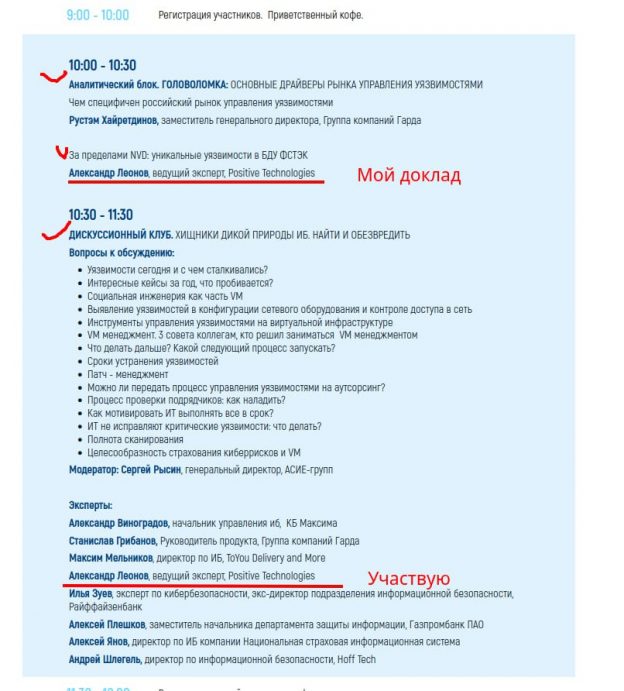

Подробнее Олег расскажет 12 апреля на CISO Forum в докладе "Как не утонуть в море уязвимостей или как мы управляем кораблем «ОС Astra Linux»"