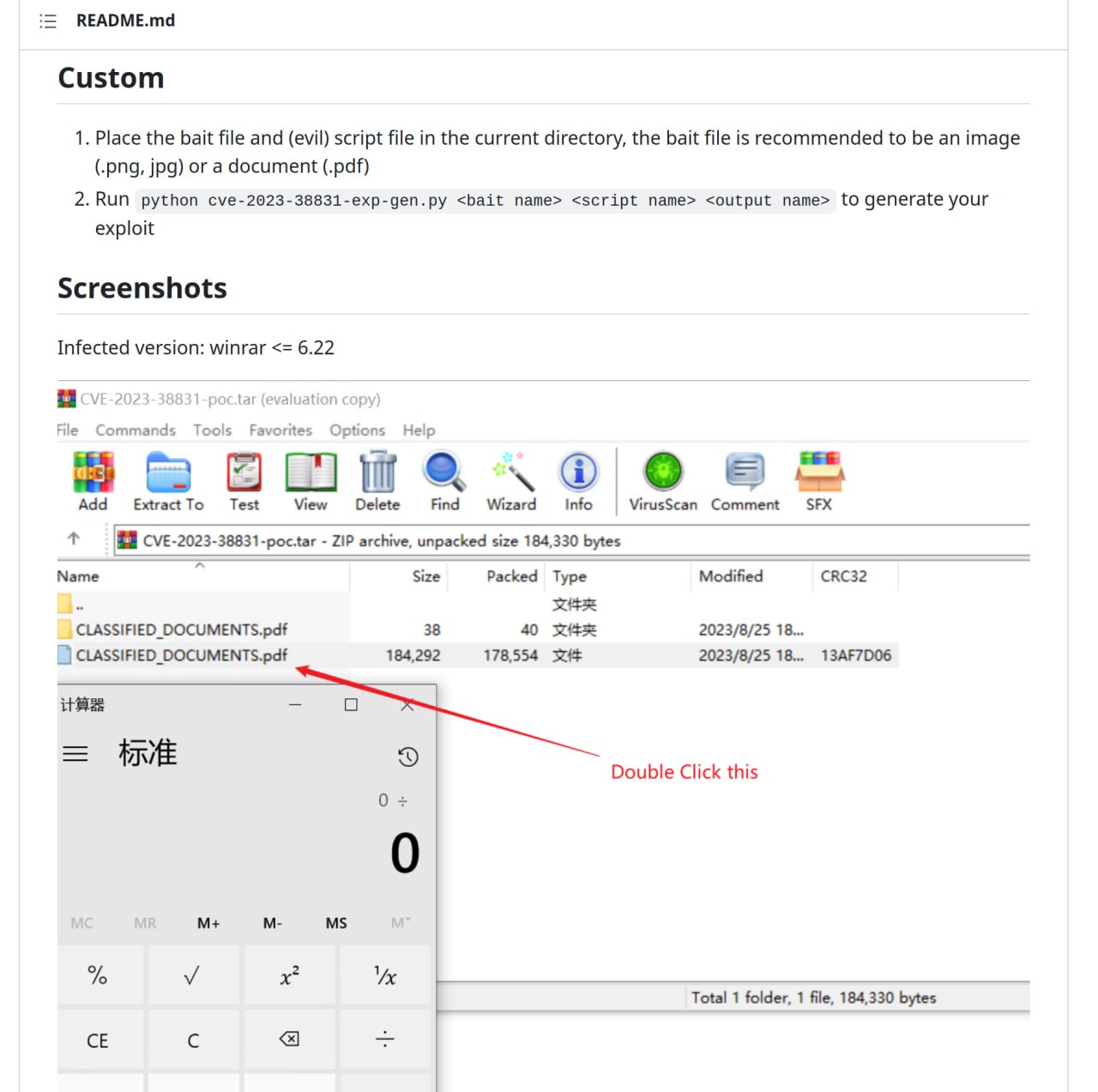

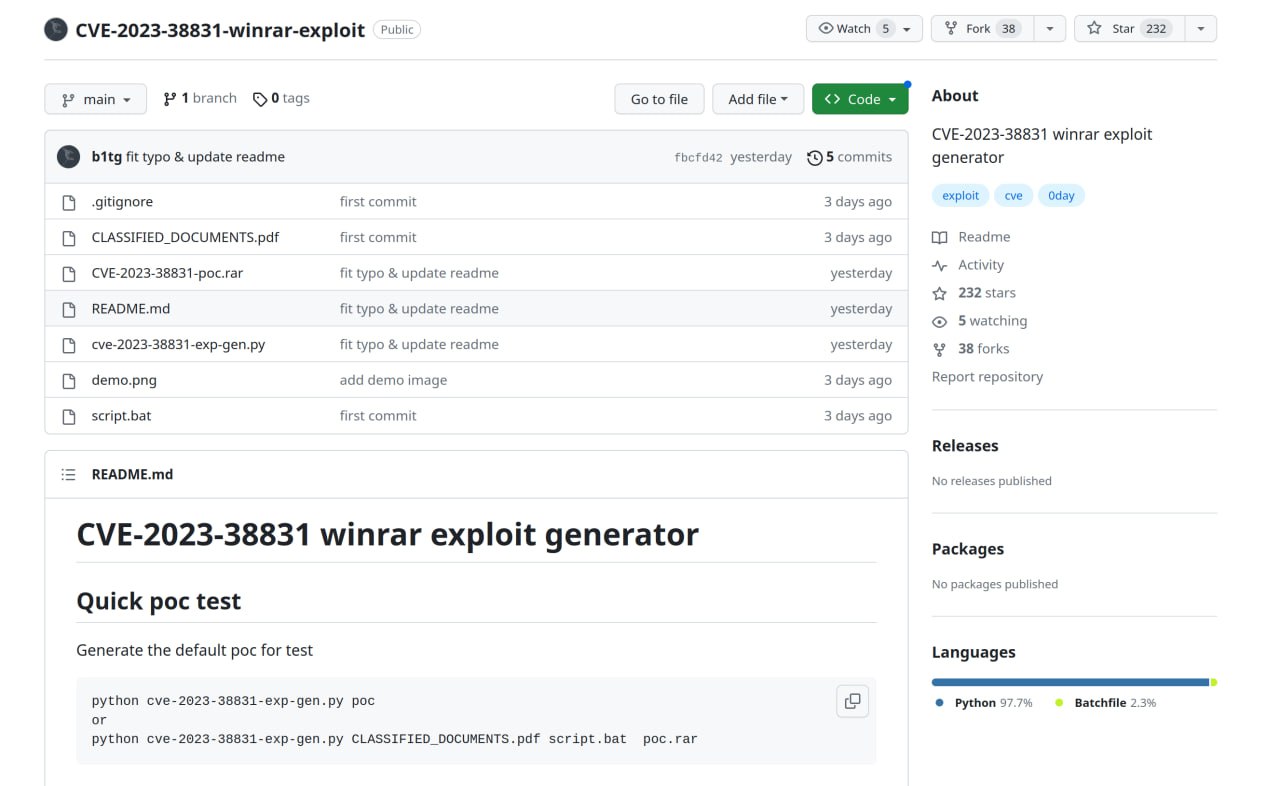

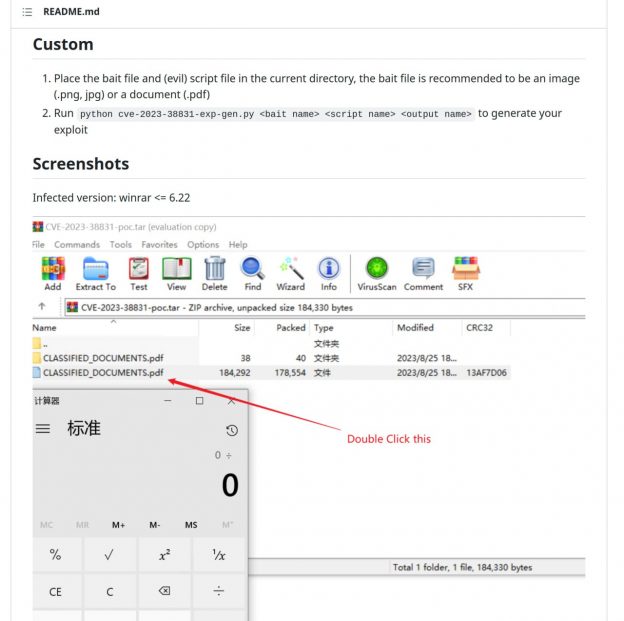

Для Extension Spoofing в WinRAR (CVE-2023–38831) на GitHub‑е выложили PoC. Судя по количеству звездочек (266) и вполне впечатляющему послужному списку автора, PoC должен быть вполне рабочим. А что это значит? То, что теперь архивы закамуфлированными зловредами будут массово слать все подряд скрипт-кидисы. Обновляйте/выпиливайте WinRAR, если ещё нет.

Для Extension Spoofing в WinRAR (CVE-2023–38831) на GitHub‑е выложили PoC

2 комментария