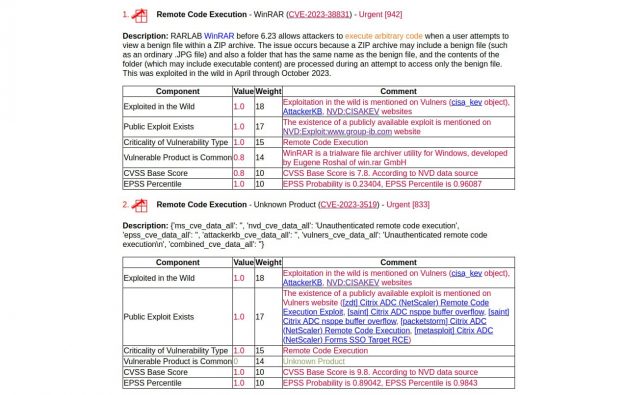

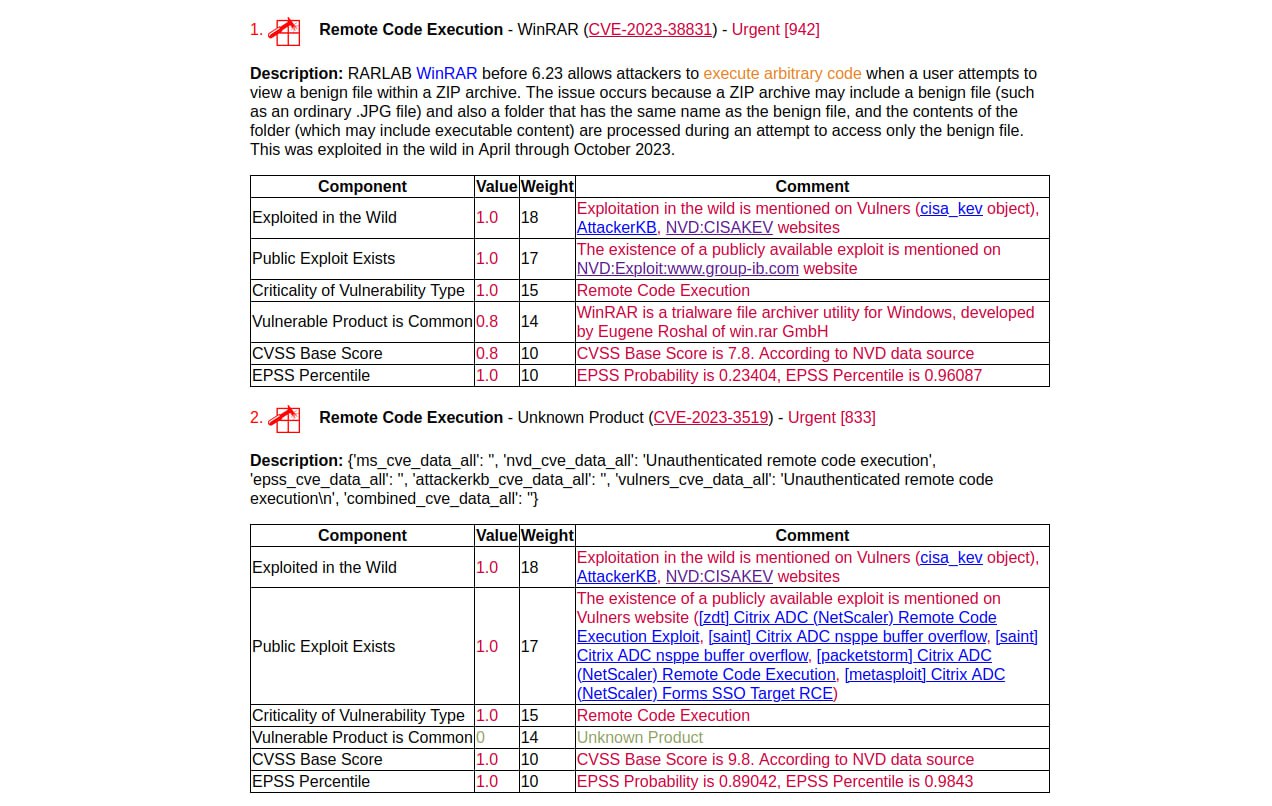

Бизоны пишут, что злодеи из Mysterious Werewolf начали использовать новый кастомный бэкдор RingSpy, написанный на Python и использующий бота в Telegram в качестве командного сервера. Но интересно другое. Какую уязвимость они используют для первоначального доступа? А всё ту же Remote Code Execution — WinRAR (CVE-2023–38831), что и в ноябре прошлого года. Видимо всё ещё норм работает. 🤷♂️ Уязвимость активно эксплуатируется с апреля прошлого года, а публичный PoC доступен с августа прошлого года.

Безусловно, возиться с обновлением/удалением/запрещением WinRAR‑а на десктопах это не та задача, которой хотелось бы заниматься прошаренному безопаснику, но именно такие уязвимости в реальности эксплуатируются злодеями. 😏

"Лично я люблю землянику со сливками, но рыба почему-то предпочитает червяков. Вот почему, когда я иду на рыбалку, я думаю не о том, что люблю я, а о том, что любит рыба." (с) Дейл Карнеги