Размышляю о детектировании имени уязвимого продукта в Vulristics. Коллеги из PT ESC выложили крутую статью про атаки группировки (Ex)Cobalt на российские компании. Там, среди прочего, упоминается, что злоумышленники эксплуатируют уязвимости CVE-2023-38831 и CVE-2023-3519. Забил их в Vulristics.

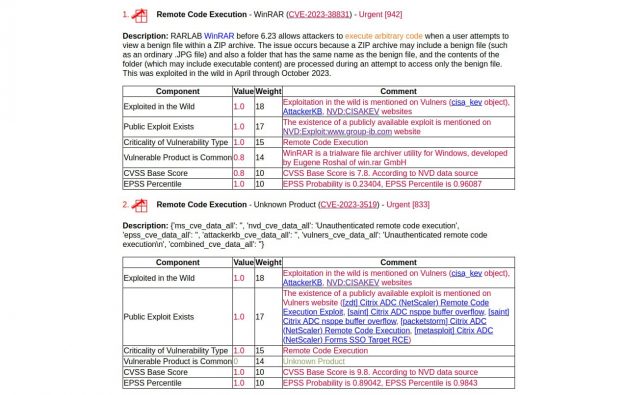

🔻 WinRAR-ную уязвимость CVE-2023-38831 я уже тут подсвечивал и по ней всё более-менее неплохо продетектилось.

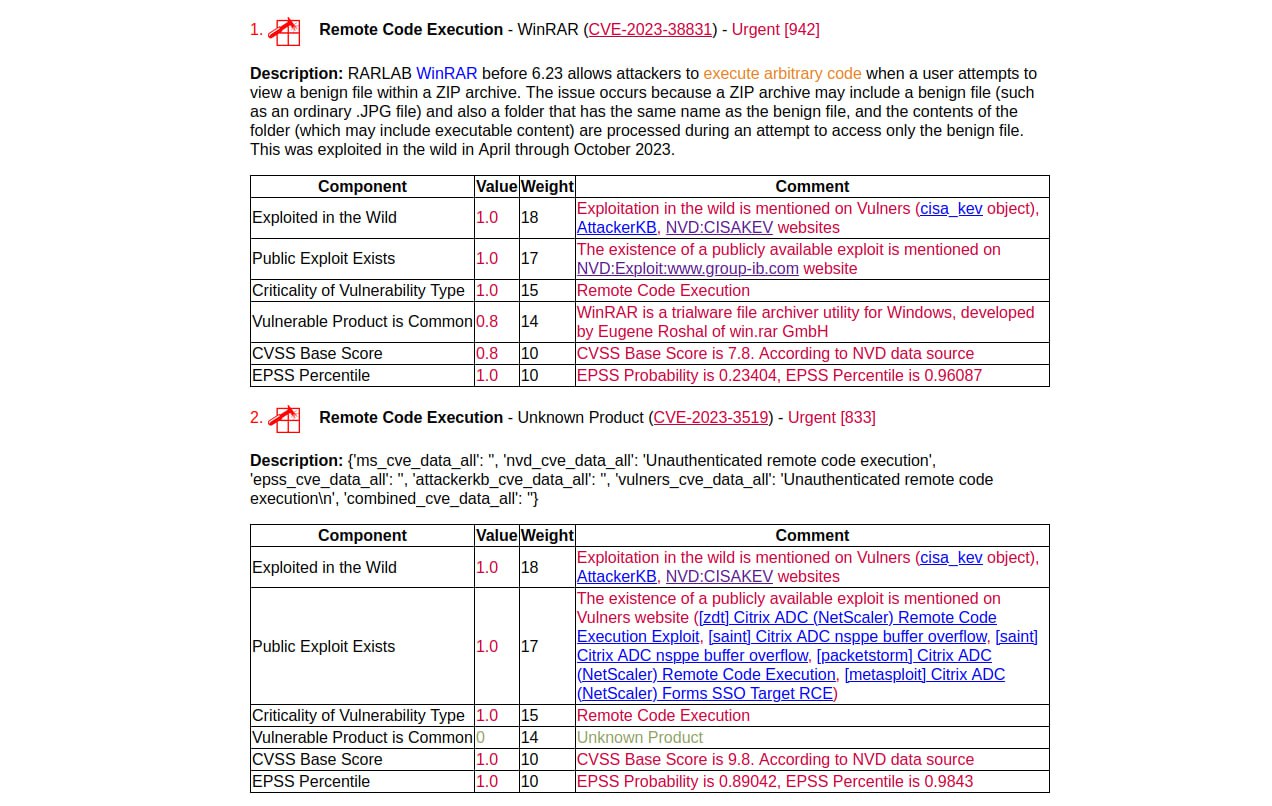

🔻А для уязвимости Citrix CVE-2023-3519 Vulristics не смог продетектировать уязвимый продукт по описанию уязвимости. Потому что всё описание в NVD это: "Unauthenticated remote code execution". И всё. 😄 NVD не перестаёт удивлять.

Чем такое скомпенсировать?

🔹 Брать название продукта и тип уязвимости из CISA KEV. Решение только для ~1000 уязвимостей и +1 коннектор. Такое себе.

🔹 Детектить уязвимый продукт на основе cpe. ⬅️ склоняюсь к этому, т.к. можно разом получить черновые детекты для множества продуктов из cpe dictionary.

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Про ссылки на эксплоиты в NVD | Александр В. Леонов

Уведомление: Декабрьский Linux Patch Wednesday | Александр В. Леонов