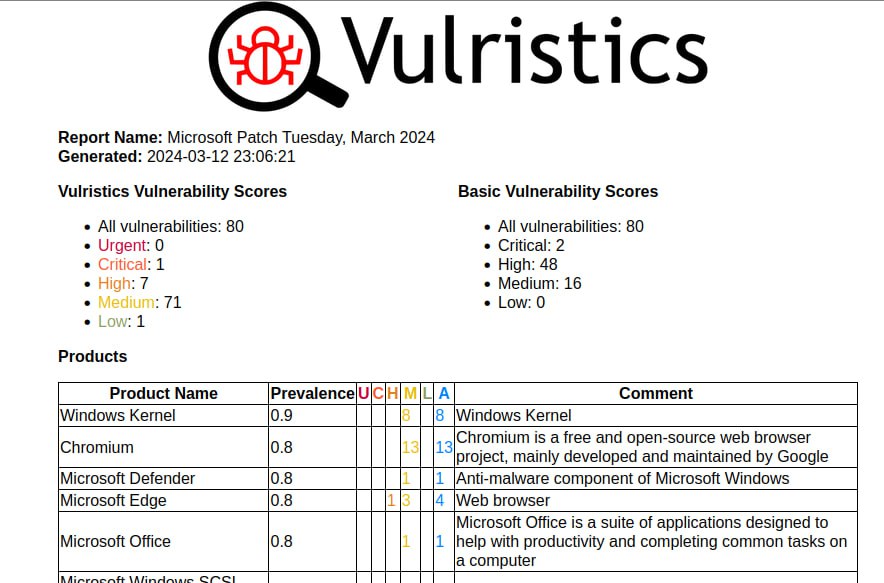

Первые впечатления от мартовского Microsoft Patch Tuesday. Пока ничего откровенно критичного не просматривается. Всего 80 уязвимостей, включая 20 добавленных между февральским и мартовским MSPT.

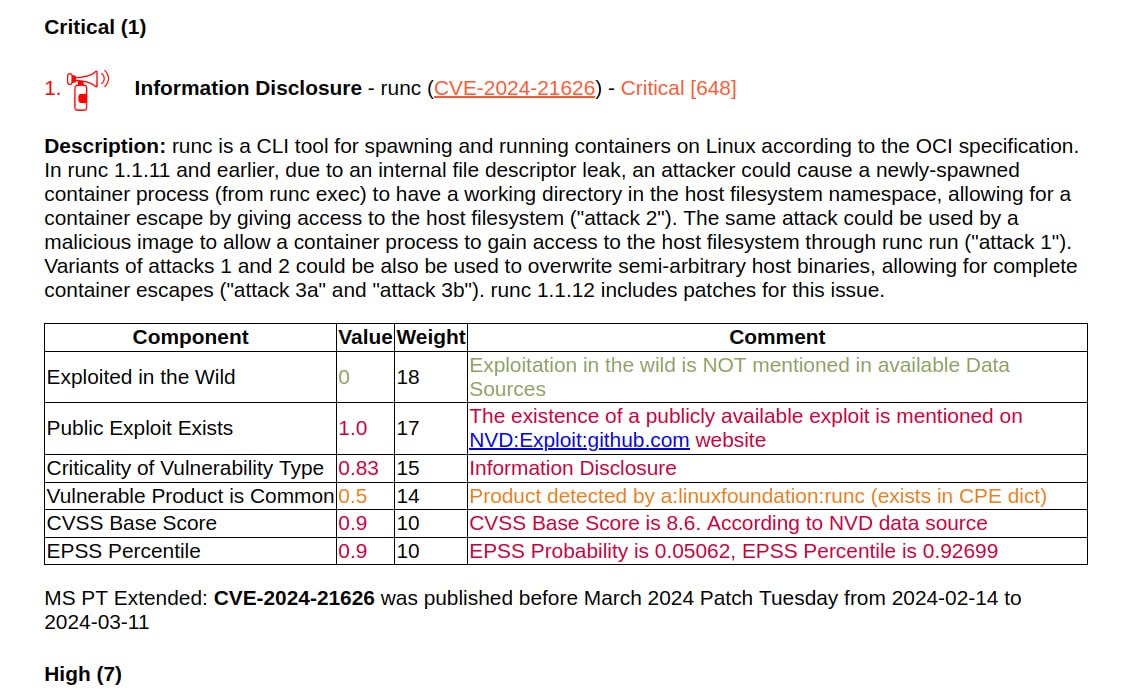

С PoC-ом всего одна:

🔻 Information Disclosure — runc (CVE-2024–21626). Она позволяет реализовать побег из контейнера. Причём тут Microsoft? Уязвимость исправили в Azure Kubernetes Service и CBL-Mariner (внутренний Linux дистрибутив Microsoft).

Для остальных пока нет признаков активной эксплуатации или наличия PoC‑а.

Можно обратить внимание на следующее:

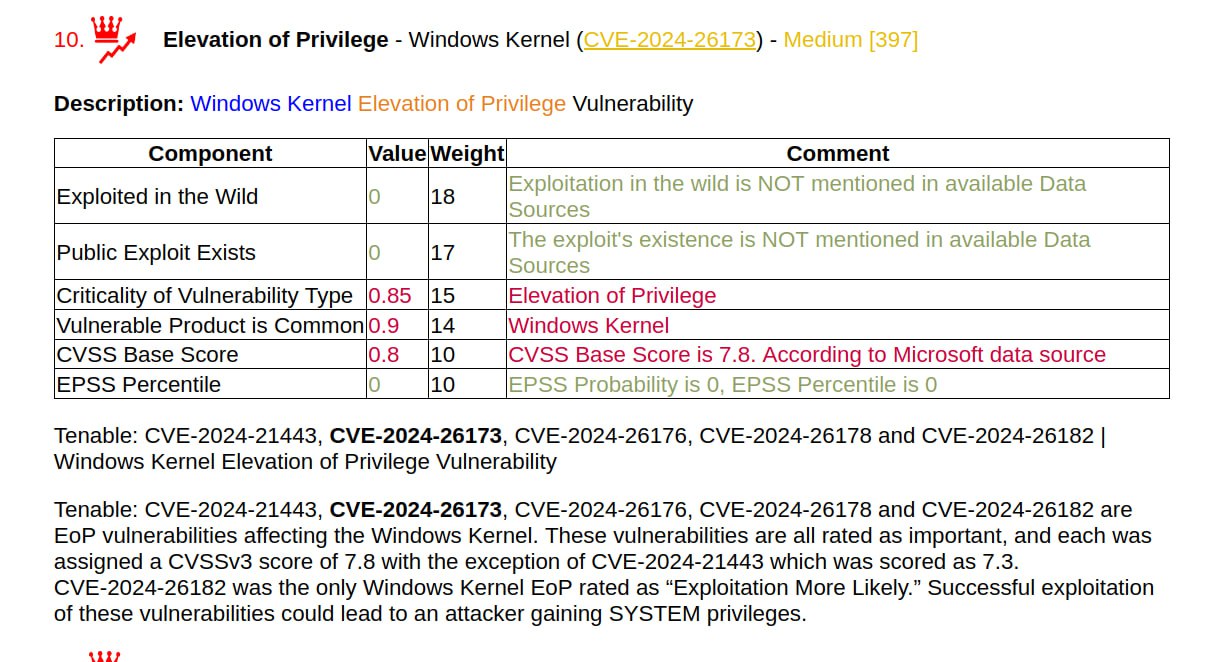

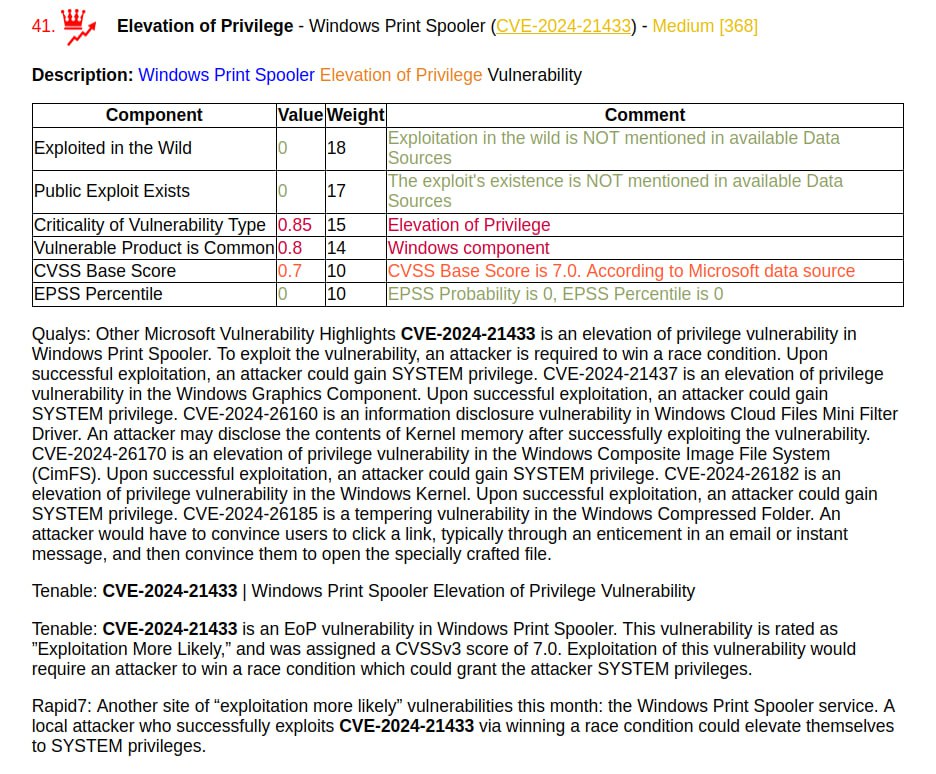

🔸 Elevation of Privilege — Windows Kernel (CVE-2024–21443, CVE-2024–26173, CVE-2024–26176, CVE-2024–26178, CVE-2024–26182). Их частенько доводят до практической эксплуатации в последнее время. Сюда же Elevation of Privilege — Windows Print Spooler (CVE-2024–21433).

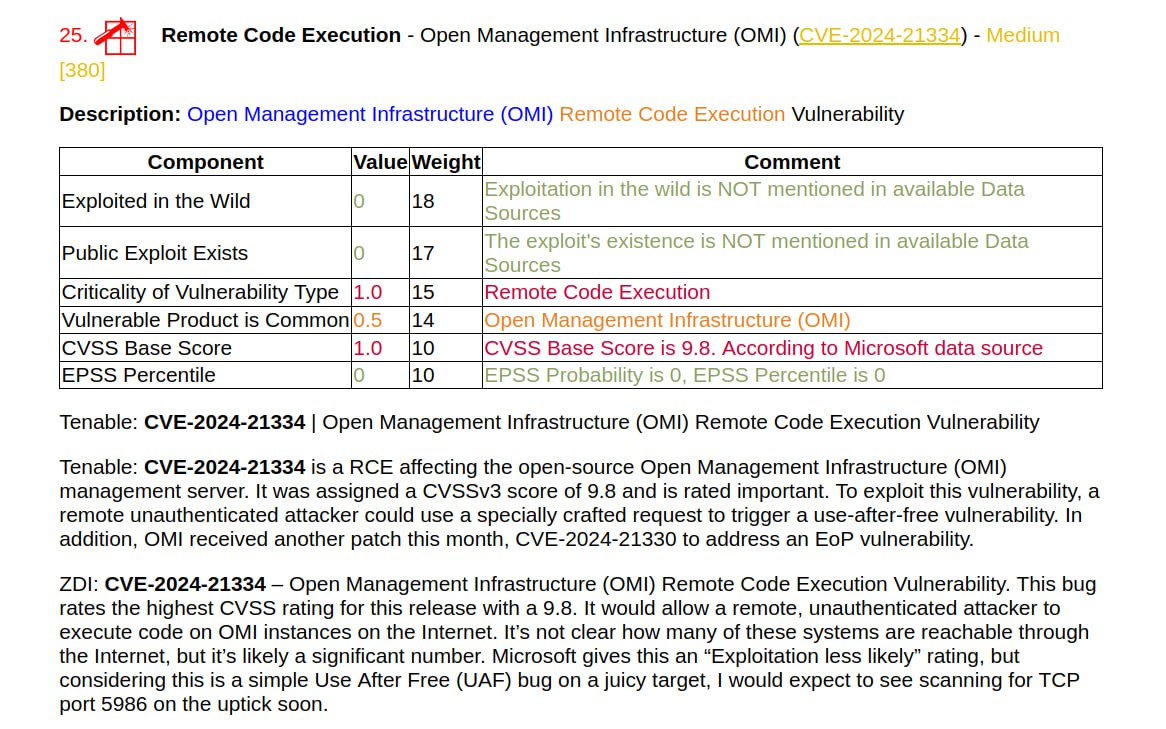

🔸 Remote Code Execution — Open Management Infrastructure (OMI) (CVE-2024–21334). CVSS 9.8 и ZDI пишут, что "она позволит удаленному, неавторизованному злоумышленнику выполнить код на инстансах OMI в Интернете". Возможно их и правда в интернет часто выставляют, требует ресёрча. 🤷♂️

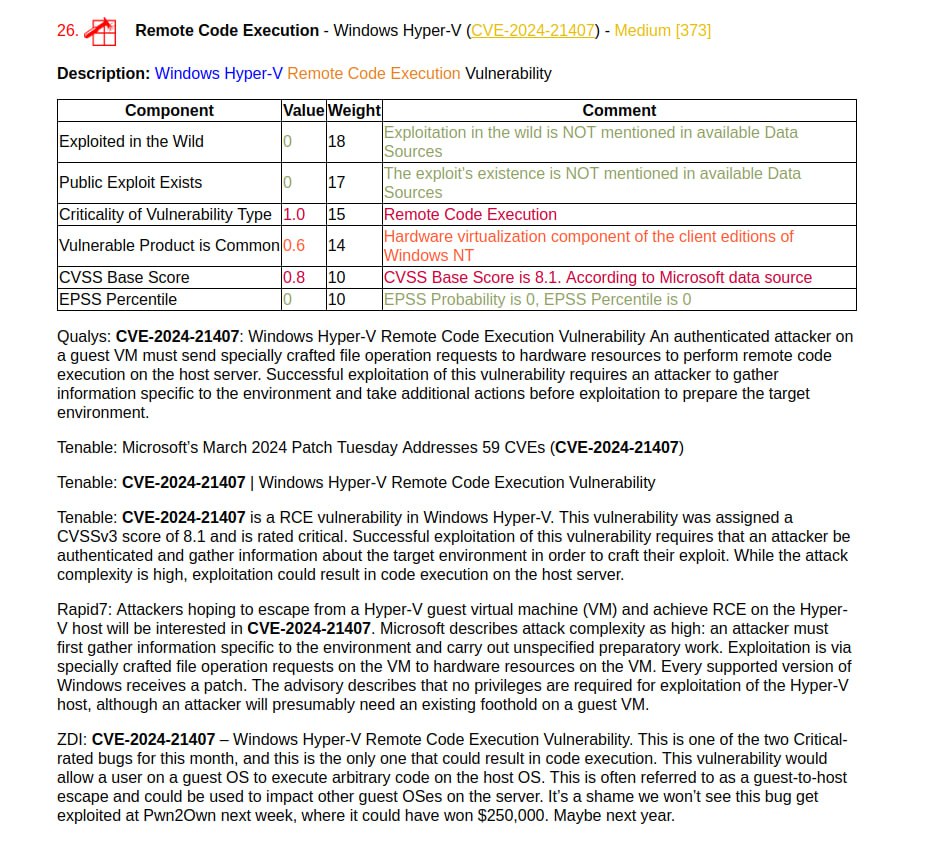

🔸 Remote Code Execution — Windows Hyper‑V (CVE-2024–21407). Эту "guest-to-host escape" уязвимость подсветили вообще все: Qualys, Tenable, Rapid7, ZDI.

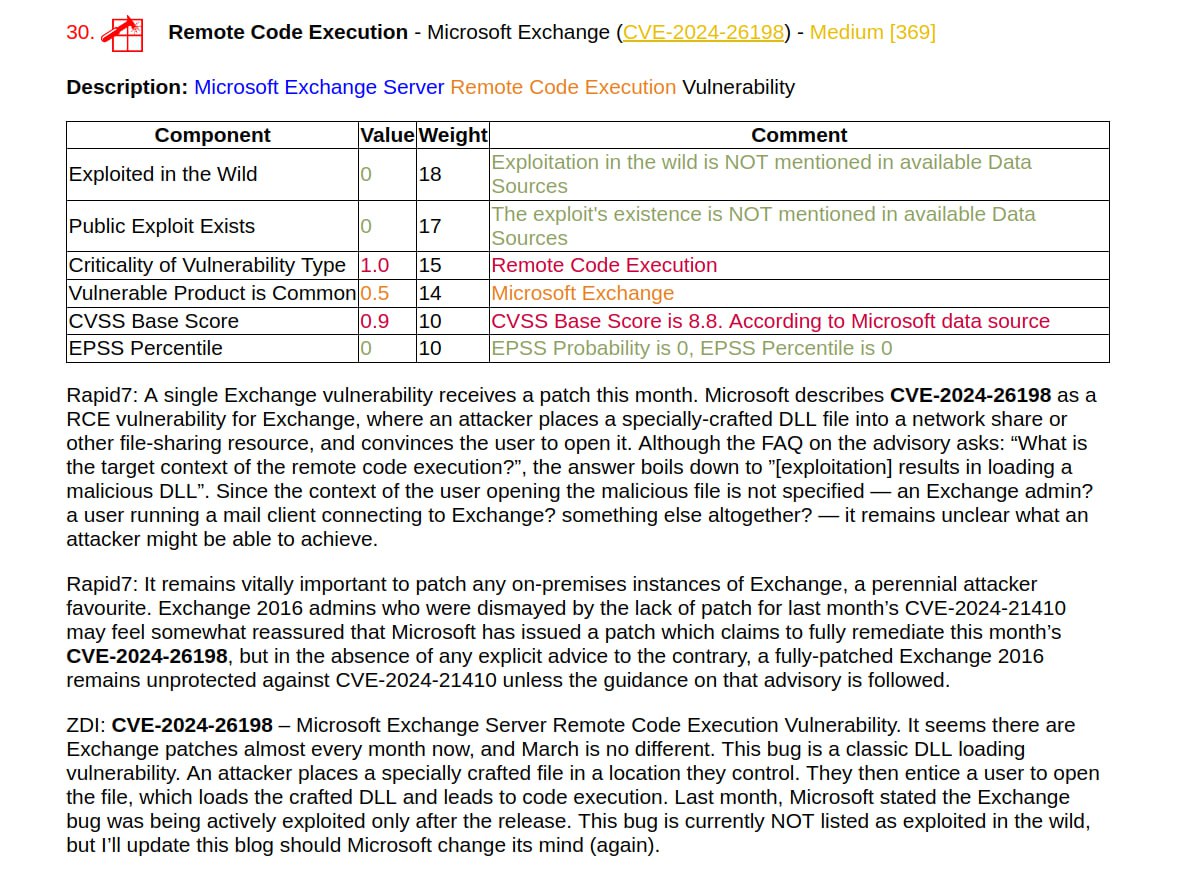

🔸 Remote Code Execution — Microsoft Exchange (CVE-2024–26198). Уязвимость типа "DLL loading". Детали пока неясны, но я не удивлюсь если по ней скоро будет подробный write-up.