Выпустил эпизод по январскому Microsoft Patch Tuesday.

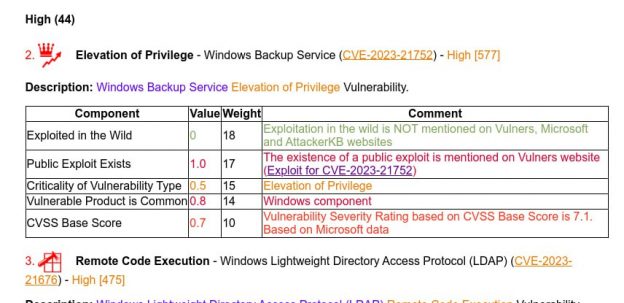

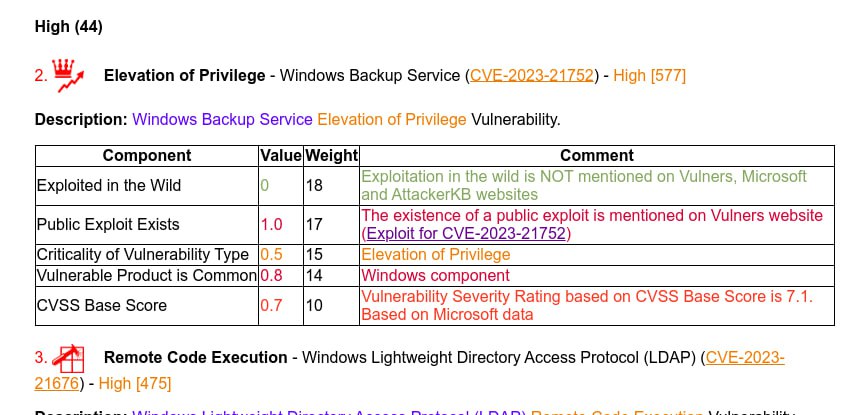

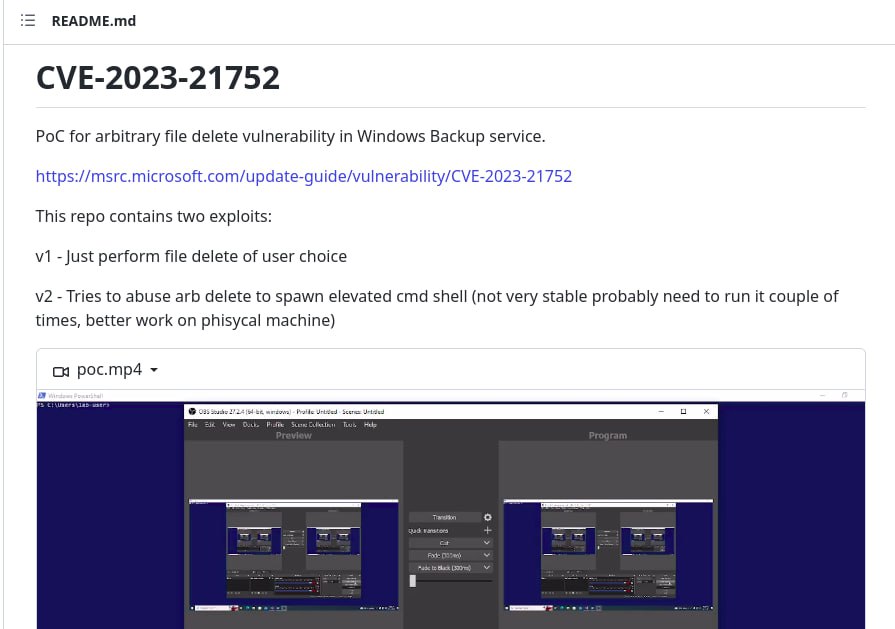

Есть интересные EoP с активной эксплуатацией вживую и даже публичным PoC-ом на GitHub. Но это все же не RCE, поэтому не ужас-ужас.

Есть подозрительные уязвимости для Exchange, которые тоже вроде как не RCE, но с Exchange уже на воду начинаешь дуть. Мало ли, вдруг опять с определением типа ошиблись и вскроется какой-то ProxyAbsolutelyNotShell. Лучше заранее обновиться.

Зато есть прям много RCE во всяких сетевых протоколах. Дойдет ли до реальной эксплуатации? Фиг знает, обычно не доходит.

Ну и наконец окончательное превращение в тыкву Windows 7, Windows 8.1, Windows Server 2008/2008R2. Лишний повод попушить админов, если оно вдруг всё-таки где-то осталось. Хотя если оно где-то и осталось, то наверняка не просто так.