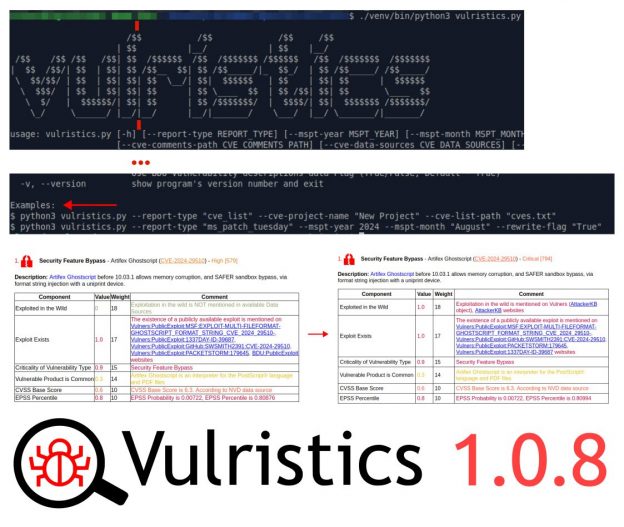

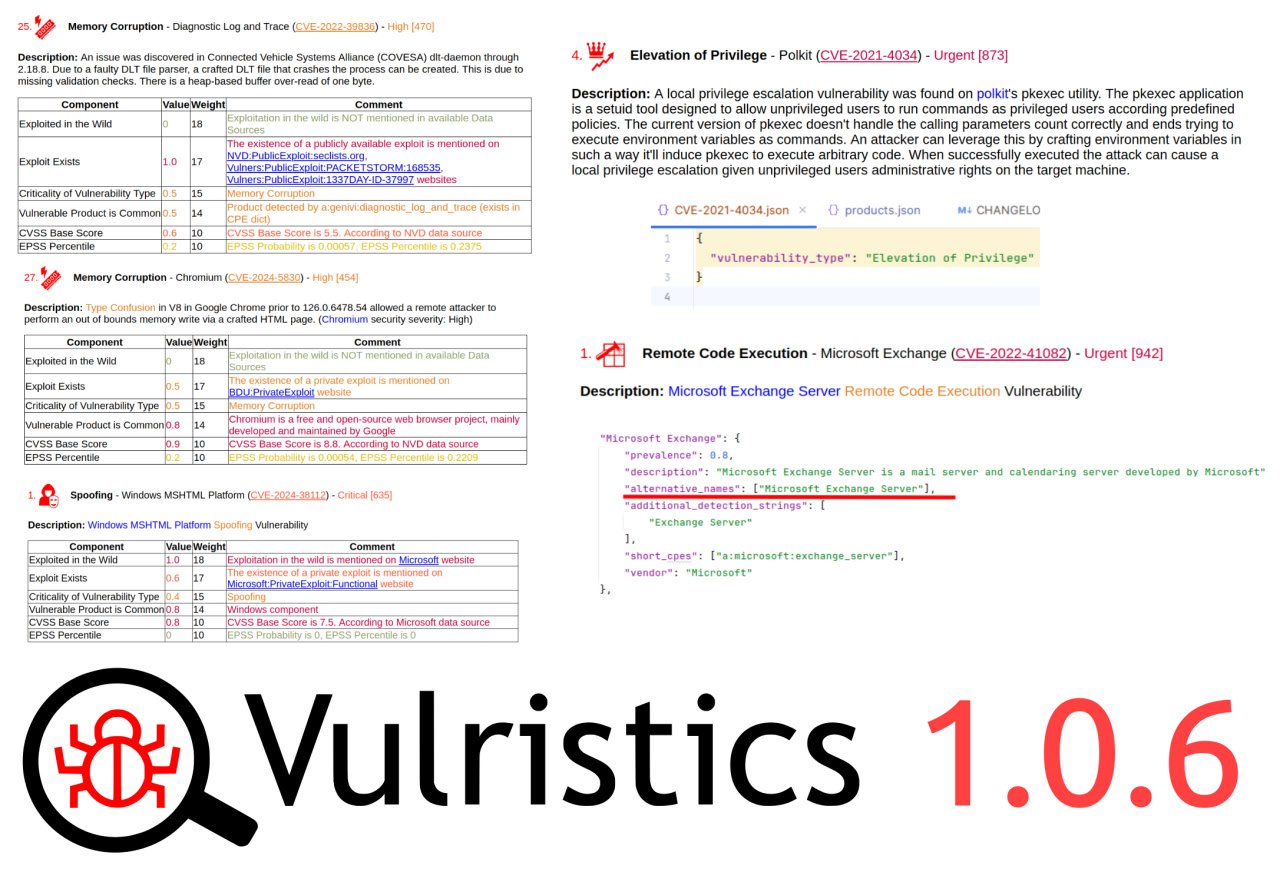

Выпустил новую версию Vulristics 1.0.8 с небольшими улучшениями юзабилити. Люблю, когда прилетают pull-реквесты в мои опенсурсные проекты. 😊 В этот раз пришла помощь от пользователя dvppvd:

🔹 Установлены отступы (padding) в css таблице, чтобы сделать html отчет более читабельным.

🔹 При запуске утилиты без параметров показывается справка и примеры запуска утилиты для анализа Microsoft Patch Tuesday уязвимостей за определённый год и месяц, либо для анализа произвольного набора CVEшек.

🔹 Добавлены отступы для текстового баннера.

В TODO для следующих релизов:

🔸 Поддержать CVSS 4 для тех data sources, где это актуально.

🔸 Разработать автоматические тесты, проверяющие работу утилиты для известных CVE-идентификаторов.

🔸 Реализовать data source для GitHub репозитория CVEProject, чтобы массово анализировать CVE-идентификаторы (по аналогии с data source для БДУ ФСТЭК).

Если хотите поучаствовать, присоединяйтесь к AVLEONOV Start. 😉