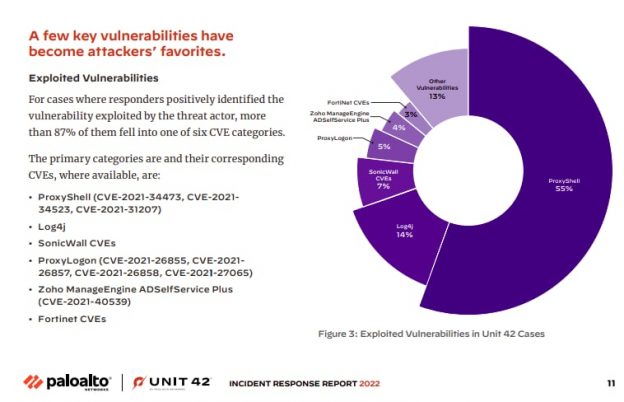

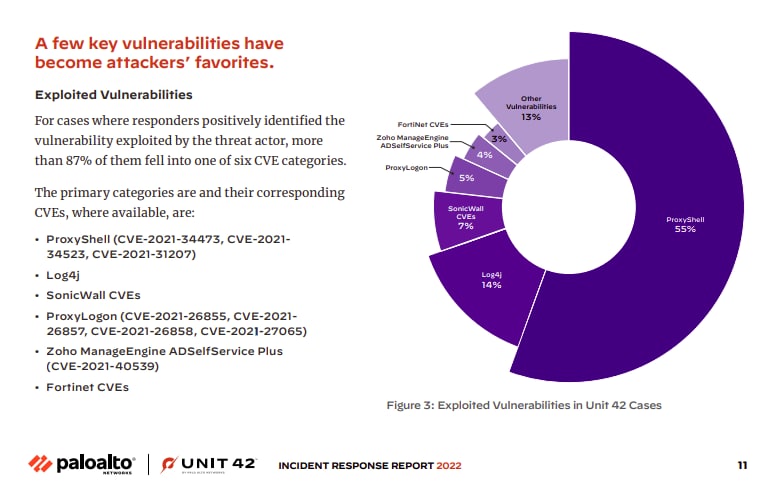

В том же отчете Palo Alto 2022 Unit 42 Incident Response Report есть ещё один прикольный момент. Группы уязвимостей, через которые чаще всего ломали компании. "В случаях, когда респонденты положительно идентифицировали уязвимость, используемую злоумышленником, более 87% из них попали в одну из шести категорий CVE".

Категории:

• 55% Microsoft Exchange ProxyShell (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207)

• 14% Log4j

• 7% SonicWall CVEs

• 5% Microsoft Exchange ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065)

• 4% Zoho ManageEngine ADSelfService Plus (CVE-2021-40539)

• 3% Fortinet CVEs

• 13% Other

С одной стороны это можно использовать для приоритизации уязвимостей и для общих размышлений на уязвимости в каком софте стоит в первую очередь обращать внимание. На уязвимости из Other я бы тоже посмотрел, но их к сожалению не привели в отчете.

С другой стороны это показывает насколько тема с уязвимостями и инцидентами зависит от конкретного региона. Ну допустим Exchange везде используют, это да. Log4j также всех затронул так или иначе. Можно представить, что в наших широтах кое-кто крепко сидит на Fortinet. Но вот SonicWall и Zoho кажутся чем-то совсем экзотичным. А там, где Unit 42 incident response кейсы решает, это очень значимые штуки. Или вспомнить прошлогоднюю эпопею, когда массово пошифровали компании через уязвимости Kaseya VSA. Больше тысячи компаний пострадали, но опять же это не в нашем регионе, поэтому нам не особо это интересно было.

С учетом исхода западных вендоров с российского рынка IT ландшафты "здесь" и "там" будут все больше и больше различаться. И все большую роль в российских инцидентах будут играть уязвимости в софте, о котором западные ИБ вендоры возможно и не слышали никогда. И это в обе стороны работает. Значит ли это, что и Vulnerability Management решения нам понадобятся все более и более заточенные под наши российские реалии? Ну видимо да.

Похоже, что время безусловной глобализации в IT уходит, а вместе с тем и возможности VM-вендоров относительно просто внедрять свои решения в новых регионах. Что поделать.

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Поделюсь свежими впечатлениями после мероприятия Код ИБ Безопасная Среда "Управление уязвимостями" | Александр В. Леонов