Прочитал исследование Positive Technologies "Как изменилась работа с уязвимостями в 2022 году". Впечатления не очень. Компания мне родная. Особенно команда VM. Но тут вопросы не к ним, а к авторам этого исследования.

1. Мое мнение, что любая публикация про Vulnerability Management в России это здорово. Особенно если это исследование, а не рекламный проспект. Это порождает дискуссию, подсвечивает проблемные места и в конечном итоге улучшает качество продуктов и конкурентоспособность отечественных VM компаний.

2. В данном случае методология исследования вызывает вопросы. Публичный опрос на "сайте Positive Technologies, интернет-порталах, посвященных ИБ, в социальных сетях, тематических чатах и Telegram-каналах" с интерпретацией результатов автором отчета это не то, что хотелось бы видеть. Это делать дешево и просто, но при этом напрочь теряется контекст.

3. Формулировки вопросов странные. "Какие продукты вы используете для управления уязвимостями?" Множественный выбор. 43% "используют решения open-source". – Петька, приборы! – 20! – Чё "20"?! – А чё "приборы"? О чем здесь речь? Сканируют ли сетку nmap-ом? Используют опенсурсные утилиты для детекта уязвимостей? OpenVAS? OpenSCAP/Wazuh? Есть что-то достаточно хорошее опенсурсное для сканирования Windows? Может это не про детект, может просто результаты детекта в опенсурсный Faraday складывают?

4. Варианты ответов неполные. На вопрос "Где вы ищете информацию о новых уязвимостях?" получили аномалию, что БДУ ФСТЭК используют больше чем NVD. Переходим на отечественные источники! Как тебе такое Илон Маск?! Но в вариантах ответа нет важного в нашей стране источника данных об уязвимостях - бюллетеней регуляторов. Они как раз и содержат ссылки на БДУ. Может результаты показывают не то, что люди БДУшный фид анализируют, а то, что они реагируют на рассылки регуляторов и лезут потом в БДУ?

5. Формулировки выводов странные. "Проблемы с организацией патч-менеджмента остаются у каждого десятого респондента." А у 90% нет проблем с организацией патч-менеджмента? Все автоматом патчится-тестится, VM не нужен, расходимся?

6. Вопросы "как быстро вы это делаете ?" - просто песня. Это как, извините, в анекдоте про разницу в размерах у жителей в Вилариба и Вилабаджо. В одной деревне измеряли, а в другой опрашивали. Абстрактные уязвимости на абстрактных активах исправляются за какое-то время. Получили, что 75% опрошенных закрывают критически опасные уязвимости на важных активах за неделю и меньше! А в месяц укладываются 90%! При этом на фултайме VM-ом практически никто не занимается. "Какой процент рабочего времени занимают задачи специалиста по ИБ, связанные с VM?" Свыше 75% процентов только у 4% опрошенных. Удивительно!

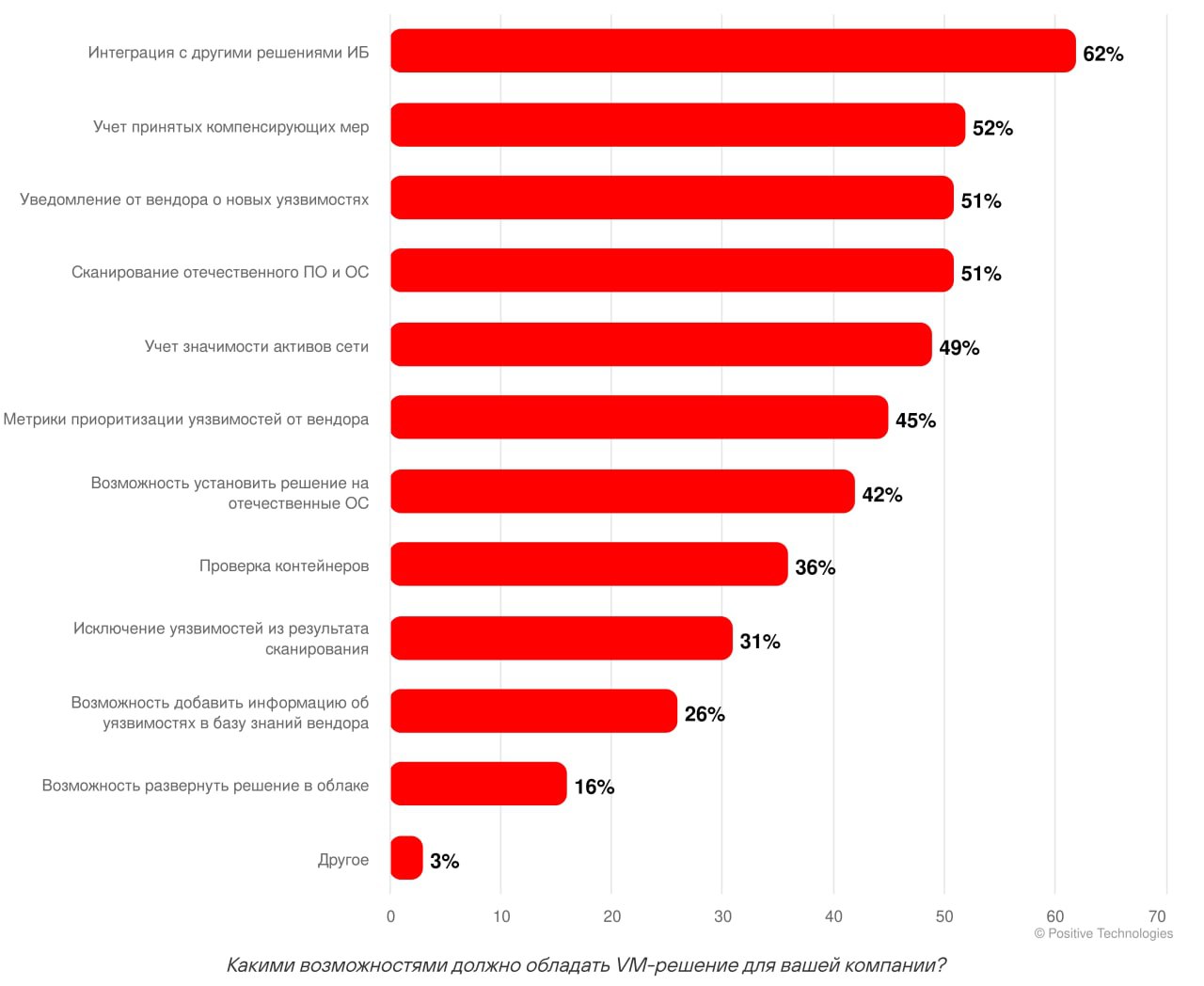

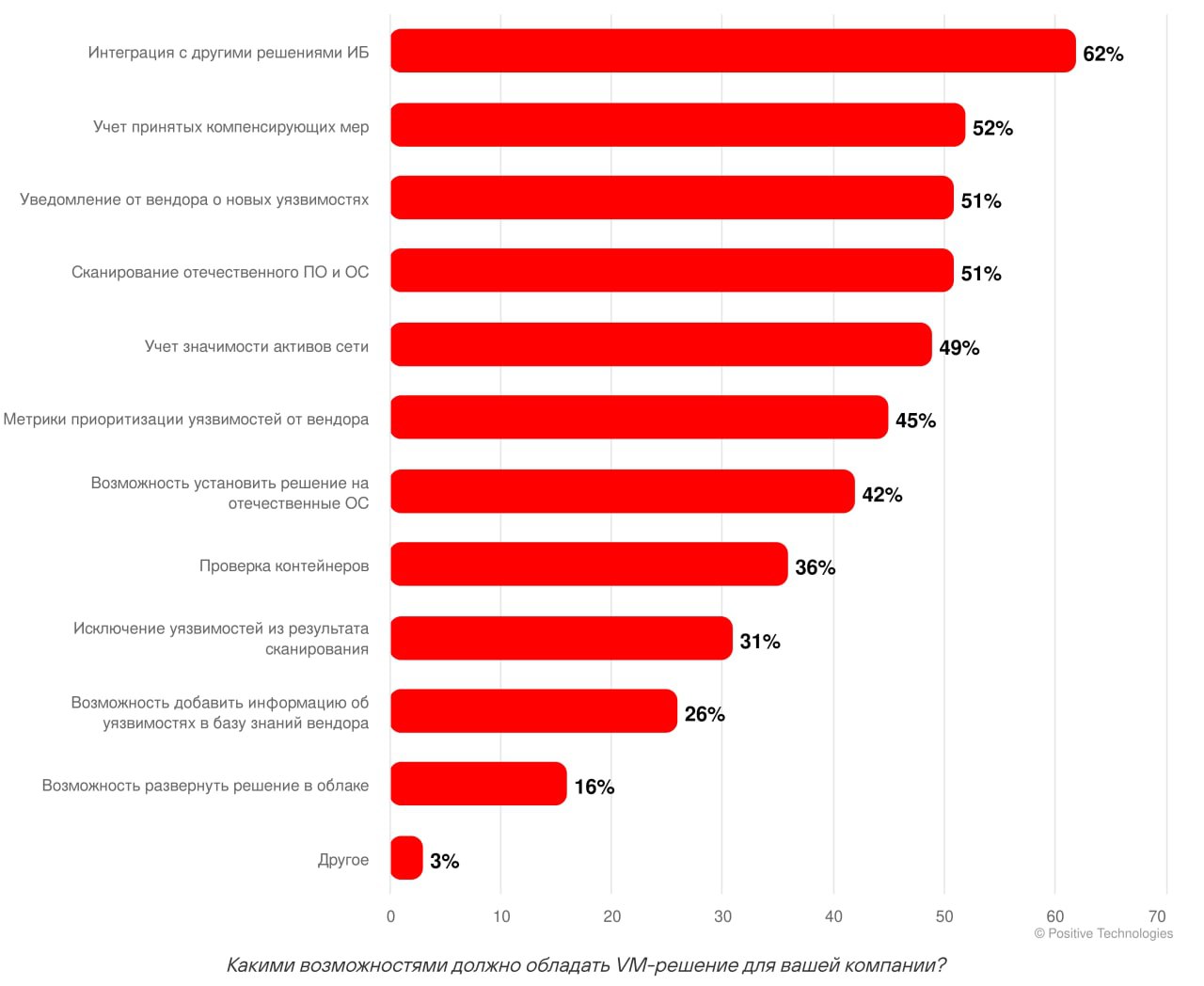

7. Раздел "Какими возможностями должно обладать VM-решение для вашей компании?" норм. Важные фичи перечислены. Есть некое лукавство, очень уж они похожи на фичи и бэклог MaxPatrol VM, но это ладно. Если бы весь опрос был преимущественно в эту сторону и опрашиваемые могли предлагать свои варианты, то это могло быть любопытно.

Критикуешь - предлагай. Кажется правильным изменить методологию. Не опрашивать всех подряд. Работать адресно с людьми, которые специализируются на VM-е. Собрать экспертную группу. В рамках этой экспертной группы отобрать человек 50. Провести с ними полноценные интервью минут на 30. Задавать примерно те же вопросы, но получить развернутые ответы, а не выбор вариантов из опросника. В чем трудности VM-а? Что работает, что не работает? Спрашивать о фиксах конкретных актуальных уязвимостей, например Log4Shell или ProxyShell, как с ними справлялись? Как устроен процесс патчинга? Как патчатся неудобные активы: BIOS/UEFI, прошивки устройств и т.п.? Да, такие ответы будет сложнее и дороже анализировать. Но будет видна более-менее реальная картина. Возможно какие-то best practices можно будет сформулировать. Ну и вопросы, а затем и результаты, неплохо бы с экспертной группой провалидировать, чтобы исключить откровенные странности и ляпы.

![Сейчас начинают потихоньку разгонять [1, 2] по поводу уязвимости macOS CVE-2022-32910](https://avleonov.ru/wp-content/uploads/2023/10/photo_46@07-10-2022_16-01-42.jpg)