О, у #PHDays12 новая площадка, Парк Горького. Moscow Calling! 😉 CFP уже открыли, крайний срок 25 марта.

Архив за месяц: Январь 2023

Нда, активное развитие ОС Аврора ожидать теперь не стоит

Нда, активное развитие ОС Аврора ожидать теперь не стоит.

Ъ пишет: "Минцифры исключило средства в размере 22 млрд руб., которые планировалось направить на развитие ОС «Аврора» в ближайшие два года, из своей программы цифровой трансформации. Средства предназначались на субсидирование разработки приложений для ОС и адаптации под нее мобильных устройств, но в правительстве решили, что это нецелесообразно." До этого также срезали финансирование разработки и производства устройств.

Печально. Поглядим конечно, что теперь выйдет из РосАндройда. Но вряд ли что-то путное и вряд ли что-то безопасное.

Также были предложения сделать полноценную карту отечественных Vulnerability Management вендоров, чтобы уж там-то точно всех упомянуть

Также были предложения сделать полноценную карту отечественных Vulnerability Management вендоров, чтобы уж там-то точно всех упомянуть. Почему бы и нет. Я сам в VM-ном вендоре НЕ работаю, относительно беспристрастен, стараюсь со всеми дружить, каких-то интересов кроме продвижения российской VM-ной темы в целом не имею. Для себя профитов вижу 2: когда кто-то приходит с вопросом о выборе VM-решния, можно будет не повторяться, а просто показывать карту; если представители вендоров будут сами приходить и предлагать что-то поправить на карте, будет проще отслеживать состояние VM рынка.

В чем вообще беда таких карт и обзоров от Gartner/Forrester? Ну кроме того, что это маркетинговые инструменты с понятными целями, задачами, схемой монетизации и т.п. 😏 Основная беда в том, что там всё вперемешку. Вендоры продуктов детектирующих уязвимости идут вместе с вендорами продуктов только приоритизирующих уязвимости. Вендоры продуктов для детекта известных инфраструктурных уязвимостей идут вместе с вендорами сканеров веб-приложений. Хаос. Маркетинг вендоров этой неразберихе только способствует. Без негатива, понять можно, их интерес конверсию и продажи поднимать. Но объективное сравнение продуктов в интересах конечного пользователя это усложняет.

Как эту проблему минимизировать? Начать следует с более-менее четкого определения групп продуктов. И рассматривать затем вендоров и их продукты в рамках этих групп. Я прикинул, у меня группы получились такие:

Средства Управления Уязвимостями (СУУ) - зонтичный термин, включающий в себя всё, что ниже.

1. Средства Детектирования Уязвимостей Инфраструктуры (СДУИ)

Позволяют детектировать известные уязвимости CVE/БДУ и мисконфигурации CIS/CCE для инфраструктурных активов. Для сбора информации об активах может использоваться установка агентов, активное сетевое сканирование, интеграция с системами инвентаризации, перехват сетевого трафика. Анализируемые объекты включают операционные системы, различные программные продукты, сетевые устройства, контейнеры и базовые образы.

2. Средства Детектирования Уязвимостей Сетевого Периметра (СДУСП)

Позволяют детектировать известные уязвимости CVE/БДУ, мисконфигурации и (частично) неизвестные уязвимости (например XSS в самописном веб-приложении) для активов, которые публично доступны из Интернет. Для сбора информации об активах используется активное сетевое сканирование. Сканирование производится с внешней площадки вендора, что обеспечивает взгляд на анализируемую инфраструктуру как у атакующего.

3. Средства Детектирования Уязвимостей Приложений (СДУП)

Позволяют детектировать неизвестные уязвимости в приложениях (например XSS в самописном веб-приложении или переполнение буфера с перезаписью адреса возврата в серверном/десктопном приложении). Приложения включают в себя веб-приложения, программные интерфейсы (API), десктопные и серверные приложения, приложения для мобильных устройств (Android, iOS, Аврора). Анализ, как правило, динамический без доступа к исходному коду.

4. Средства Детектирования Уязвимостей Кода (СДУК)

Позволяют детектировать неизвестные уязвимости (например XSS в самописном веб-приложении или переполнение буфера с перезаписью адреса возврата в серверном/десктопном приложении) и известные уязвимости CVE/БДУ на основе анализа исходного кода. Анализ, как правило, статический и проводится в рамках жизненного цикл разработки ПО (SDLC).

5. Средства Анализа Уязвимостей (САУ)

Позволяют анализировать и приоритизировать уязвимости для конкретной инфраструктуры. Имеется в виду не дополнительная функциональность в рамках детектирующего решения, а решение позволяющее импортировать данные об уязвимостях из сторонних источников. Анализ может включать в себя построение цепочки атаки и симуляцию атаки.

6. Средства Исправления Уязвимостей (СИУ)

Позволяют автоматизированное исправлять уязвимости в конкретной инфраструктуре. Имеется в виду не управление задачами для системных администраторов, а непосредственное воздействие на актив, такое как обновление хоста или изменение его конфигурации.

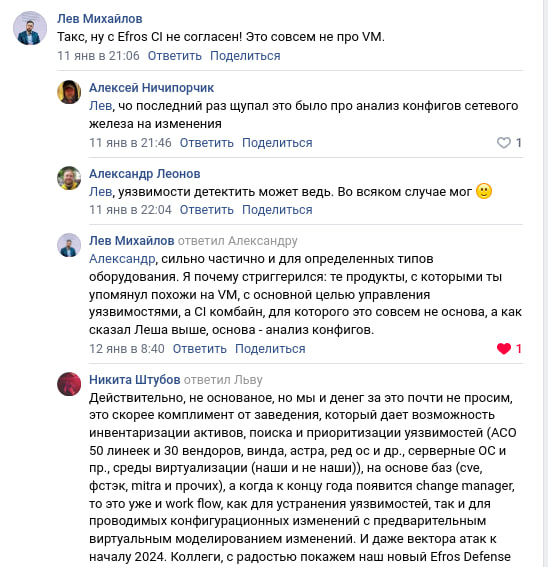

Пост про карту российского рынка информационной безопасности от TAdviser с комментами про VM зашел неожиданно хорошо

Пост про карту российского рынка информационной безопасности от TAdviser с комментами про VM зашел неожиданно хорошо. И даже перетек в обсуждение в VK. К примеру, обсудили оправданность отнесения GIS Efros к VM решениям. Имхо, это очень даже оправданно. 😉

Занятно конечно жизнь складывается: кто бы мог подумать, ещё года 2 назад, что пресловутый анекдотический "виндекапец" (как впрочем и "макокапец") станет ощутимо вырисовываться в отдельно взятой стране? 🤩

Занятно конечно жизнь складывается: кто бы мог подумать, ещё года 2 назад, что пресловутый анекдотический "виндекапец" (как впрочем и "макокапец") станет ощутимо вырисовываться в отдельно взятой стране? 🤩 Что, например, российские ИБ вендоры судорожно кинутся пилить поддержку Linux серверов и Linux десктопов (!), потому что именно это теперь перспективная инфра. А то, что десятки лет было стандартом де-факто в корпоративной среде превратится в legacy, которое здесь и сейчас ещё поработает, но на горизонте 2025-2030 вряд ли от него хоть что-то ещё останется. Просто ух! 🙂

Мне как ИБшнику с бэкграундом именно в *nix безопасности наблюдать это, безусловно, отрадно. 😇 Конечно, если бы западные ОС вендоры начали сейчас жестить, резать обновления, а то и брикать устройства, то переход прошел бы гораздо быстрее, хоть и в авральном режиме. Видимо у этих вендоров свои причины пока не вести себя так. Хотя в том, что этот процесс идёт достаточно медленно тоже есть плюс, т.к. есть время провести миграцию на Linux нежно и аккуратно, с наименьшим стрессом для всех участвующих. 😏

А может этот переход вообще не случиться? Ну да, всякое возможно. Поглядим. Но в любом случае топить сейчас за этот переход видится делом нужным и правильным.

Выпустил эпизод по январскому Microsoft Patch Tuesday

Выпустил эпизод по январскому Microsoft Patch Tuesday.

Есть интересные EoP с активной эксплуатацией вживую и даже публичным PoC-ом на GitHub. Но это все же не RCE, поэтому не ужас-ужас.

Есть подозрительные уязвимости для Exchange, которые тоже вроде как не RCE, но с Exchange уже на воду начинаешь дуть. Мало ли, вдруг опять с определением типа ошиблись и вскроется какой-то ProxyAbsolutelyNotShell. Лучше заранее обновиться.

Зато есть прям много RCE во всяких сетевых протоколах. Дойдет ли до реальной эксплуатации? Фиг знает, обычно не доходит.

Ну и наконец окончательное превращение в тыкву Windows 7, Windows 8.1, Windows Server 2008/2008R2. Лишний повод попушить админов, если оно вдруг всё-таки где-то осталось. Хотя если оно где-то и осталось, то наверняка не просто так.