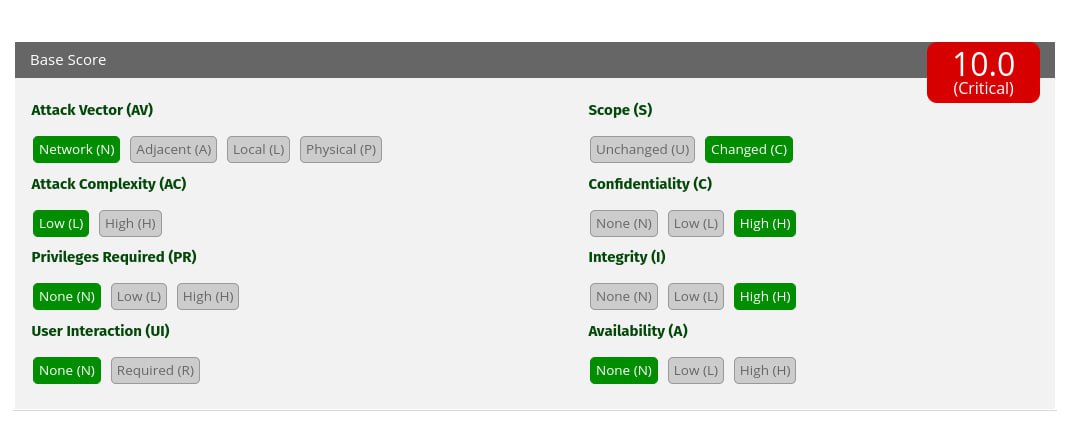

Чтение произвольных файлов в GitLab (CVE-2023-2825), CVSS Base Score 10 (!). К счастью, уязвимость существует только в версии 16.0.0 и ранние версии не затронуты. А версия 16.0.0 вышла только 3 дня назад, поэтому пострадали только "ранние пташки".

Неаутентифицированный пользователь может читать произвольные файлы на сервере, когда "an attachment exists in a public project nested within at least five groups" 🤔

Кажется разбираться с этим доп. условием напряжнее, чем просто обновиться.

К слову, вот так выглядит CVSS вектор для Base Score 10: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:N, на скриншоте в развернутом виде.

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.