В своём write-up-е watchTowr Labs обращают внимание на странности, связанные с исправлением уязвимости Remote Code Execution - Veeam Backup & Replication (CVE-2024-40711).

🔹 Описание уязвимости в NVD говорит нам о том, что аутентификация для эксплуатации уязвимости не требуется, но в CVSS векторе в бюллетене вендора значится что аутентификация требуется ("PR:L").

🔹 Большое количество изменений в патче намекает на то, что вендор исправлял некоторые уязвимости, не информируя клиентов (silent patching).

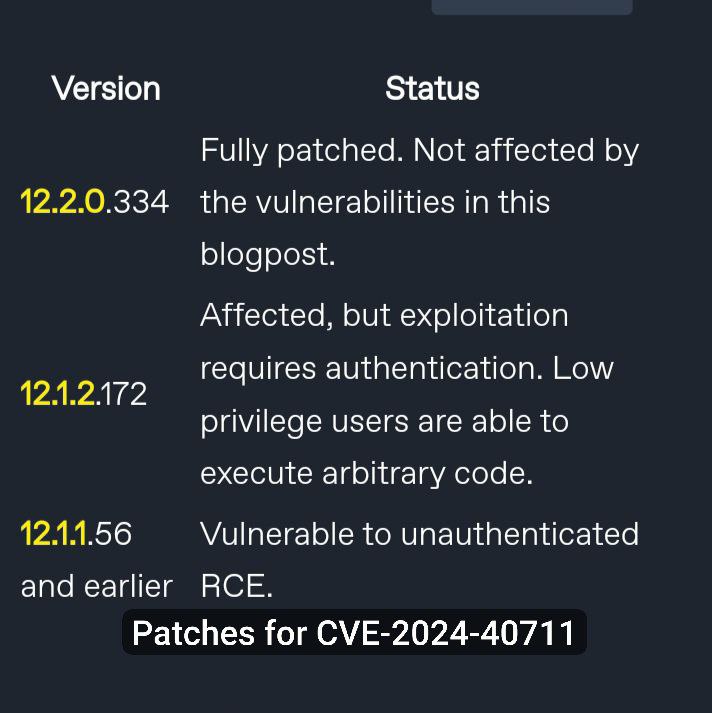

🔹 Исследователи пришли к выводу, что исправление CVE-2024-40711 происходило в несколько этапов. Сначала эксплуатация уязвимости не требовала аутентификации, потом выпустили патч и эксплуатация стала требовать аутентификацию и, наконец, второй патч полностью исправил эту уязвимость. Как обычно, лучше всего обновляться до последней версии. 😉

❗ Эксплуатация уязвимости позволяет уничтожить бэкапы и значительно затруднить восстановление инфраструктуры организации после атаки.

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.