Длинные праздничные выходные снова провели в замечательной Твери.

🔹 В субботу ходили на мастер-классы по песочной анимации и театру теней в детский музейный центр и на балет в филармонию.

🔹 В воскресенье смотрели "Снежную королеву" в драматическом театре и концерт, посвящённый Дню защитника Отечества, в филармонии.

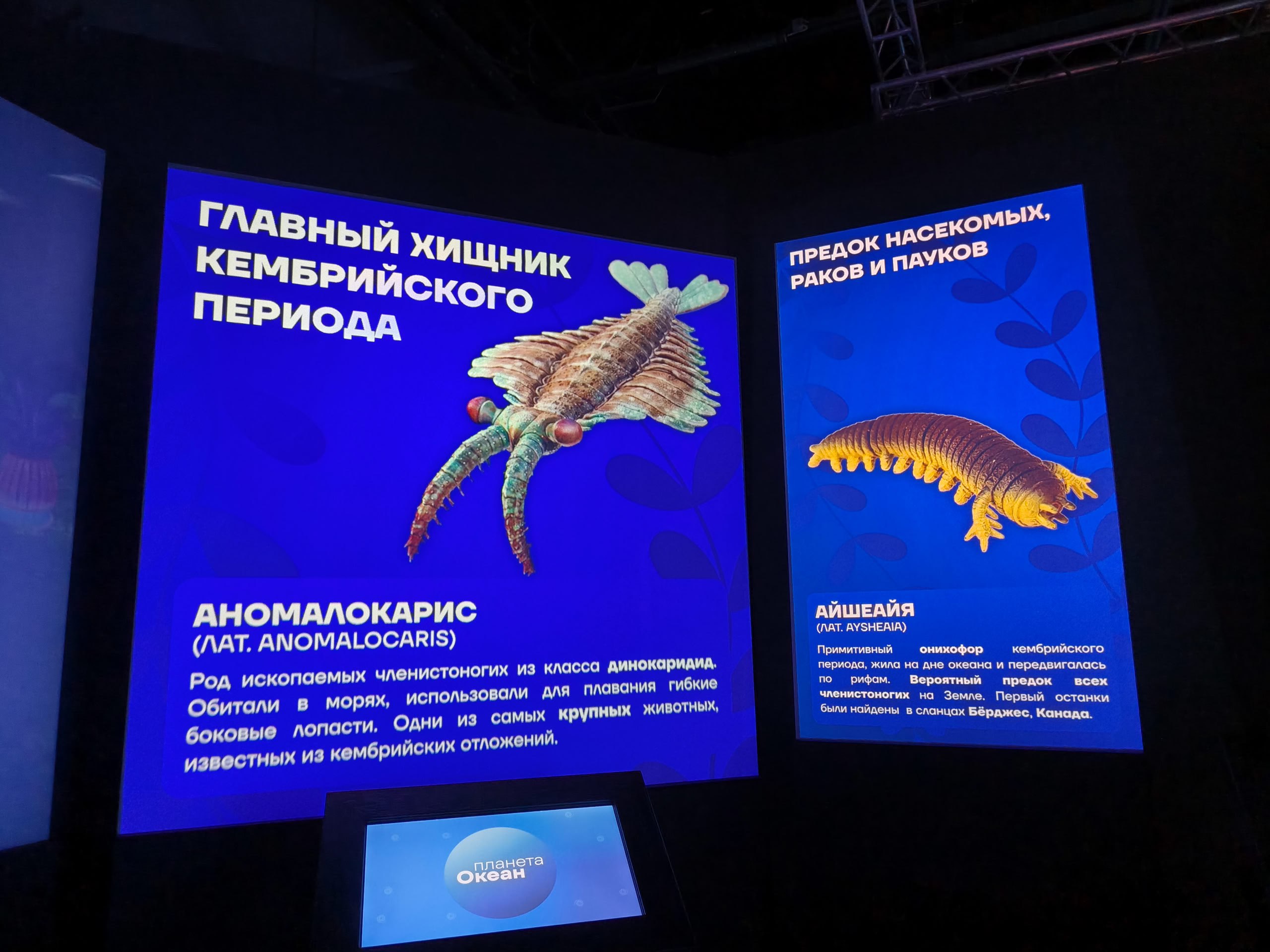

🔹 В понедельник у нас была экскурсия по истории ГТО в детском музейном центре и экскурсия "Планета океан" в Тверском РМИ.

Поздравляю всех с Днём защитника Отечества! 🇷🇺 В первую очередь, тех, кто сейчас защищает Родину на передовой! Но и тех, кто обеспечивает её информационную безопасность, безусловно, тоже!