Что я вынес из доклада "Успеть за 24 часа: как работать с трендовыми уязвимостями".

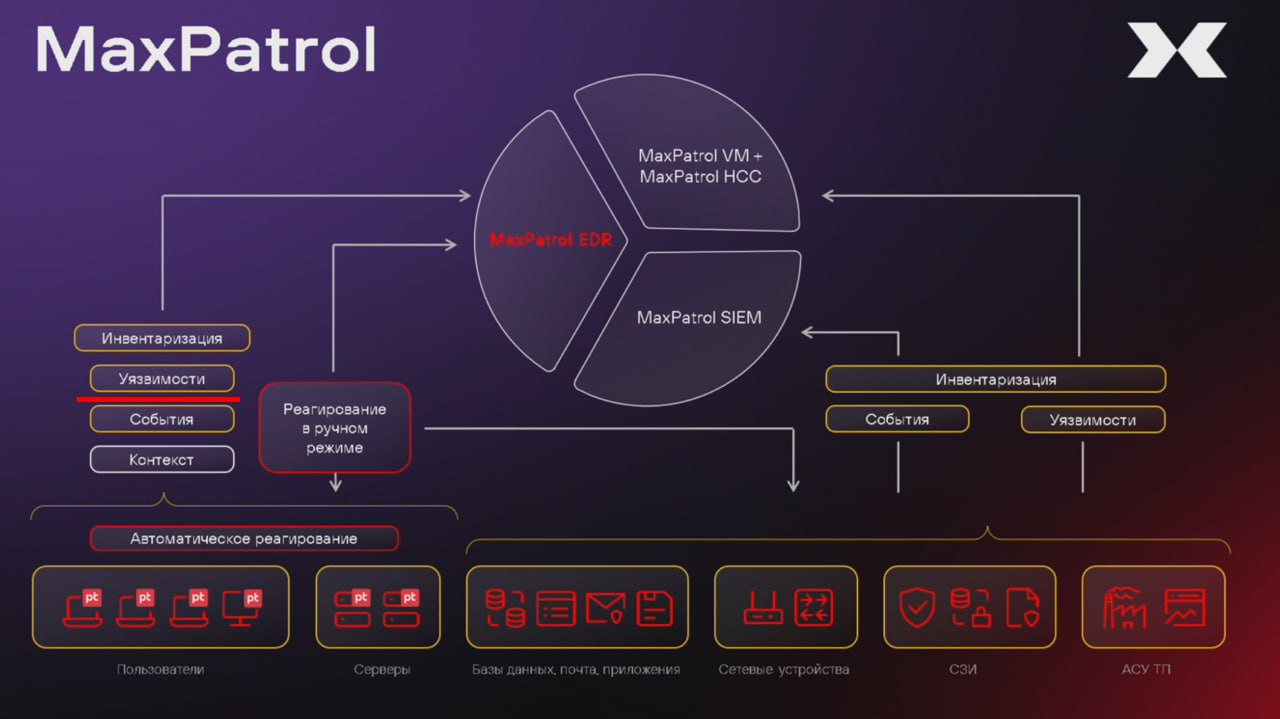

1. Публичное подтверждение: MaxPatrol EDR будет собирать инвентаризационную информацию для расчета уязвимостей. Т.е. это полноценное агентное сканирование! EDR агент будет регулярно отправлять данные в сторону сервера и не надо будет запариваться активными сканами, заведением учёток, пропиливанием сетевых доступов и т.п. Крутейшая долгожданная фича. 🥳

2. Определение трендовых уязвимостей: "Уязвимости, которые представляют наибольшую опасность для организации или активно эксплуатируются злоумышленниками, либо уязвимости нулевого дня, для которых есть подтвержденные механизмы эксплуатации". Т.е. в фокусе

🔻 контекст клиентов, применяются ли уязвимые продукты в их инфраструктуре;

🔻 злоумышленники, какие уязвимости они эксплуатируют в атаках;

🔻 технические средства, которые позволяют эксплуатировать уязвимости.

3. Достижения этого года: Compliance Management (HCC), поддержка методики ФСТЭК по оценке критичности уязвимостей, SLA в 12 часов по доставке детектов для трендовых уязвимостей, поддержка LAPS, публичный API, новый сайзинг-гайд.

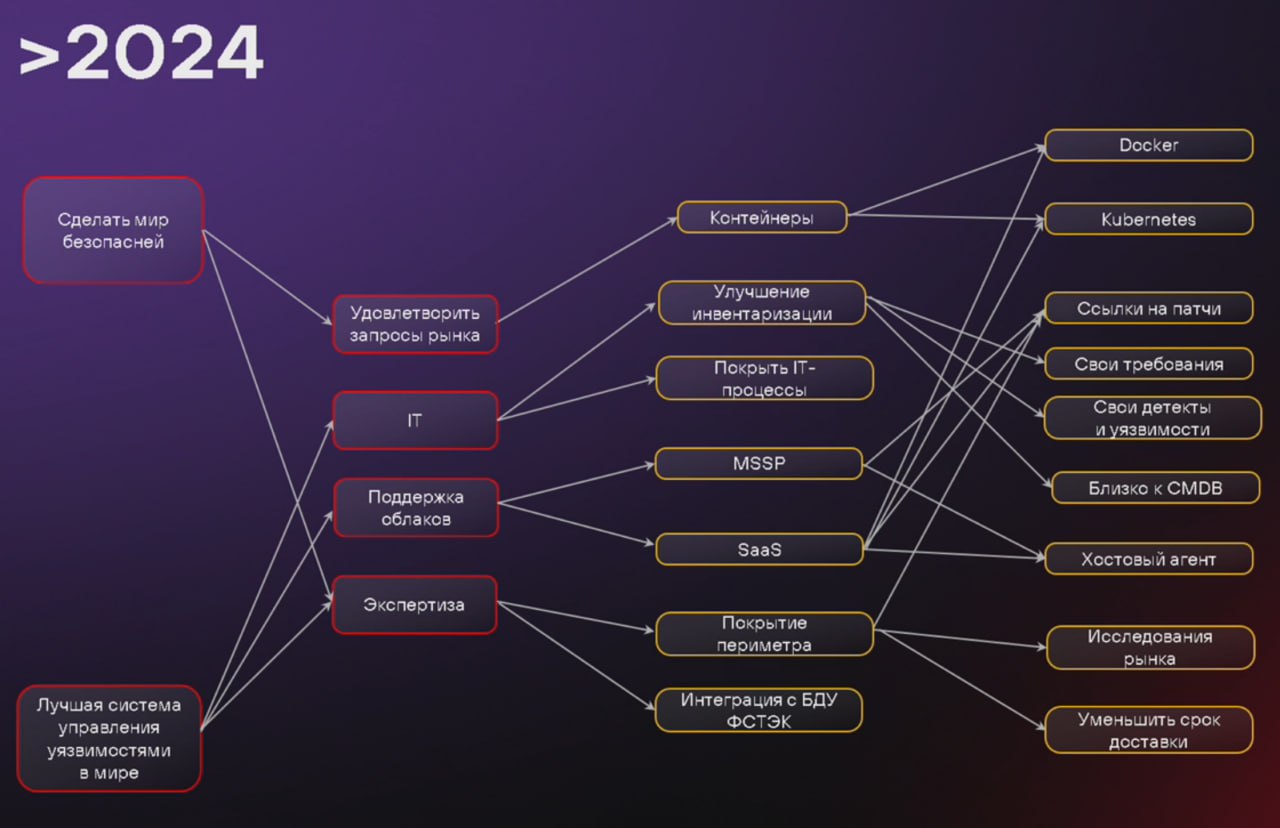

4. В следующем году собираются представить: сканирование веб-приложений, Linux collector для всех режимов сканирования (коллектор это новое название для сканирующей ноды, ранее это называлось агентом), сканирование в технологические окна, сканирование docker, новые форматы отчетов, проверка подключения и тестирование транспортов, патчи на уязвимости, поддержка иерархических инсталляций, мобильный сканер 2.0, сертифицированная сборка, приоритизация задач сбора, добавление PDQL-запросов в задачи, возможность настроить права только для чтения.

5. Из более отдаленных планов наиболее интригует прямоугольничек "Свои детекты и уязвимости". 😏