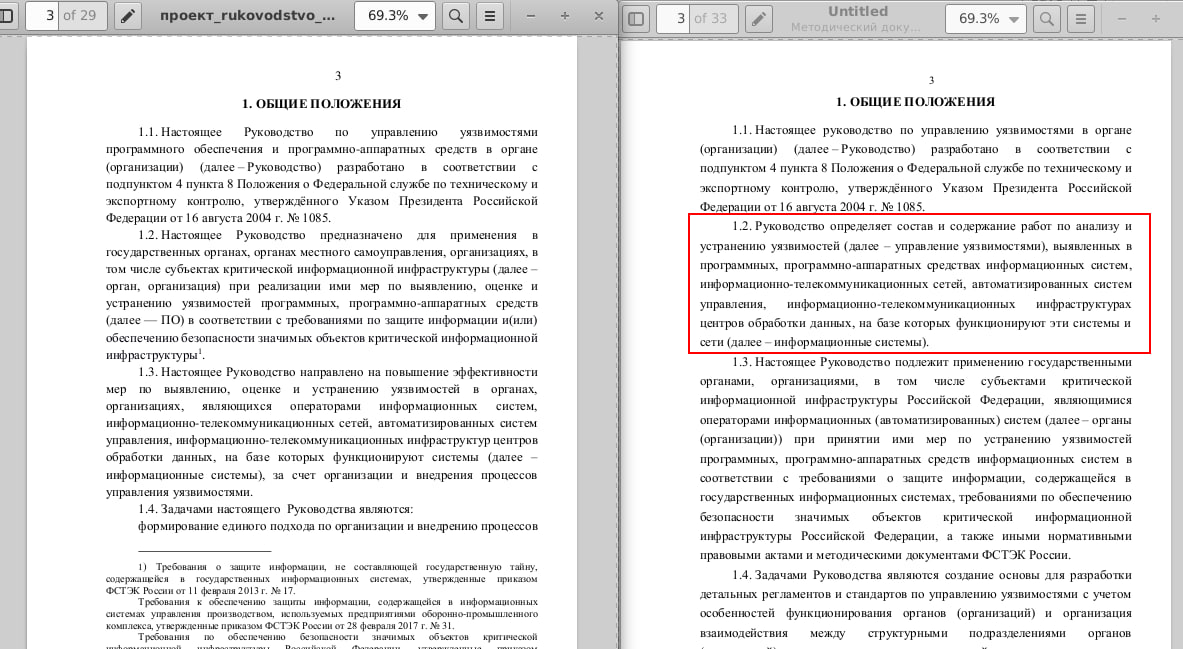

Мониторинг защищенности по Указу № 250. Приказ № 213. Почитал. Если кратко, то попадающие под него организации обязаны информировать органы безопасности о своим сетевом периметре (IP-адреса и домены). Этот периметр будет сканироваться с использованием некоторых программно-аппаратных комплексов. Когда именно будет сканироваться неизвестно, но за 2 недели до начала работ должны предупредить. Если заметят, что сканирование блокируется - нужно будет оперативно разблокировать. Если найдут уязвимости, то выдадут "указание по обеспечению защищенности".

Круто и многообещающе. Пока это выглядит как периодические активности в рамках годового плана. Но, учитывая, что информация о периметре организаций будет собираться централизованно, можно предположить интеграцию с условным "российским Shodan-ом" для оперативного реагирования на угрозы. Однако и в текущем виде это должно бодрить ИБшников, отвечающих за периметр, и давать им дополнительные аргументы в разговорах с IT и разрабами.