Распишу по поводу "карты достижимости" в Security Vision VM, которую коллеги из Security Vision зарелизили в январе и показали вживую на прошлой неделе на вебинаре. Скриншоты я делал с трансляции, поэтому извините за качество. 🤷♂️ Апскейлер не особо помог, но основное там вроде видно. 🙂

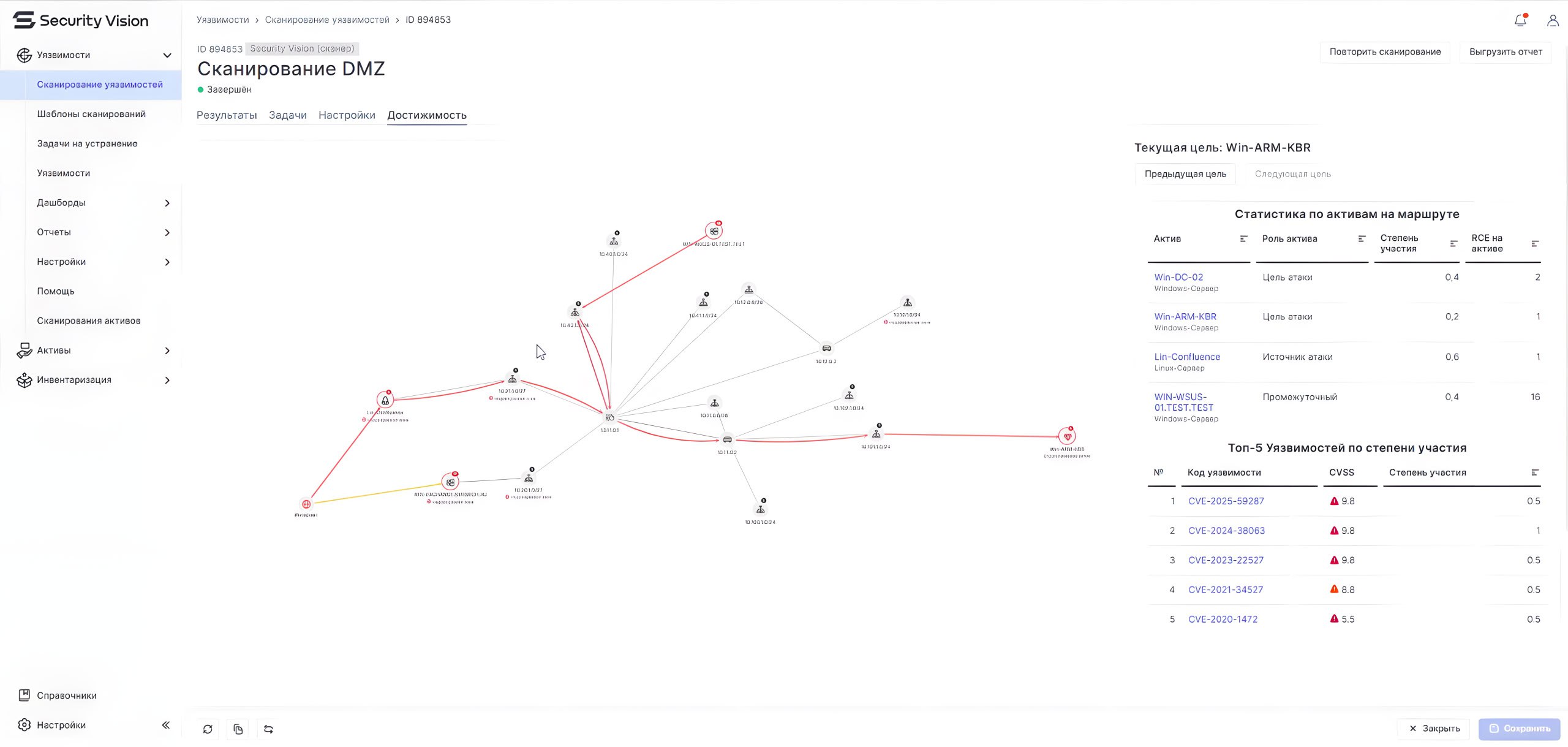

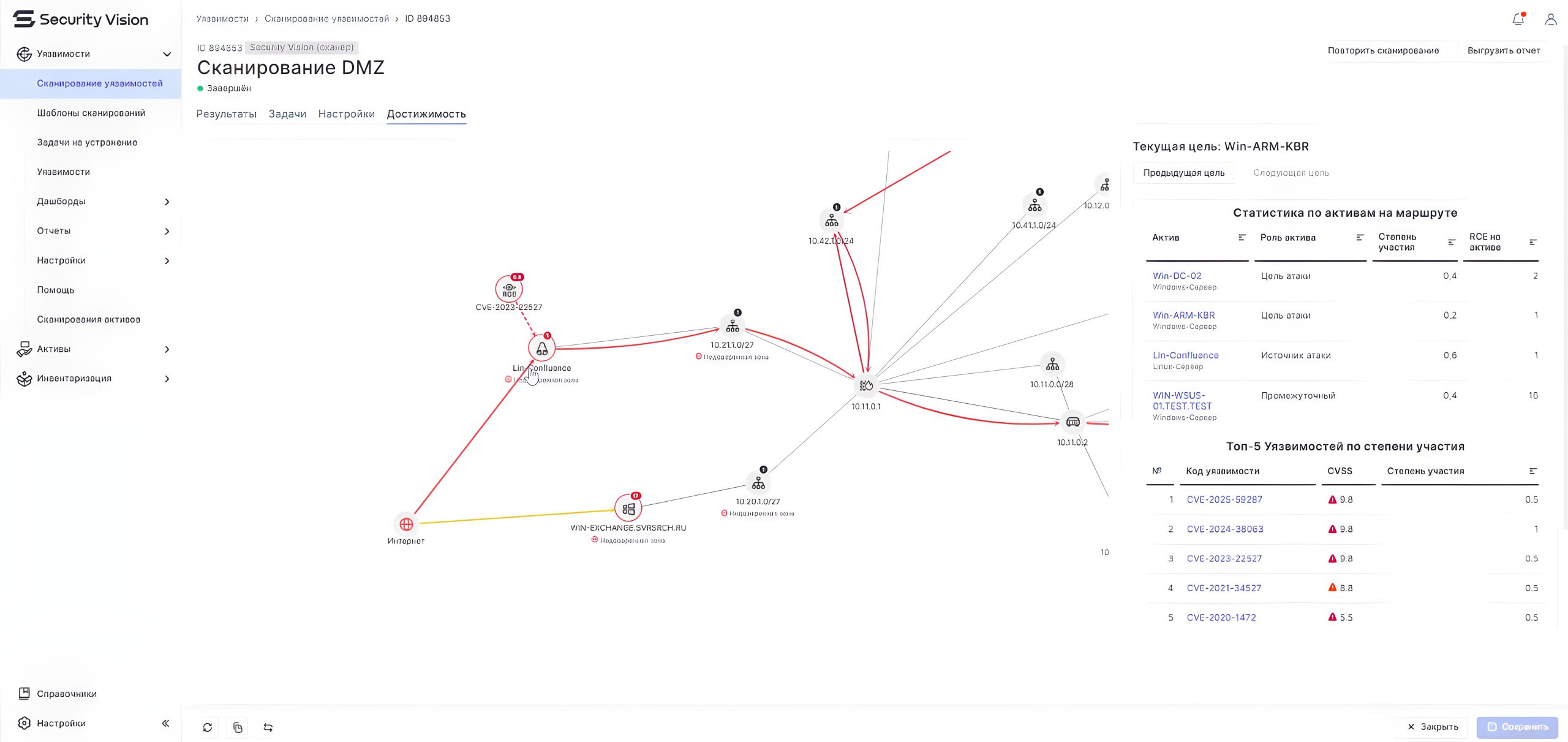

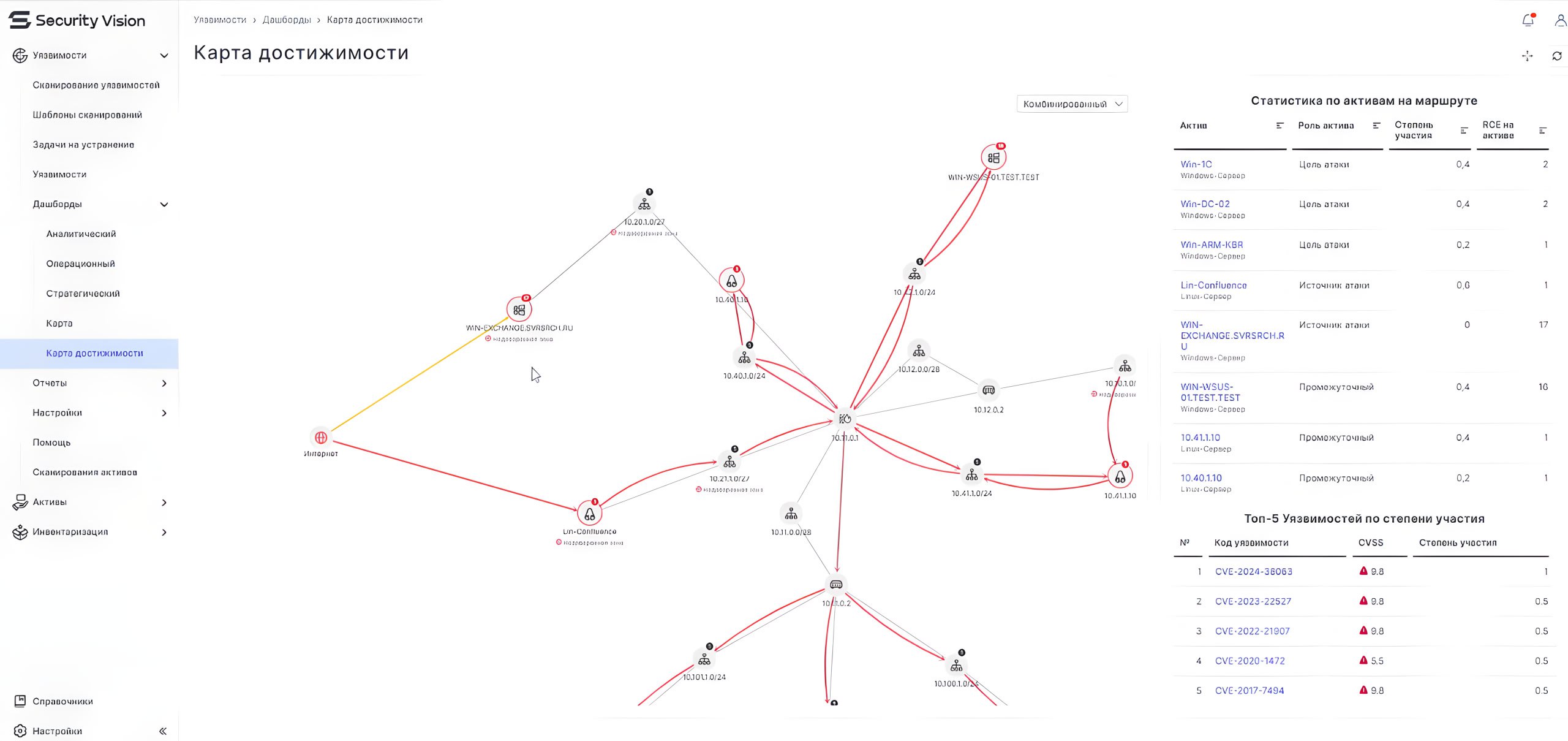

Так вот, карта достижимости - это граф с информацией о том, до каких критических активов злоумышленник может дойти в ходе эксплуатации уязвимостей на активах IT-инфраструктуры организации.

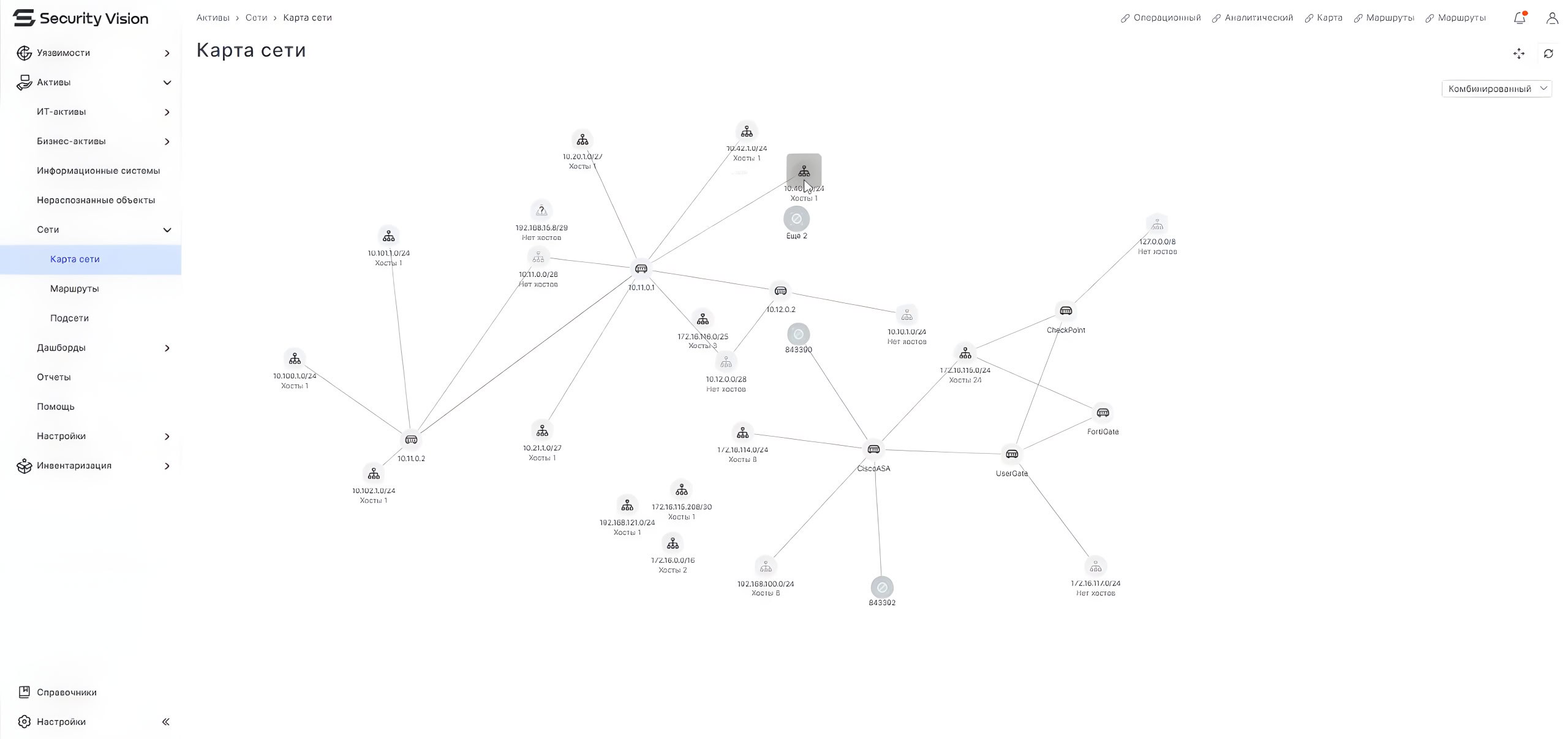

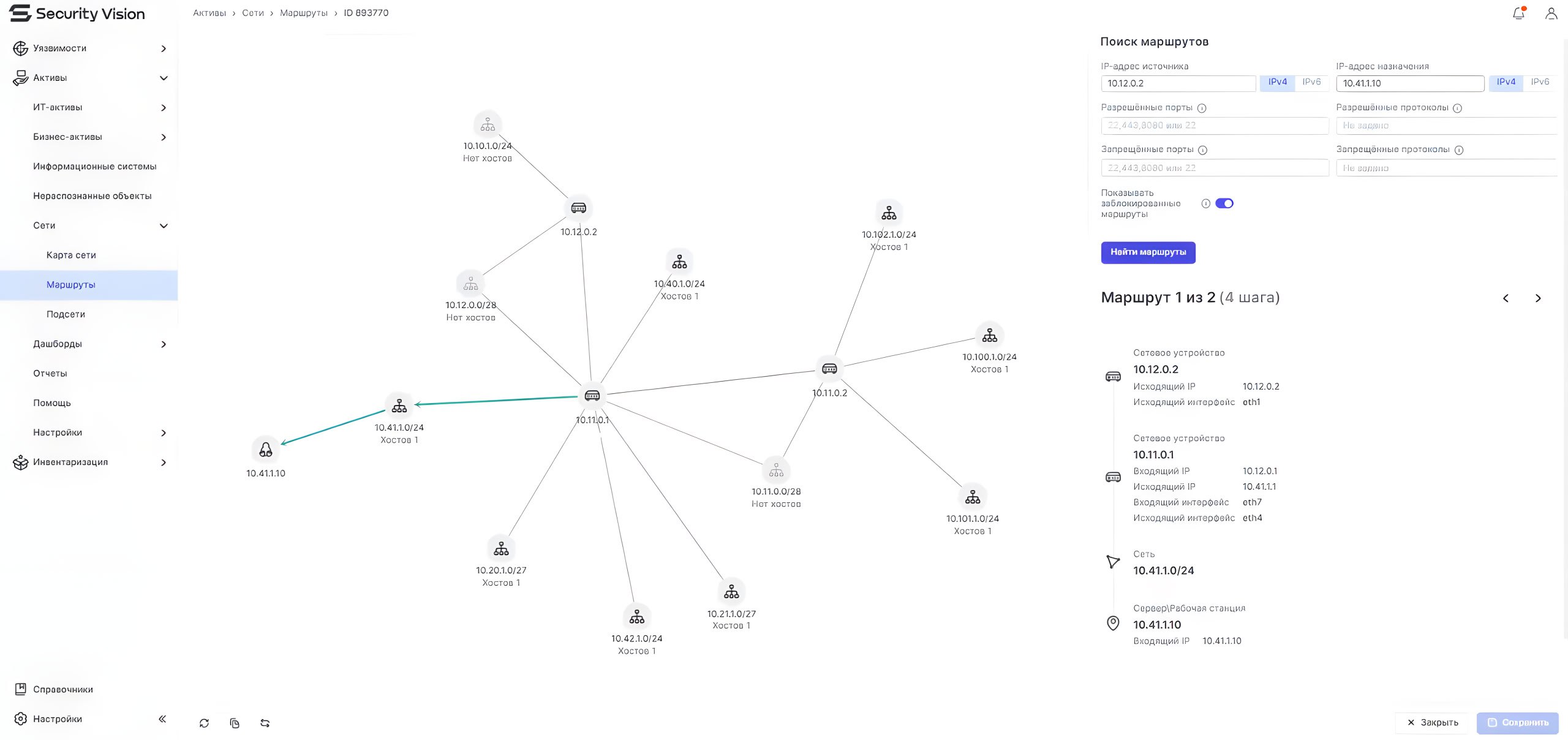

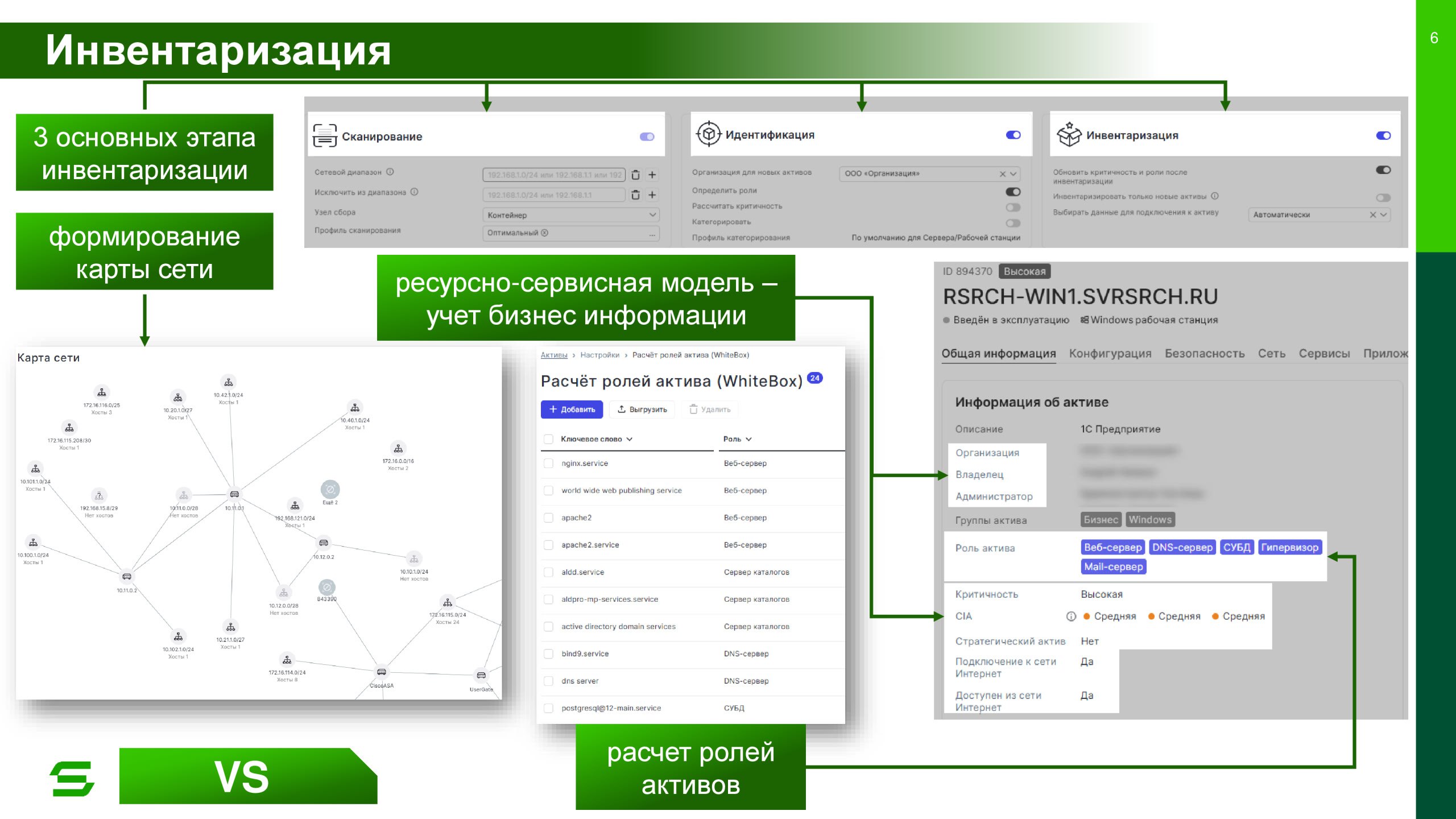

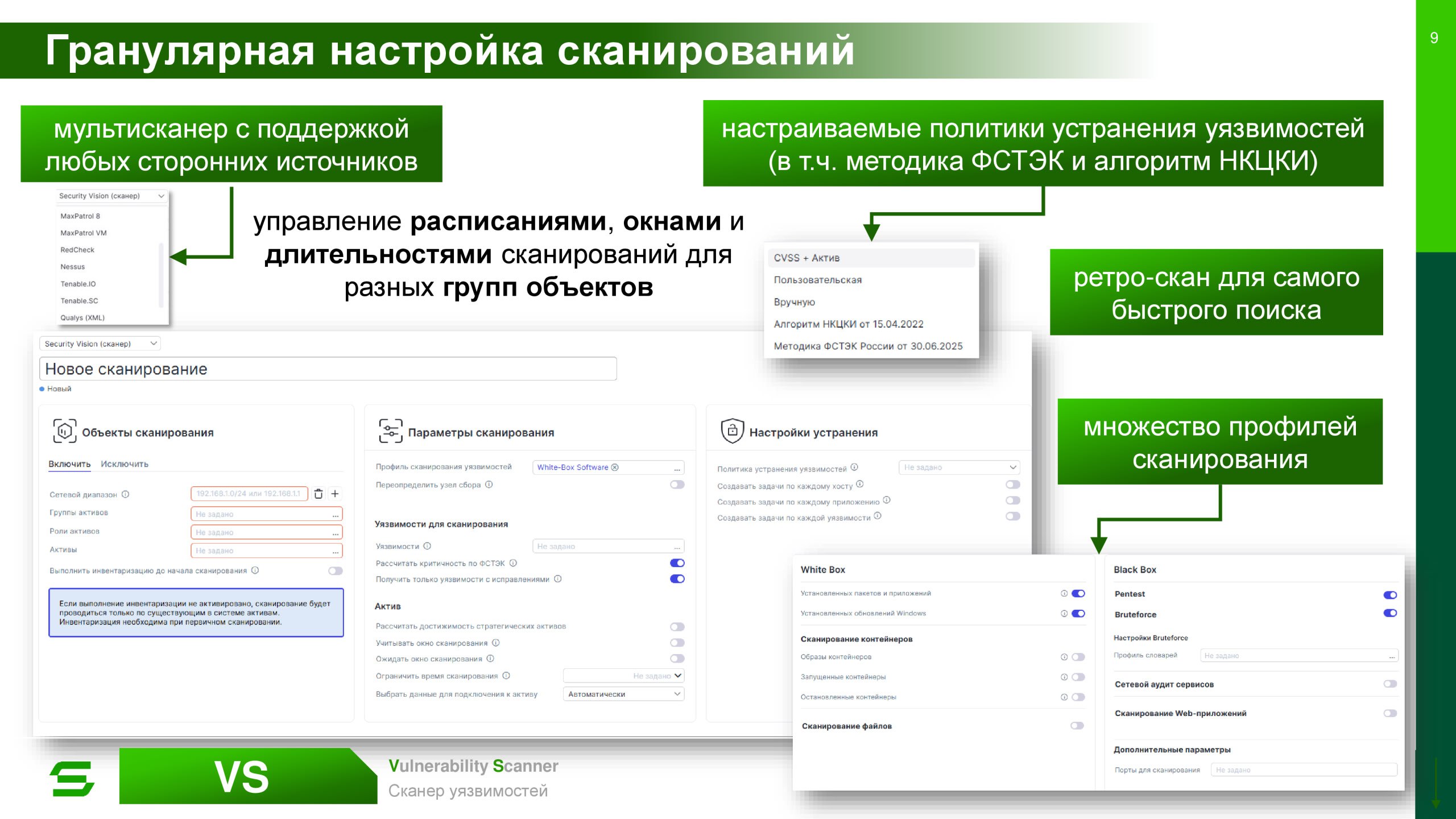

Информация для построения карты сети берётся из результатов активного сканирования (инвентаризации) хостов и сетевых устройств. При построении используются собранные таблицы маршрутизации, сетевые службы, порты, протоколы, сетевые интерфейсы. Чем полнее сканируете инфру, тем адекватнее будет карта.

Критичность активов может как задаваться вручную на странице актива (уровень критичности и флаг "стратегического" актива - аналог "целевого" из методологии РКН), так и определяться автоматически (есть ли у актива доступ в Интернет, есть ли у актива привязка к стратегическому активу).

При построении графов достижимости поиск направлен в сторону стратегических активов.

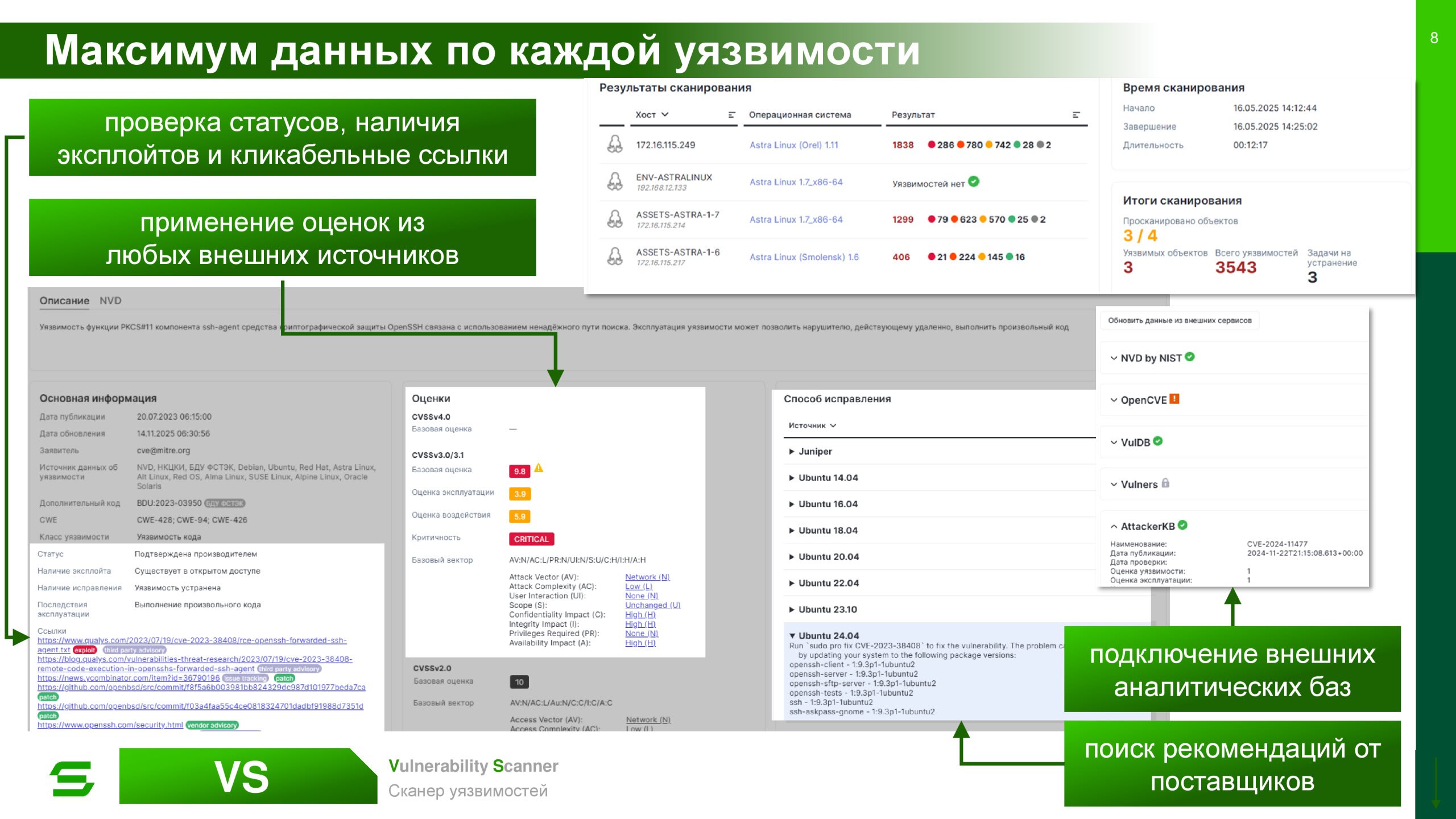

Далее на граф накладывается информация о продетектированных уязвимостях и получается финальная карта достижимости.

🔴 Красные связи показывают достижимость атаки до критических активов через эксплуатацию уязвимостей на хостах.

🟡 Жёлтые связи показывают прерывание атаки на определенном активе и невозможность развития атаки по данному маршруту.

Эта карта кликабельна, при нажатии на иконку актива на карте открывается полная карточка с подробной информацией о его конфигурациях и уязвимостях.

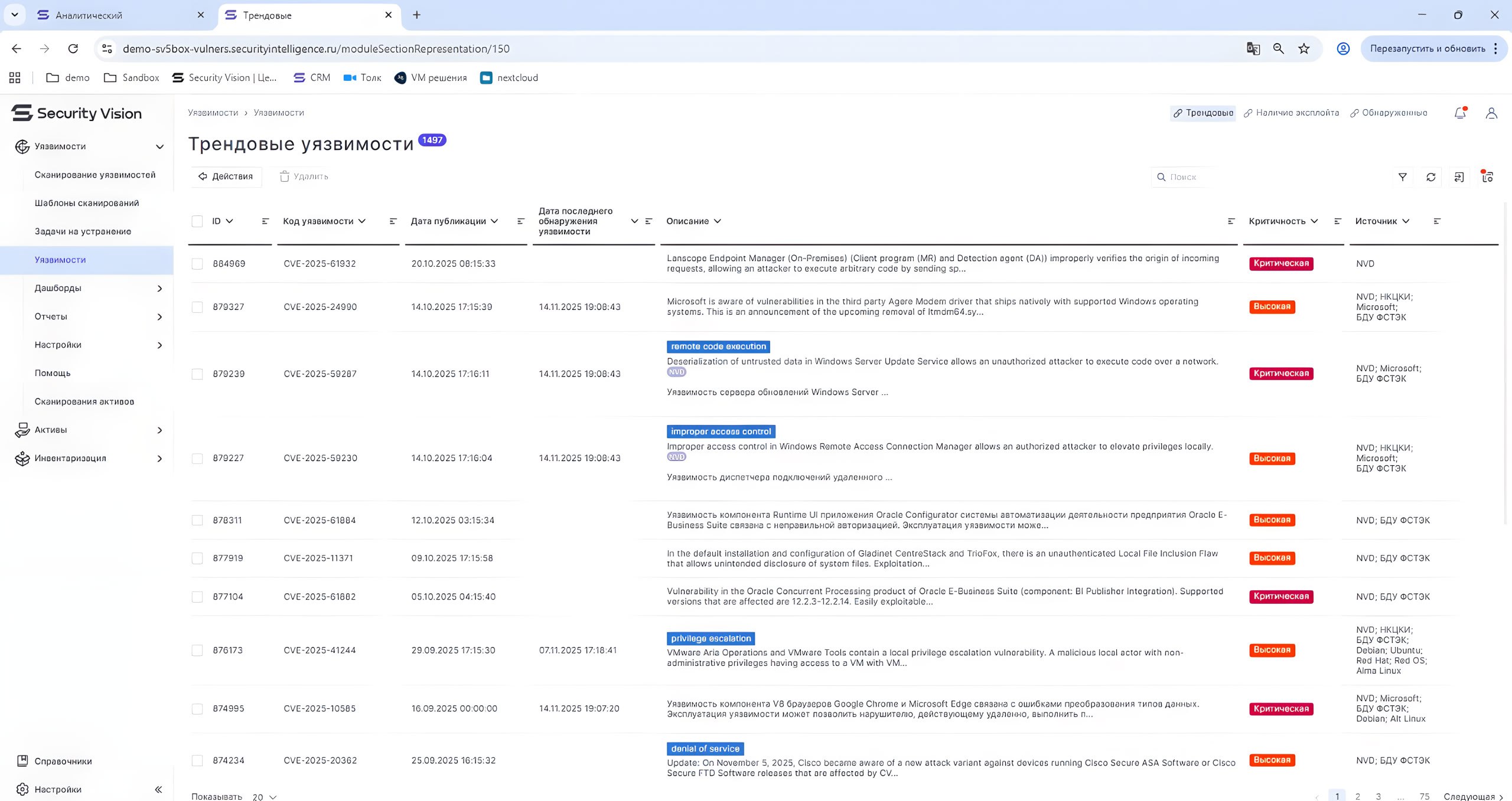

Ок, это всё красиво. Но как это использовать для приоритизации активов и уязвимостей? 🤔

В правой части дашбордов есть таблички с ТОПом активов и их уязвимостей с параметром "степень участия". Этот параметр некоторым образом проприетарно высчитывается и характеризует степень участия актива или уязвимости в потенциальной атаке. Соответственно, следует в первую очередь обращать внимание на активы и уязвимости с максимальной степенью участия. Так на скриншоте можно видеть публично доступный Linux хост с Confluence (с.у. 0,5) уязвимый к CVE-2023-22527 (с.у. 0,5) и виндовую RCE CVE-2024-38063 (с.у. 1).

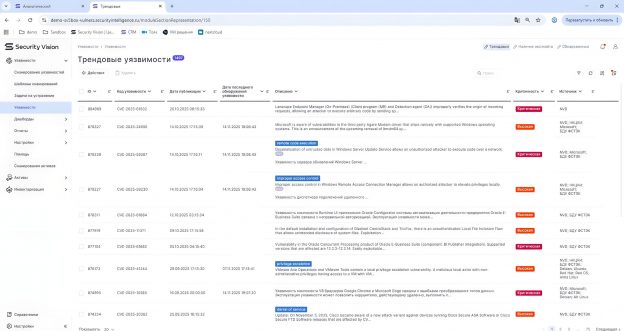

В общем, такая вот новая функциональность. Это, конечно, пока не тянет на полноценное моделирование Attack Paths, т.к.

🔹 На графе отображаются продетектированные уязвимости со зрелыми эксплоитами и сетевым вектором, НО не производится глубокого анализа, как именно конкретные уязвимости эксплуатируются, какие для этого должны выполняться условия, что именно злоумышленники могут достичь через эксплуатацию, как именно они могут развивать атаку и т.п. То есть нет явной симуляции действий злоумышленника в контексте конкретного хоста. Пока демонстрируемая эксплуатабельность носит более теоретический характер, но предвижу развитие продукта в сторону большей конкретики. 😉

🔹 Это всё про уязвимости софта (CVE), а не про экспозиции. Те же проблемы с учётками и мисконфигурации никак не учитываются, но коллеги из Security Vision обещают добавить их на граф уже в ближайших релизах.

Но в любом случае, как некоторые быстрые первые шаги в сторону дополнительной приоритизации уязвимостей на основе сетевой связности - это вполне имеет право на существование. 🙂👍