Прожектор по ИБ, выпуск №24 (24.02.2024): Душнилово про уязвимости, банки и никакого рэпа

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Максим Хараск, "Global Digital Space"

🔸 Антон Bo0oM 💣 Лопаницын, "Кавычка"

По-моему классный получился выпуск. Особенно здорово было послушать мнение Антона про уязвимости, сервисы сканирования интернета и борьбу с утечками. 👍😊🔥

00:00 Здороваемся, смотрим статистику, призываем всех подписываться, ставить лайки и шарить выпуск с друзьями

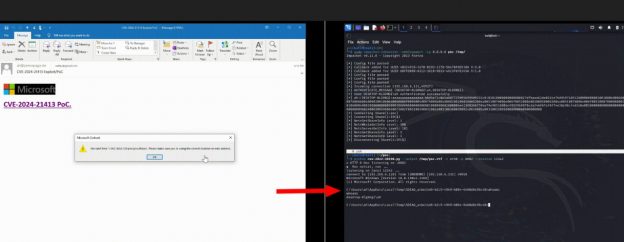

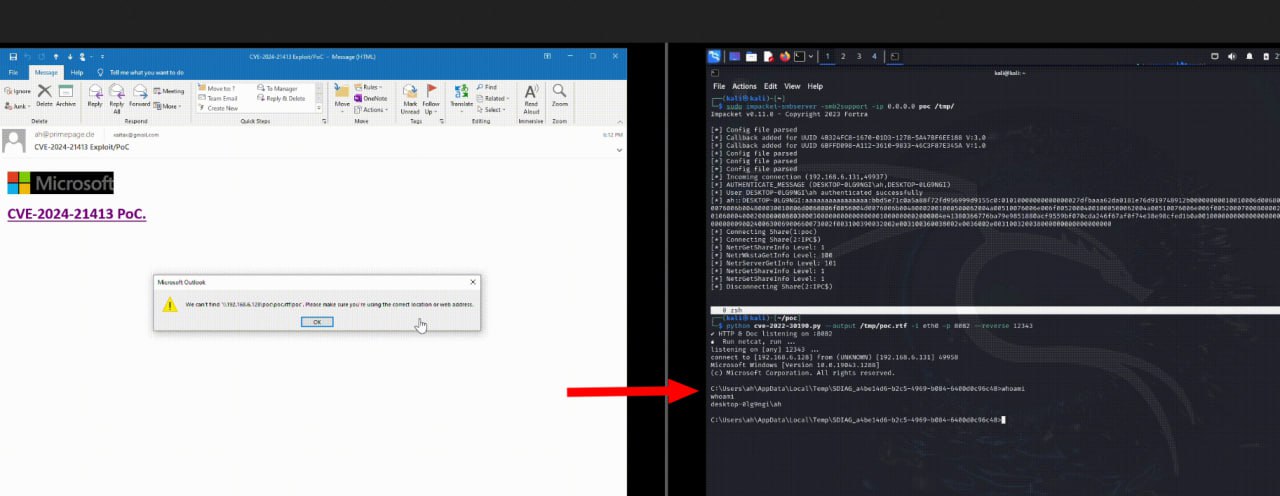

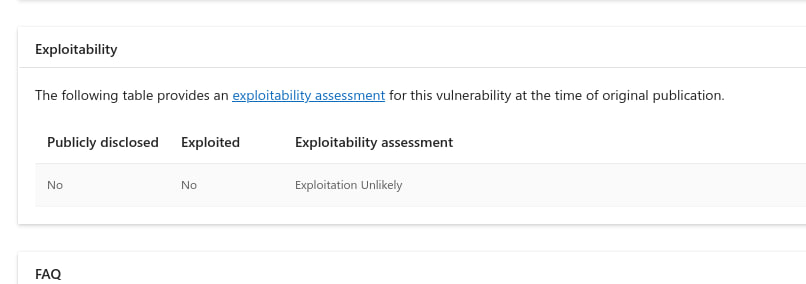

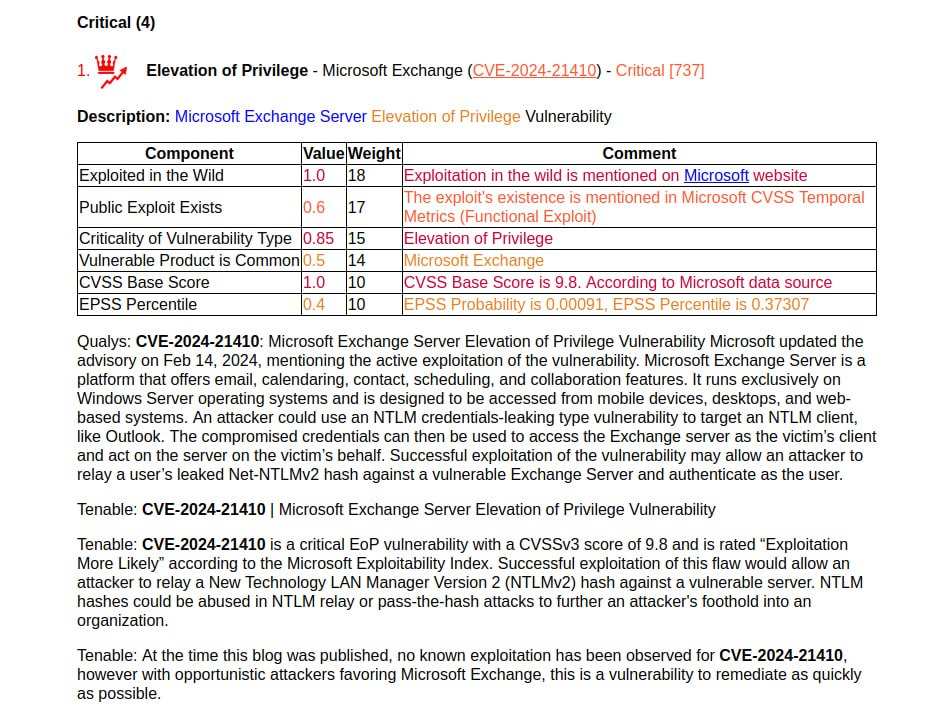

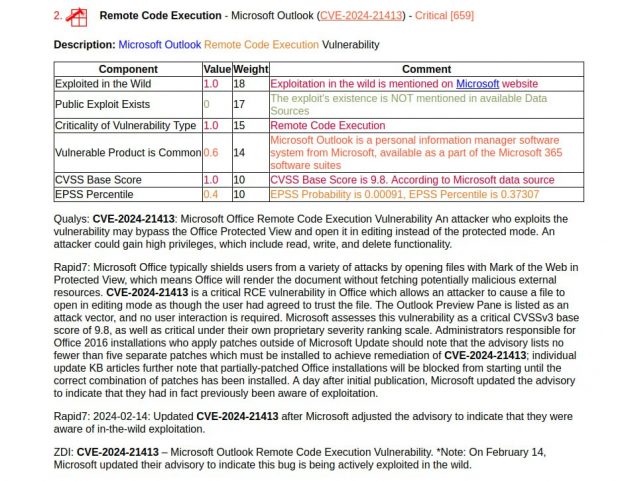

01:47 Для уязвимости Remote Code Execution — Microsoft Outlook (CVE-2024–21413) появился PoC на GitHub, который скорее всего уже используется в атаках и RedTeam-ерами

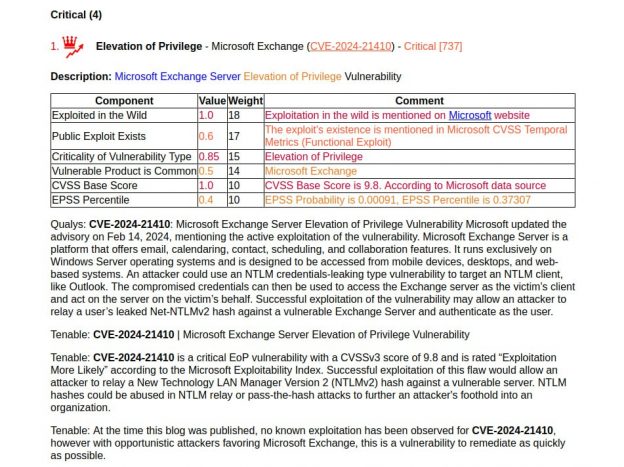

03:50 Можно ли верить Shadowserver, что большая часть уязвимых Exchange серверов находится в Германии? И что там с российскими аналогами Shadowserver и Shodan?

09:38 Уязвимость Cisco ASA (CVE-2020–3259), обнаруженная исследователями Positive Technologies 4 года назад, используется шифровальщиком Akira для получения первоначального доступа

11:54 "Operation Cronos" против группировки вымогателей LockBit, возможная эксплуатация уязвимости Remote Code Execution — PHP (CVE-2023–3824) и насколько адекватно кодить на PHP в 2024 ("PHP снова жив!")

17:11 Февральский Linux Patch Wednesday и конспирология вокруг DNSSEC и Qualys-овских уязвимостей glibc 🙂

21:47 CVE-шки, которые упоминаются в "Check Point 2024 Cyber Security Report".

25:20 RCE в ScreenConnect (CVE-2024–1708, CVE-2024–1709)

29:18 Поминаем Кивятничек и, ВНЕЗАПНО, обсуждаем стратегии инвестирования в акции/облигации (кулстори от Антона и Максима)

36:32 Перевозчиков хотят обязать передавать в единую базу много разных данных о пассажирах. Здесь же эксклюзивные рекомендации от Антона по добавлению payload-ов в пароли на случай утечек. 😉

40:55 Обратная новость: проект по запрету сбора избыточной информации о гражданах. Будет ли это работать и как сделать так, чтобы персональные данные не утекали?

46:53 «Тинькофф» научился выявлять заявки на кредиты, поданные под влиянием мошенников

51:53 Операторы программы-вымогателя Cactus украли 1,5 ТБ внутренних данных техногиганта Schneider Electric

55:53 Прощание от Mr. X