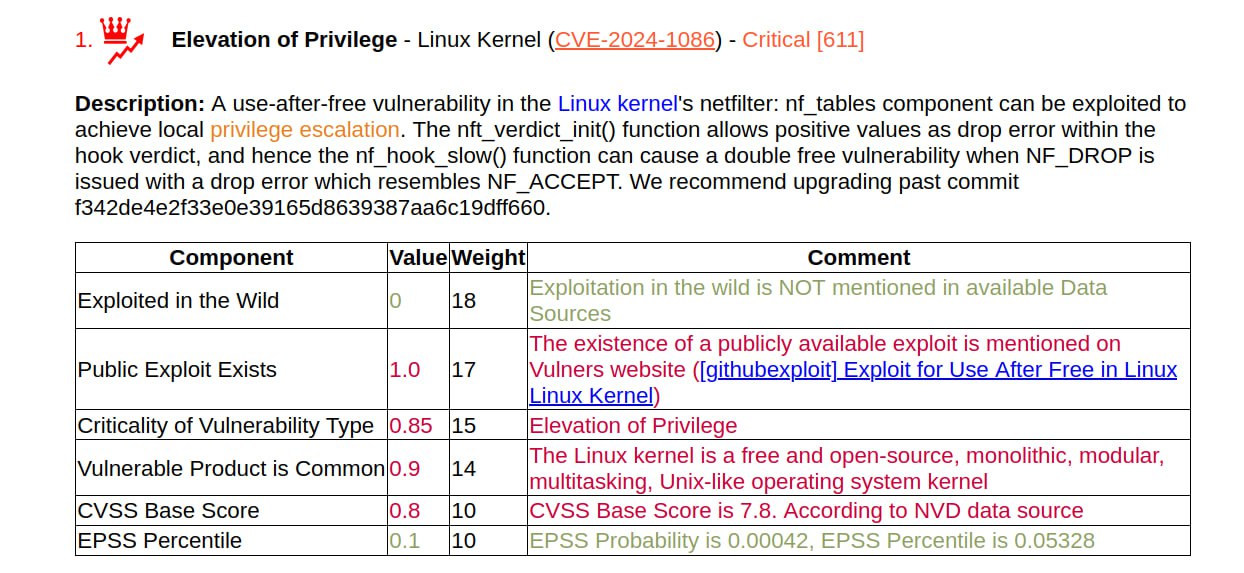

Для январской Elevation of Privilege (Local Privilege Escalation) - Linux Kernel (CVE-2024-1086) 26 марта вышел write-up и PoC. Видео демка работы скрипта выглядит эффектно: запускают скрипт от обычного пользователя и через пару секунд получают рутовый шелл. ⚡️ По заявлениям автора эксплоит работает с большинством ядер Linux между версиями 5.14 и 6.6, включая Debian, Ubuntu и KernelCTF.

🔻 Эксплойт требует kconfig CONFIG_USER_NS=y; sh command sysctl kernel.unprivileged_userns_clone = 1; kconfig CONFIG_NF_TABLES=y. Автор пишет, что это по дефолту выполняется для Debian, Ubuntu, and KernelCTF, а для других дистрибов нужно тестить.

🔹 Эксплойт не работает на ядрах v6.4> с kconfig CONFIG_INIT_ON_ALLOC_DEFAULT_ON=y (включая Ubuntu v6.5)

NSFOCUS пишет, что Redhat тоже подвержен уязвимости. 🤷♂️