Бейдж на Positive Hack Days можно получить заранее и не стоять в очереди на регистрацию. В офисе Positive Technologies и кассе Лужников.

Бейдж на Positive Hack Days можно получить заранее и не стоять в очереди на регистрацию. В офисе Positive Technologies и кассе Лужников.

Послушал выступление Алексея Андреева, управляющего директора Positive Technologies, о движений компании в Open Source.

Начиная с 2:15:19:

"Вся индустрия страдает от простой вещи - нет доступных оцифрованных знаний, чтобы ими все могли пользоваться. И как будто бы сейчаc мы очень хорошо чувствуем, что это всё неправильно. Кто-то скажет, это ведь конкурентное преимущество! И наверное для какой-то другой компании это было бы так: наше знание, наше конкурентное преимущество. Но, чёрт побери, если мы заявляемся, что мы лидер Cyber Security и хотим стать мировым гигантом нельзя заниматься такими подходами.

Для нас, наверное, сейчас самое время, чтобы мы дали в Open Community и средства, которые позволяют собирать экспертизу, и внесли свою экспертизу в Open Source. У нас большой проект сейчас в этом направлении движется. Мы хотим с помощью наших телодвижений в Open Source создать такой прецедент, когда крупнейшая компания в области безопасности вывела и набор средств, необходимых для работы со знаниями, и поделилась всеми своими знаниями. И мы не хотим конкурировать в этой плоскости. Хочется поделиться всем, чем мы владеем и призвать всех остальных делиться.

От этого забенефитит весь мир. Все почувствуют насколько иной уровень зрелости и знаний в области кибербезопасности станет доступен каждой первой компании и каждому первому вендору. В этом наш большой смысл и задача. И мы явно туда будем идти весь этот год. И что-то в этом направлении будет происходить."

Я не особо понимаю о каких именно знаниях здесь идет речь, но звучит интересно и многообещающе. 🙂 Я, конечно, сразу думаю в сторону баз уязвимостей и детектов. Очень хотелось бы, раз уж взят такой курс на открытость, чтобы знания о том какие уязвимости умеет детектировать MaxPatrol 8 / MaxPatrol VM были доступны в виде открытого фида. Хотя бы в виде одного только набора CVE идентификаторов. А если бы целиком правила детектирования уязвимостей открыли, вот это было бы реально круто! 😊

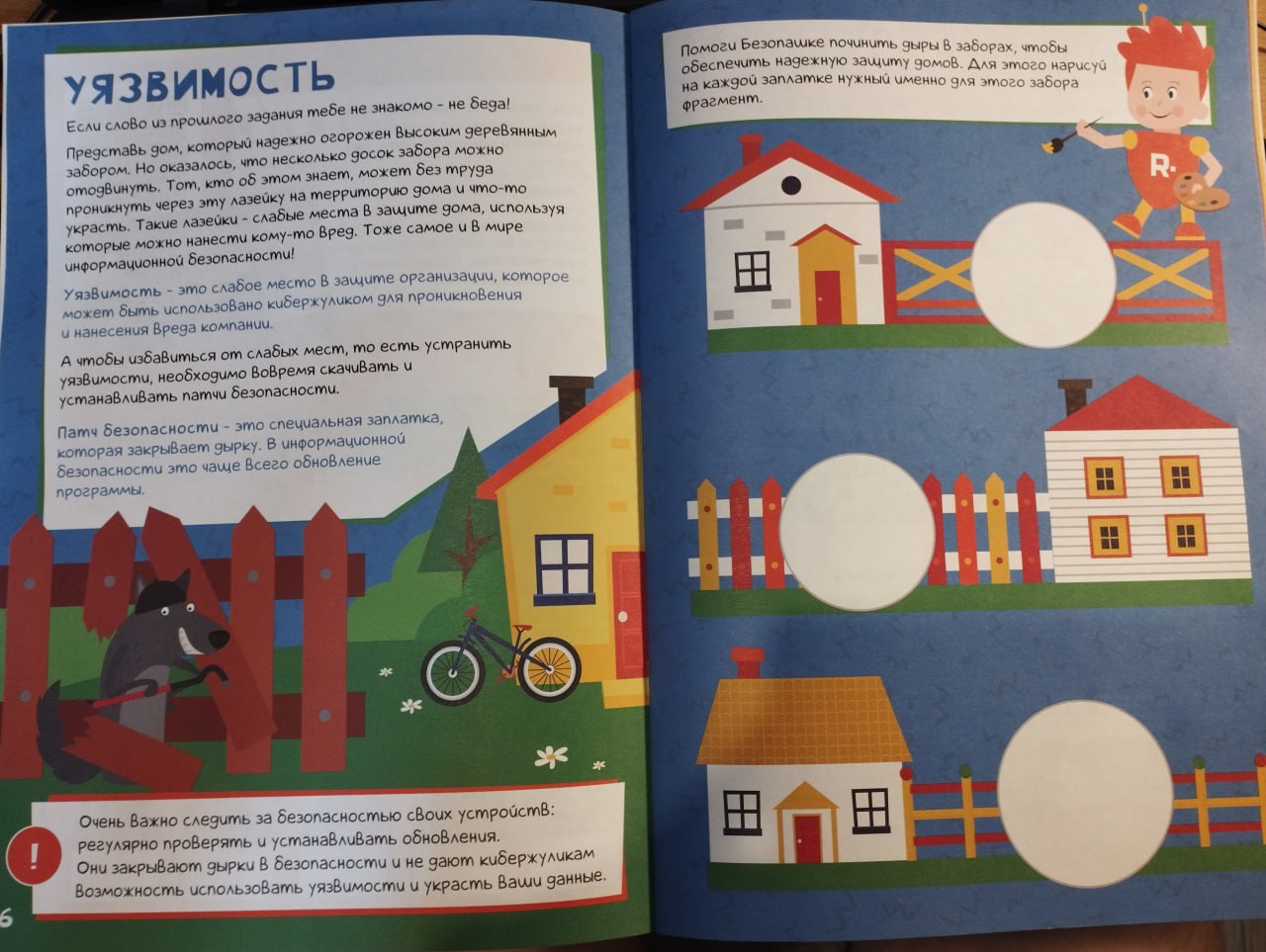

Безопашка про уязвимости и новый R-Vision VM. Вчера на PHDays 12 взял детский журнал от R-Vision для дочки, а там оказывается контент по нашей теме. Отличная метафора с забором и объяснение сложностей детектирования. Отсылку с кибержуликом тоже оценил. 👍😅 Предыдущие выпуски есть в электронном виде.

На стенде поговорили про новый R-Vision VM. Релиз ждем к сентябрю. R-Vision VM будет не только агрегатором уязвимостей от сторонних решений, в нем будут собственные детекты и они уже работают. Пока только в агентном режиме (Windows, Linux, MacOS). К сентябрю должно появиться и активное безагентное сканирование. Звучит весьма интригующе, ждем.

Вчера на PHDays 12 посетил "тайную комнату", в которой показывали продукты PT. Приятно пообщались про MaxPatrol VM, в основном в части реализации оценки критичности уязвимостей по методике ФСТЭК.

Сейчас это реализовано через PDQL запросы, в которые добавили математические функции. Есть 2 варианта:

1. Через активы и группы. За счёт группы можно показать находится ли хост в DMZ, либо внутри. Но если с этим бардак и опубликованные активы могут находиться в произвольных сетках, то тут уж сами виноваты. 😏

2. Через пользовательские поля в карточке уязвимости. Практически ручной способ.

Основная проблема в CVSS. Методика требует "расчета базовых, временных и контекстных метрик". Базовые есть в NVD/БДУ. Временные иногда предоставляет вендор или их можно пробовать генерить. Контекстных по определению готовых нет и генерить их сложно. Поэтому, строго говоря, требования методики по учёту CVSS в MaxPatrol VM пока не реализуются в полной мере.

Positive Community Talent Award. Вот такие штуки вручили. Видео на Youtube. Хороший повод немного порефлексировать.

1. Большое спасибо PT, а особенно команде VM! Понимаю, что вы здесь сильно поспособствовали. 🙂 Спасибо, что вы адекватно воспринимаете критику, которая с моей стороны иногда исходит. Вы крутые и по праву являетесь лидерами российского VM рынка. Я горжусь, что продолжительное время работал в PT, это мой бэкграунд и PT всегда в моём сердечке. ❤️

2. Большое спасибо подписчикам! Я считаю, что это наша общая награда. Судите сами, другие награды были за непосредственную работу связанную с комьюнити пользователей продуктов PT. А мне дали по сути за посты. Стал бы я их писать, если бы вас тут не было? Вряд ли. Когда вы читаете, ставите реакции, репостите, коментите в вк, вы тем самым участвуете в российском VM комьюнити, которое пока формируется, но обязательно оформится во что-то вполне осязаемое и функциональное.

Спасибо!

CyberOK делает "российский Shodan" - проект Rooster. Презентация "Интернет-картография в 2023 году. Чего не может Shodan." по названию может показаться не особенно интересной, но на самом деле там скрывается топовый контент обязательный для просмотра VM-щикам!

Начинается всё предсказуемо с обзора Global ASM (Attack Surface Management) решений. А затем идет подробный технический рассказ про то, как команда CyberOK делала свой высокопроизводительный сканер сетевого периметра, который способен сканировать всё адресное пространство IPv4 за 24 часа. Эта разработка шла для Минцифры, так что видимо это и есть начинка того самого "российского Shodanа" для рунета. Только, в отличие от Shodan-а, Rooster сканирует все TCP порты, а детекты уязвимостей у него не баннерные, а с активными "безопасными проверками"! Также там есть интересные решения по приоритизациии уязвимостей.

Меня презентация сильно впечатлила - активно рекомендую!

2023 год: точка бифуркации. В пике́ или на пи́ке?

Алексей Волков, VK: "Все последние инциденты, которые я знаю, которые произошли за последний год, были достаточно длительны во времени. С момента проникновения в инфраструктуру и до момента вредоносных действий проходило очень долгое время. 4-5 месяцев, а то и больше. Мне известны случаи, когда и по 1,5 года сидели в инфраструктуре и наблюдали. Самое главное, что причиной подавляющего числа инцидентов были НЕ использование каких-то серьезных инструментов, каких-то 0day, каких-то супер-техник и тактик. Причина большинства инцидентов - это банальный IT-шный бардак. Антивирус есть - не обновляется. Операционные системы - патчи не ставятся. Второй фактор не прикручен. Админки торчат наружу. Никакого управления доступом там в помине нет. Я уж не говорю о каких-то SSDLC. Когда мы говорим про то, что нужно делать прямо сейчас, все очень просто. Идите засучите рукава и наведите порядок в базе!"

Это мой личный блог. Всё, что я пишу здесь - моё личное мнение, которое никак не связано с моим работодателем. Все названия продуктов, логотипы и бренды являются собственностью их владельцев. Все названия компаний, продуктов и услуг, упоминаемые здесь, упоминаются только для идентификации. Упоминание этих названий, логотипов и брендов не подразумевает их одобрения (endorsement). Вы можете свободно использовать материалы этого сайта, но было бы неплохо, если бы вы разместили ссылку на https://avleonov.ru и отправили мне сообщение об этом на me@avleonov.com или связались со мной любым другим способом.