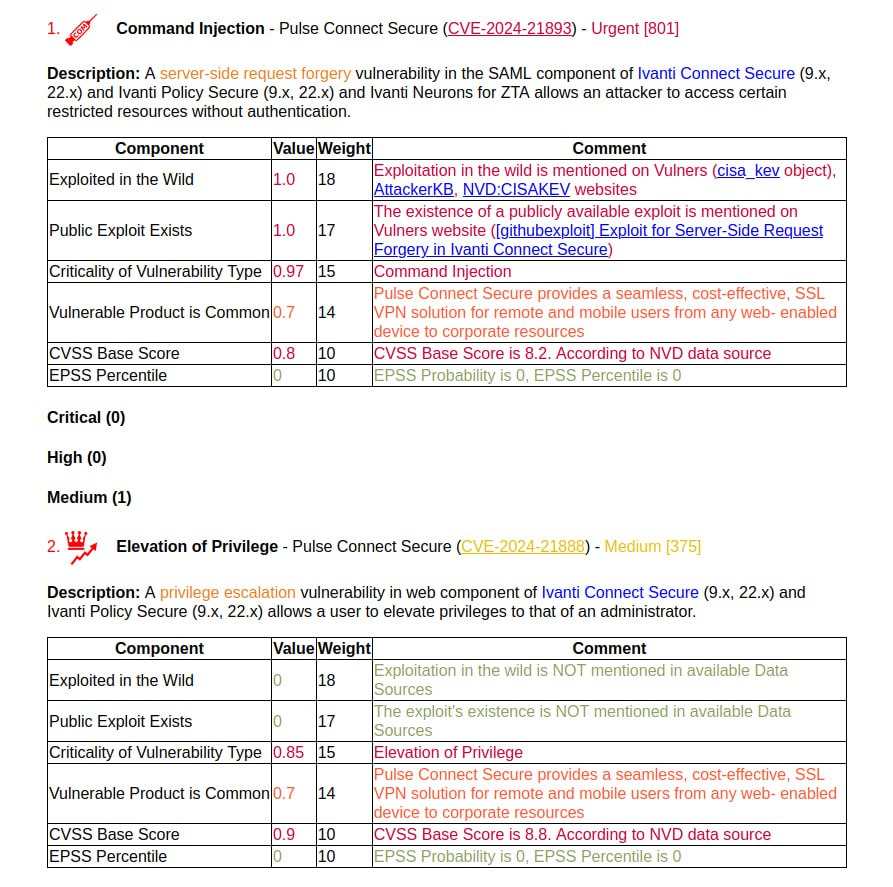

Выпустил Vulristics 1.0.11: добавил Server-Side Request Forgery (SSRF) как отдельный тип уязвимости. Я стараюсь использовать в Vulristics очень небольшое количество базовых типов уязвимостей (около 20) и всё сводить к ним. За небольшим исключением, это те же типы, которые использует Microsoft. И Microsoft не любят SSRF.

SSRF - это уязвимость, при которой злоумышленник может заставить сервер выполнить несанкционированные запросы к внутренним или внешним ресурсам.

Microsoft, как правило, заводят SSRF-ки как EoP, Information Disclosure или RCE. 🤯

Я же SSRF относил к Command Injection, по той логике, что создание запроса можно считать формой выполнения команды. Но, конечно же, это такое себе. 🙄

Поэтому я решил добавить отдельный тип SSRF (с критичностью 0,87), чтобы не заниматься больше мысленной эквилибристикой. 🙂 На иконке я отрисовал наковальню (игра слов с "forge" - кузница). Также залил иконку на avleonov.com, чтобы HTML-отчёты Vulristics корректно отображались.