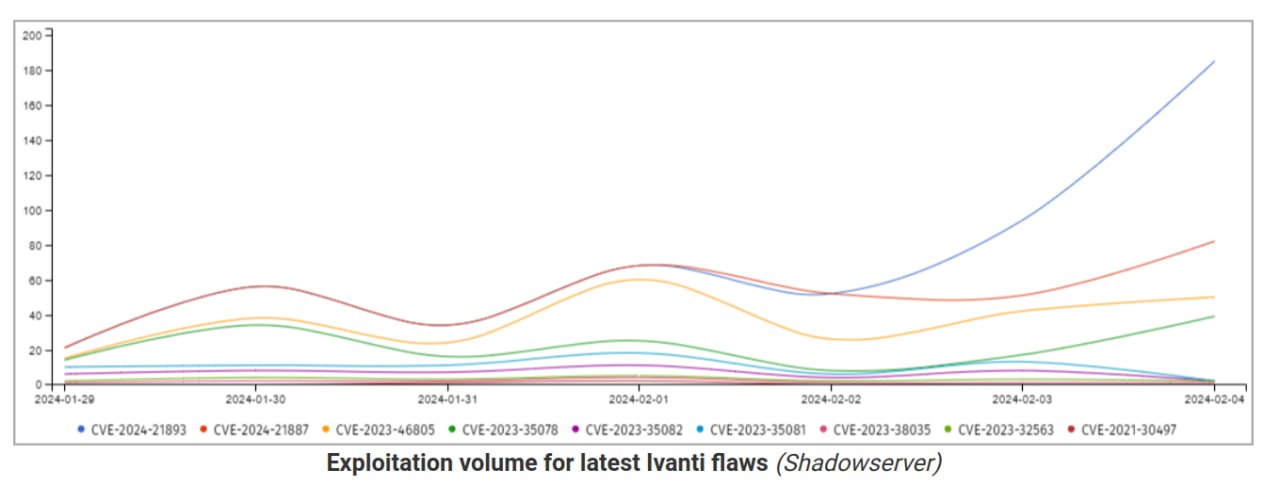

В последнем прожекторе по ИБ мы говорили, что недавняя SSRF уязвимость (а фактически обход аутентификации) в Ivanti Connect Secure (CVE-2024-21893) эксплуатируется в таргетированных атаках - УЖЕ НЕ ТОЛЬКО. 🙂 Пошли массовые атаки. Этому поспособствовала публикация PoC-а исследователями из Rapid7. 🤷♂️ Shadowserver сообщает о 170 засветившихся атакующих IP.

Требование CISA от 31 января поотключать эти инстансы в двухдневный срок выглядит теперь более чем мудро. Правда они рекомендовали отключить их для полного ресета, обновления и возврата в эксплуатацию, а надо было бы отключить совсем. Потому что проклятье Ivanti однозначно есть. 🧙♀️

С интересом наблюдаю за развитием событий. 🙂🍿

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: SSRF/AuthBypass-уязвимость Ivanti Connect Secure, Policy Secure и ZTA (CVE-2024-21893) используются злоумышленниками для установки ранее неизвестного бэкдора под кодовым

Уведомление: Да они издеваются: очередная AuthBypass в Ivanti Connect Secure, Ivanti Policy Secure и ZTA (CVE-2024-22024) | Александр В. Леонов

Уведомление: Свеженький Authentication Bypass - TeamCity (CVE-2024-27198, CVE-2024-27199) | Александр В. Леонов