Как СберКорус с помощью TS Solution с нуля выстраивали у себя VM-процесс на MaxPatrol VM (часть 3). Завершаю серию постов про выступление Романа Журавлева из TS Solution и Никиты Аристова из СберКоруса на конференции СФЕРА Cybersecurity. В прошлый раз было про кастомные виджеты и прокачку MaxPatrol VM, а сейчас будет про планы СберКоруса на будущее.

Технические планы

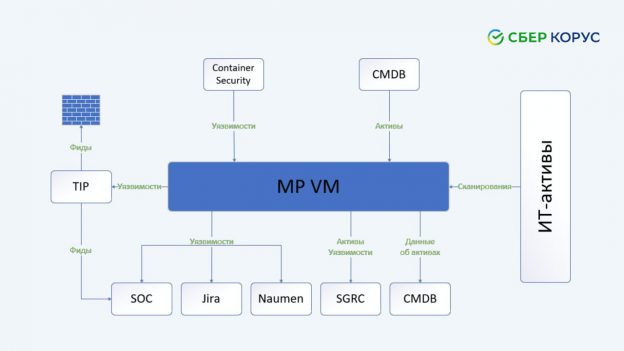

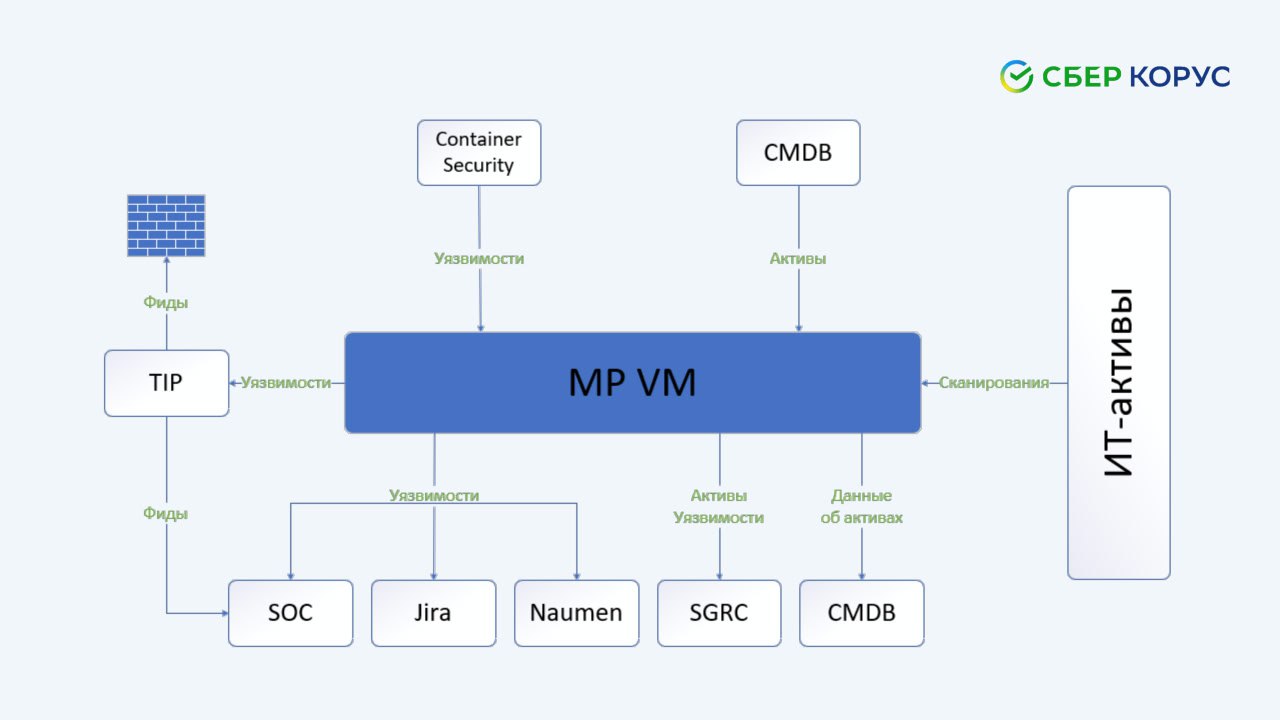

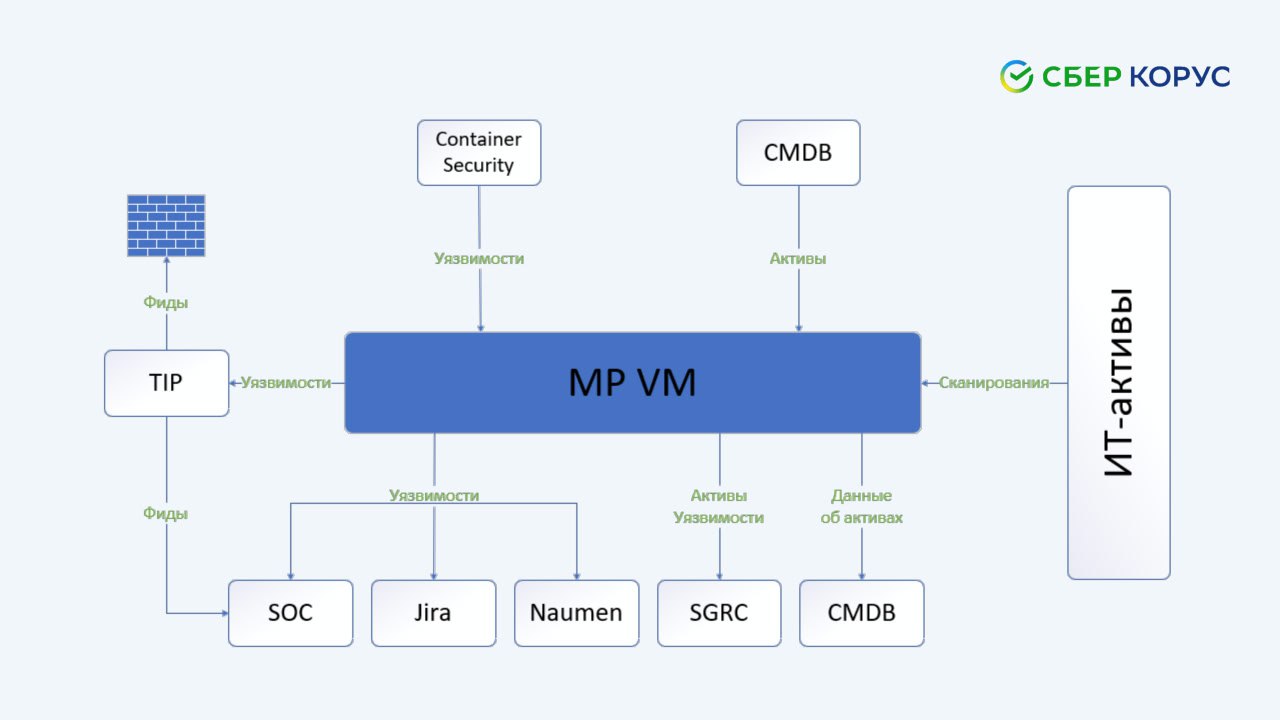

🔸 В идеальной картине мира хотят получать в VM уязвимости из контейнеров. Тестируют PT Container Security.

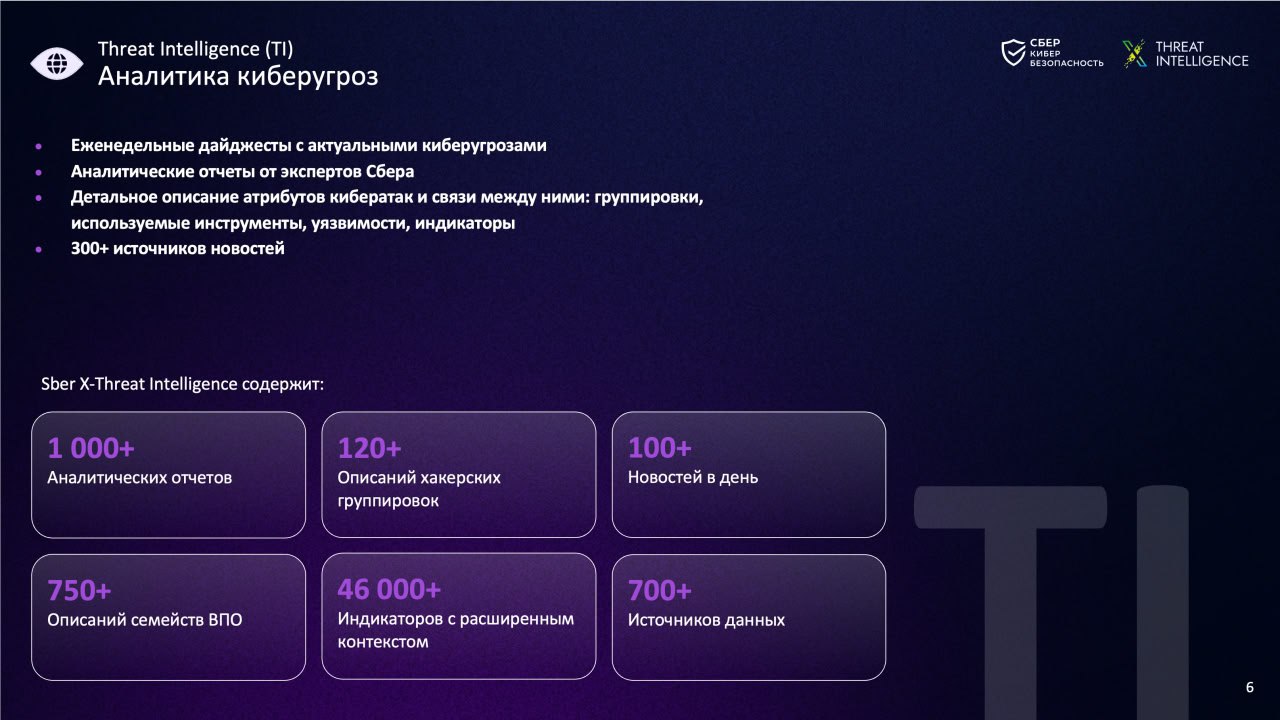

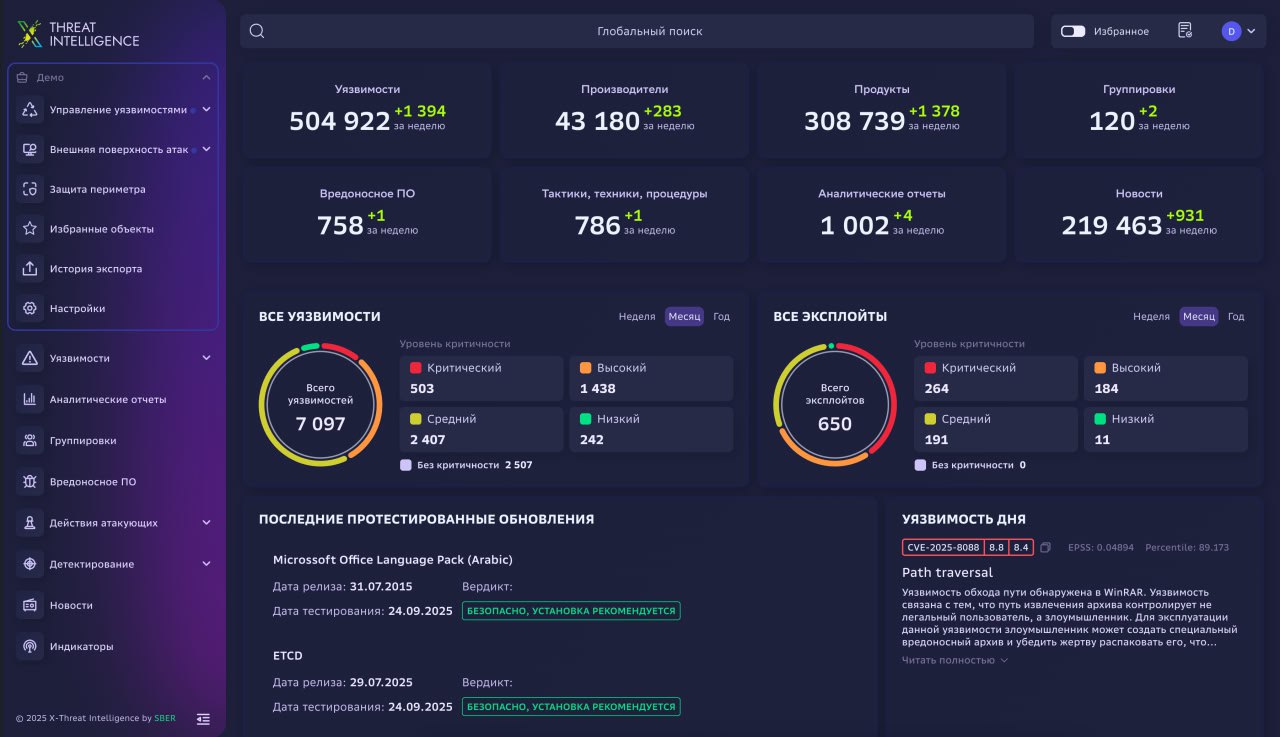

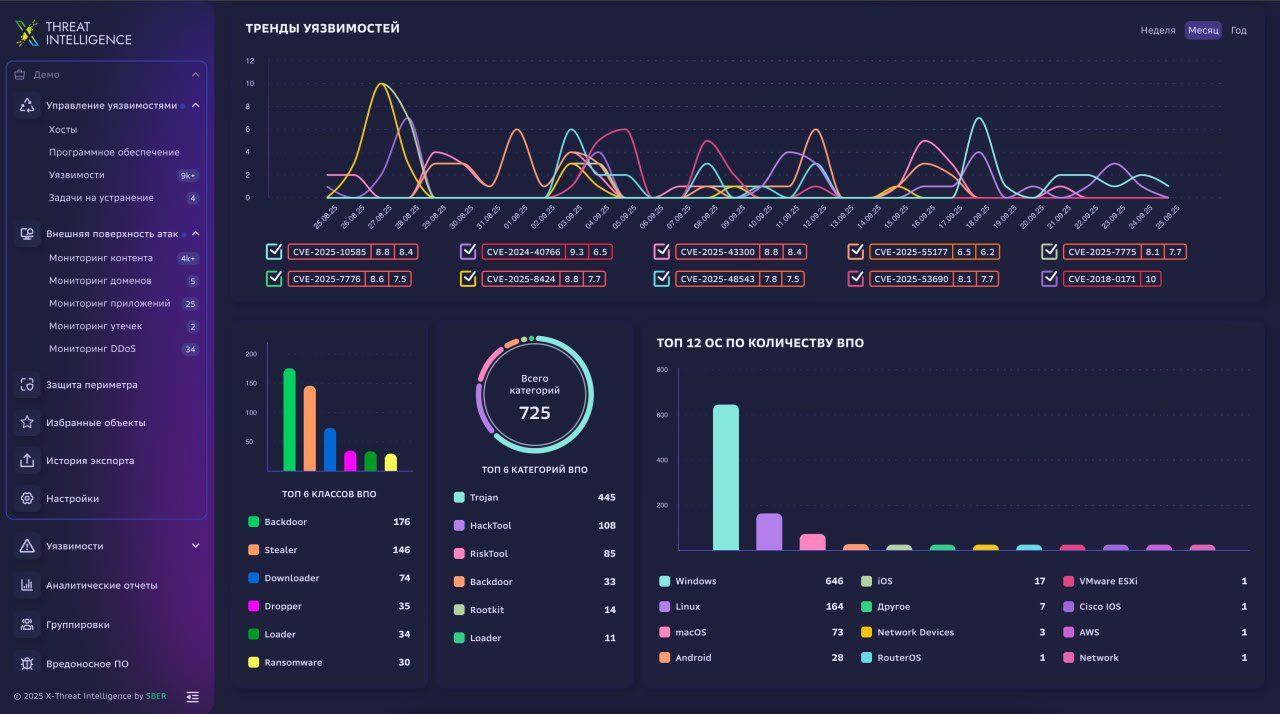

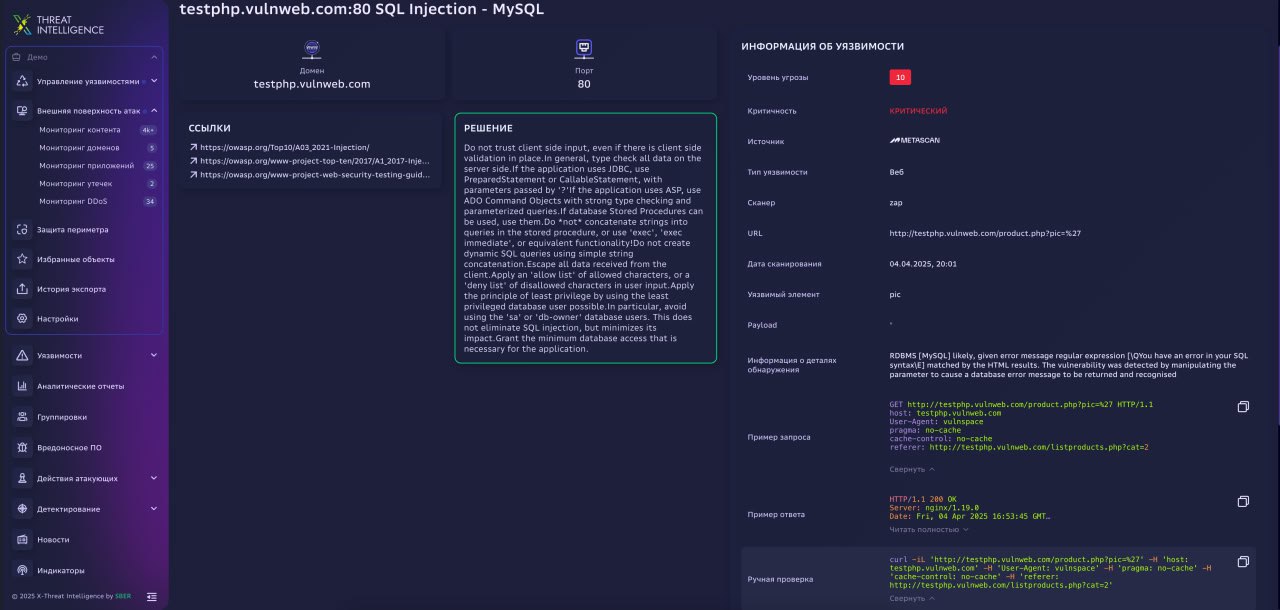

🔸 Уязвимости из VM планируют передавать в Threat Intelligence. Там создастся репутационный список индикаторов компрометации, связанных с эксплуатацией уязвимостей. Этот список будет блокироваться на межсетевых экранах. Этот же список уйдёт в SOC для упрощения расследований. Уязвимости также планируют передавать в SOC (наличие некоторых уязвимостей это инцидент сам по себе и они должны мониториться 24/7 и оперативно исправляться).

🔸 Автоматизировать создание задач на ответственных в ITSM системах Jira и Naumen.

🔸 В SGRC передавать список активов и список уязвимостей на этих активах. В процессе пилотирования. Сейчас в MPVM нет функциональности по постановке задач, поэтому нужно решать это интеграциями.

🔸Хотят получать список активов из CMDB. Если актив есть в CMDB, помечаем в VM-е как легитимный. Если нет - разбираемся с Shadow IT. Также хотят обогащать активы CMDB техническими данными из VM-а.

После прикручивания интеграций к MaxPatrol VM в СберКорус могут смело сказать, что "Инвестиция нашего руководства в безопасность окупается. Продукт реально работает, на него завязано много процессов, которые делают много полезного и все счастливы, все улыбаются, даже наш коммерческий директор". 🙂

Q/A: Можно ли контролировать виртуализацию облачного провайдера (компания спрашивающего пострадала от эксплуатации такой уязвимости)? Конечно нет. По договору никто туда не пустит. [ На эту тему в КиберДуршлаге с Алексеем Лукацким было хорошо ].

Очень классное выступление, побольше бы таких! 👍 🙂