Прочитал пост в блоге Rapid7 про разницу "Vulnerability Assessment" и "Vulnerability Management".

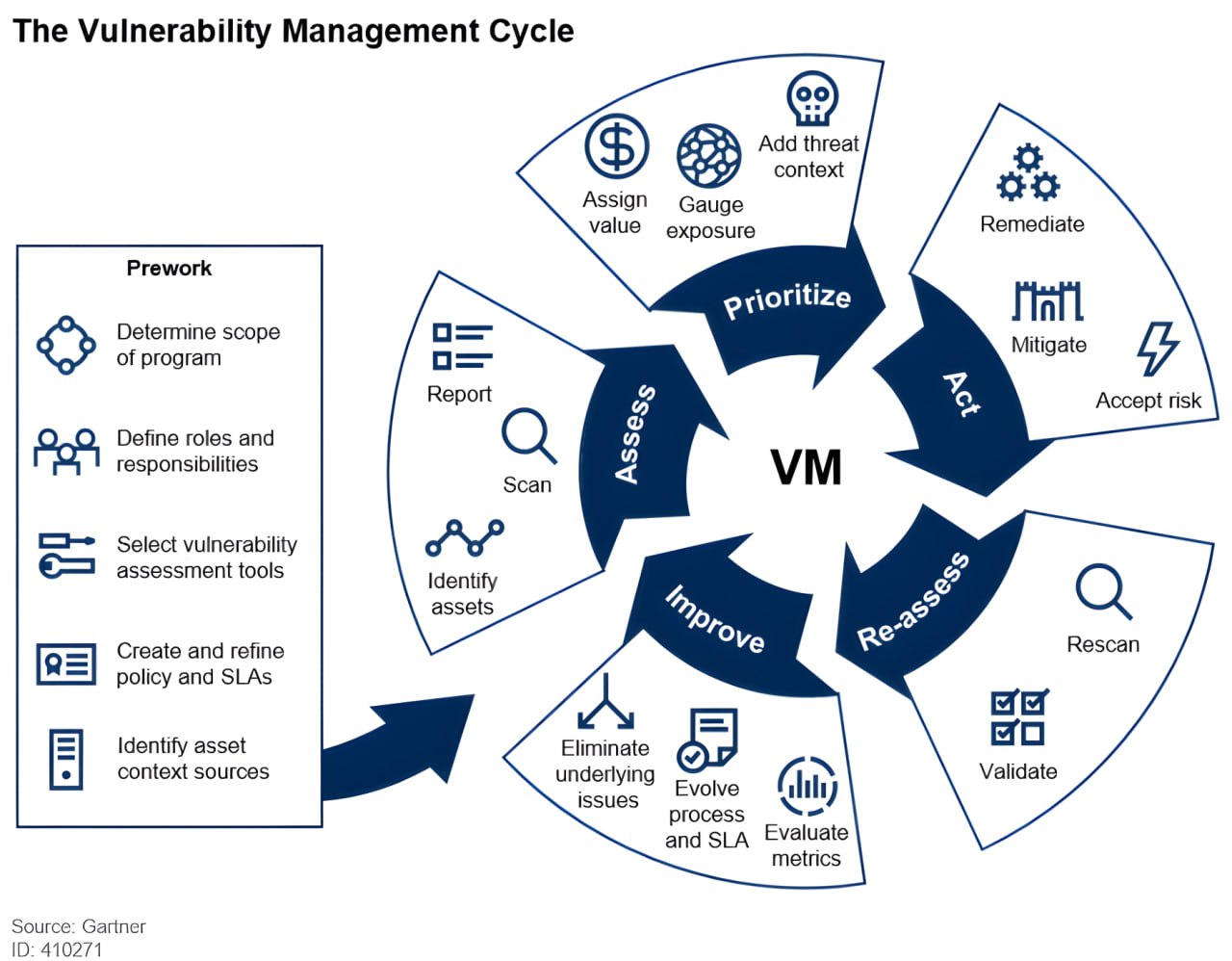

О различии между VA и VM они пишут так: "Однако ключевое различие между ними заключается в том, что управление уязвимостями представляет собой непрерывный цикл, включающий vulnerability assessment. Там, где VA идентифицирует и классифицирует риски в вашей сетевой инфраструктуре, VM делает шаг вперед и включает решения о том, следует ли устранять, смягчать или принимать риски. VM также занимается общим улучшением инфраструктуры и созданием отчетов." Дальше просто описание VM-цикла от Gartner, который в жизни не встречается, уже разбирали его.

Люблю, когда люди хотят подчеркнуть большую разницу, чтобы продать свою дорогую VM-пепяку, а в итоге выходит, что как таковой разницы и нет. Если вы надетектили уязвимости как-то и приняли решение, что с ними дальше делать (устранять, смягчать, оставить как есть) и сделали отчет для начальства, то поздравляю, это уже Vulnerability Management. Как минимум исходя из поста в блоге Rapid7. 😉

Ещё порадовало, в Vulnerability Assessment они включают и детектирование уязвимостей в людях. "Эти уязвимости обычно относятся к одной из трех категорий: […] Человеческие. Эти уязвимости связаны с проблемами безопасности пользователей, такими как слабые (или утекшие) пароли, нажатие ссылок на вредоносных веб-сайтах и человеческие ошибки, такие как открытие фишингового электронного письма. Из трех категорий командам NetOps зачастую труднее всего контролировать и обеспечивать соблюдение требований для этой категории." Получается мешать VA/VM и Антифишинг это уже не придурь одного шведского VM-вендора, а уже почти мейнстрим. 😆