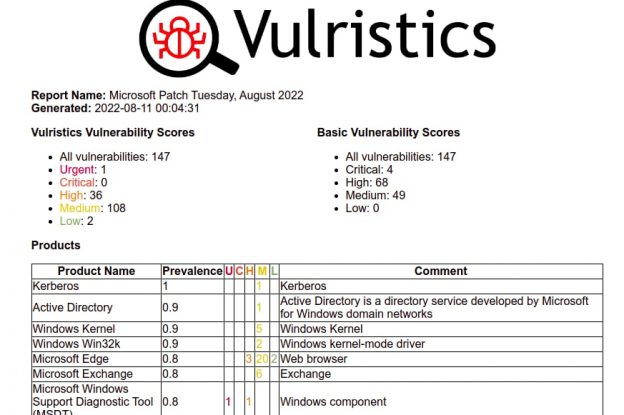

Давайте глянем что там в августовском Microsoft Patch Tuesday. 147 уязвимостей.

Urgent: 1

Critical: 0

High: 36

Medium: 108

Low: 2

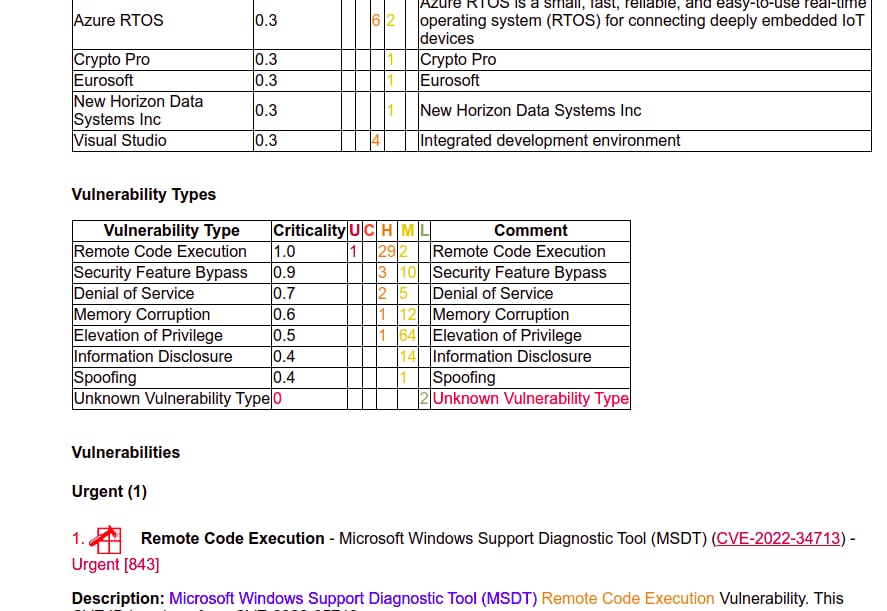

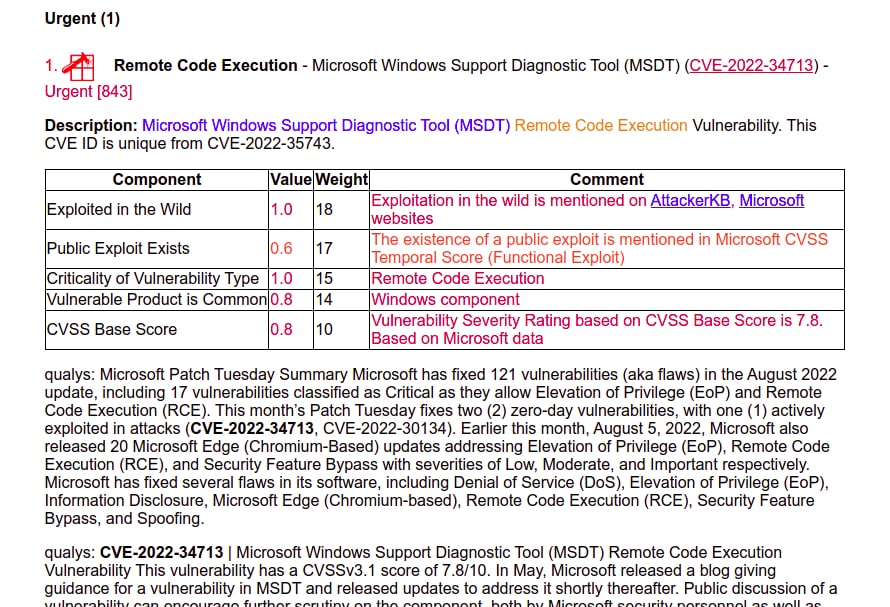

Есть супер-экшн:

Remote Code Execution - Microsoft Windows Support Diagnostic Tool (MSDT) (CVE-2022-34713) - Urgent [843]. Это один из вариантов уязвимости "DogWalk". Эксплуатируется при открытии файла, обычно Microsoft Word. Т.е. залетит через фишинг. Тут и функциональный эксплоит (где-то) есть, и признак активной эксплуатации вживую. Похожую уязвимость уже фиксили в мае. То ли не дофиксили, то ли похожую нашли. Эксплоита в паблике пока нет.

Есть критичное:

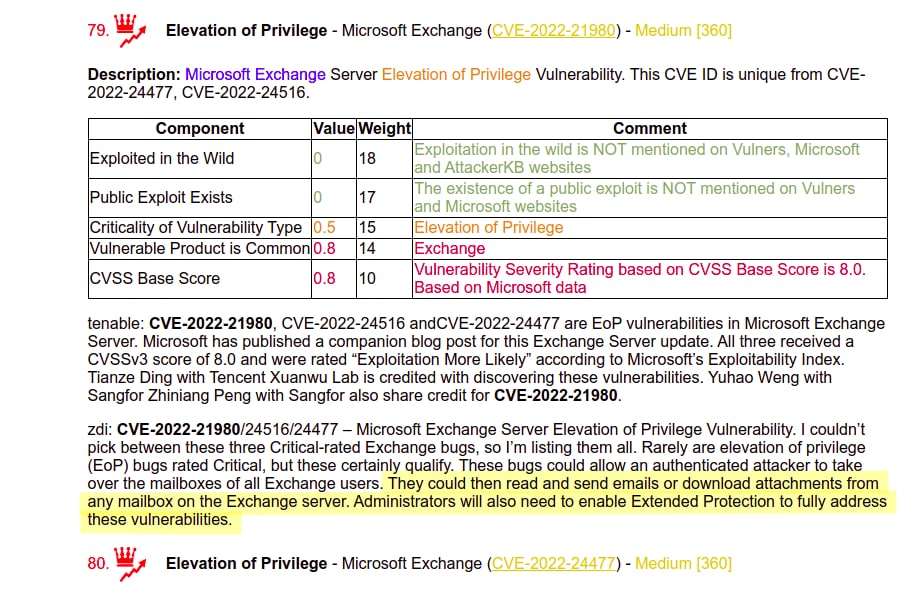

Elevation of Privilege - Microsoft Exchange (CVE-2022-21980) - во первых на периметре торчит, во вторых атакующий сможет читать все письма на сервере и отправлять. Хорошо, что пока эксплоита нет. Хороший пример, что на EoP-ки тоже можно обращать внимание.

Есть потенциально интересное:

Remote Code Execution - Windows Point-to-Point Protocol (PPP) (CVE-2022-30133) - тут советуют трафик по порту 1723 поискать

Remote Code Execution - Windows Secure Socket Tunneling Protocol (SSTP) (CVE-2022-35766) - тоже не так часто в этом протоколе находят

Remote Code Execution - SMB Client and Server (CVE-2022-35804) - здесь естественно сразу вспоминают про MS17-010

Remote Code Execution - Visual Studio (CVE-2022-35827) - таких 3 и есть Proof-of-Concept Exploit, в таргетированном фишинге на разрабов может сработать?

Elevation of Privilege - Active Directory (CVE-2022-34691) - до System можно поднять права. Нужно, чтобы были запущены Active Directory Certificate Services

Есть стандартное, регулярно встречающееся в MSPT, но до реальной эксплуатации обычно не доходит:

Remote Code Execution - Windows Network File System (CVE-2022-34715)

Elevation of Privilege - Windows Print Spooler (CVE-2022-35793)

Есть курьёзы:

Vulristics внезапно подсветил уязвимость Memory Corruption - Microsoft Edge (CVE-2022-2623), потому что для неё есть публичный эксплоит. Оказалось, что тут ошибка в базах эксплоитов, сразу в двух 0day(.)today и packetstorm. Вместо CVE-2022-26233 по ошибке прописали CVE-2022-2623. И такое тоже бывает и никто это не проверяет. К слову о мнимой всесильности автоматической приоритизации уязвимостей по замусоренным данным.

Denial of Service - Microsoft Outlook (CVE-2022-35742) - вредоносное письмо намертво убивает Outlook, рестарт не помогает

Есть загадочное:

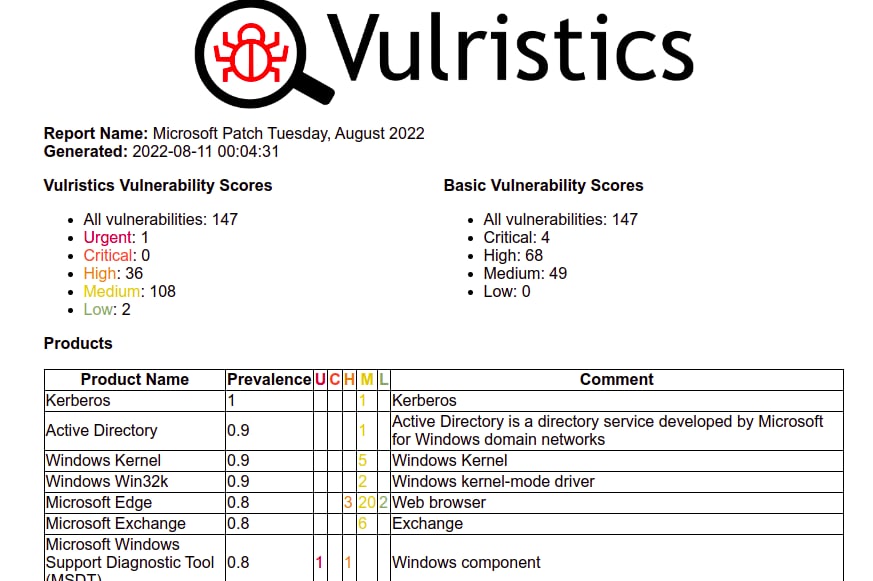

CERT/CC: CVE-2022-34303 Crypto Pro Boot Loader Bypass

CERT/CC: CVE-2022-34301 Eurosoft Boot Loader Bypass

CERT/CC: CVE-2022-34302 New Horizon Data Systems Inc Boot Loader Bypass

Во-первых они пришли по линии американского CERT Coordination Center. Во-вторых, по ним никто ничего не пишет, только Qualys. "security bypass vulnerabilities in a third-party driver affecting Windows Secure Boot". В-третьих, может это конечно совпадение и речь о других софтах, но Crypto Pro это не российский ли КриптоПро? А Eurosoft это не российский ли Еврософт "программное средство в области архитектурного проектирования и дизайна"? В общем, сигнальчик любопытный.

Полный отчет Vulristics: https://avleonov.com/vulristics_reports/ms_patch_tuesday_august2022_report_with_comments_ext_img.html

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Записал традиционный расширенный вариант отчета по августовскому Patch Tuesday | Александр В. Леонов

Уведомление: Вообще скверно у нас обстоят дела с awareness, если вчерашнее интервью Натальи Касперской выстреливает чуть ли не как федеральная новость | Але