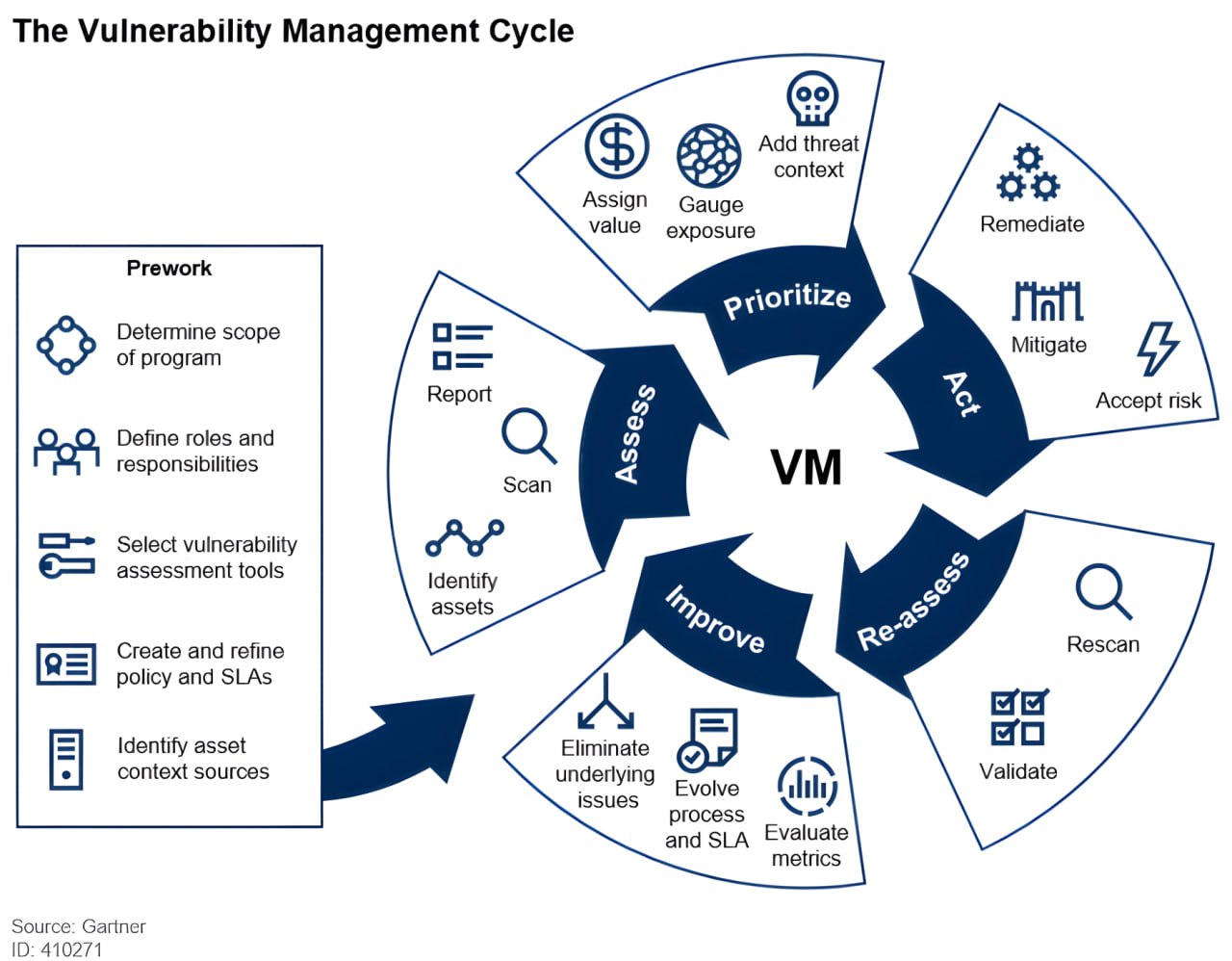

А есть ли смысл в "Vulnerability Management Сycle"? Со временем все больше начинают подбешивать картинки циклов управления уязвимостями. Особенно картинка из "The New Vulnerability Management Guidance Framework" (2019). Хотя когда-то сам такое рисовал. 🙃

Чем плохо:

1. Создается иллюзия, что есть какие-то шаги, которые выполняются последовательно. "ручками похлопали, потом ножками потопали". Это представимо в рамках каких-то ежегодных аудитов, но Continuos VM так уже не работает. Все, что в "лепестках" должно идти одновременно, параллельно, автоматически. Нет "сканов-ресканов", есть процесс поддержания инвентори/детектов и его улучшения. Разбор и переоценка уязвимостей отдельный процесс. Пушинг их исправления тоже.

2. Зачастую VM-вендоры пытаются проектировать свои решения по этой схеме, стараясь всё, что отмечено как-то покрыть. Как правило, такие комбайны ни одну из заявленных задач толком не решают, а пользоваться ими так, как рекомендует вендор невозможно.

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Читая проект руководства по Vulnerability Management от ФСТЭК | Александр В. Леонов

Уведомление: Раз уж меня не будет на онлайн-конференции AM Live по Vulnerability Management-у, поотвечаю на вопросы из программы здесь (1/3) | Александр В. Леонов