Первые впечатления от апрельского Microsoft Patch Tuesday. По сравнению с мартовским как-то слабенько. 🙄

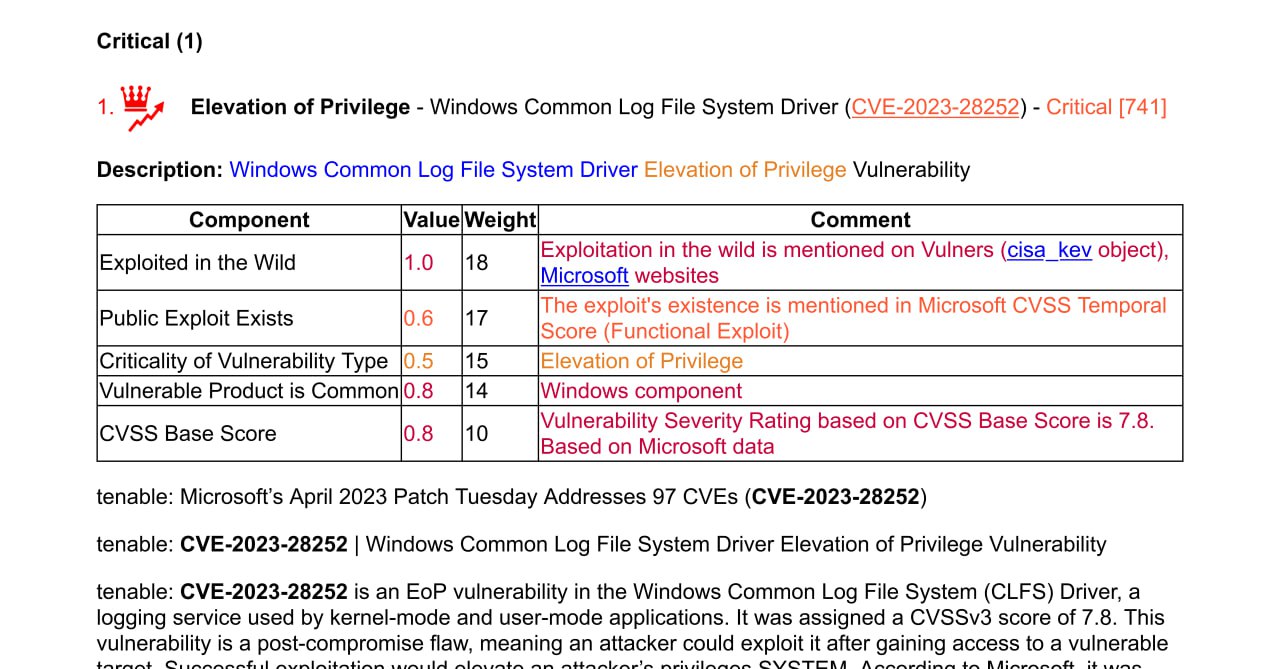

1. Elevation of Privilege - Windows Common Log File System Driver (CVE-2023-28252). Пока это самое критичное, т.к. есть признаки эксплуатации вживую. И, соответственно, есть Functional Exploit, но не в паблике пока.

2. Remote Code Execution - Microsoft Message Queuing. Опасно, если включен сервис Message Queuing. По умолчанию выключен.

3. Много CVEшек Remote Code Execution - Microsoft PostScript and PCL6 Class Printer Driver и Remote Code Execution - Windows DNS Server, может из этого что-то и раскрутят.

4. Remote Code Execution - DHCP Server Service (CVE-2023-28231). Тоже непонятно, но “Exploitation More Likely”.

Полный отчет Vulristics. Есть небольшие проблемы с детектом софтов и типов уязвимостей, но не критичные, поправлю. В рамках этого Patch Tuesday планирую добавить поддержку EPSS и оценить разницу в приоритизации. 😉