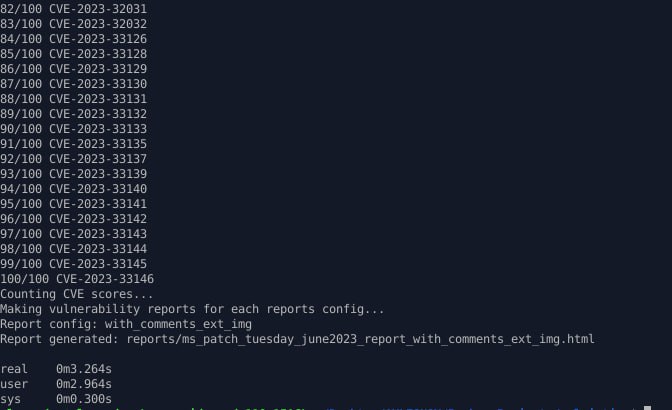

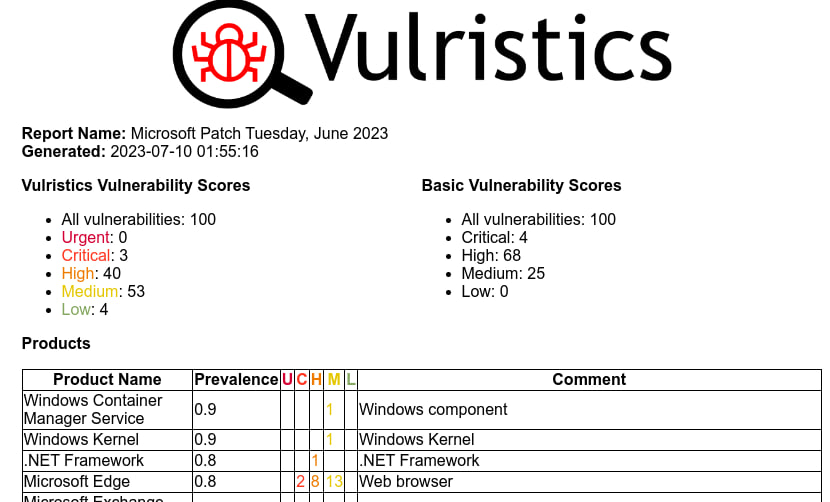

Про оптимизации для детектирования уязвимого продукта и типа уязвимости по текстовому описанию в Vulristics. Выходные прошли плодотворно. 🙂 Получилось очень сильно ускорить эти операции. Теперь обработка уже скаченных данных (с опцией --rewrite-flag "False") проходит за несколько секунд. Конкретно за ~3 секунды для 100 уязвимостей из последнего MS Patch Tuesday. Раньше уходило несколько минут. Что сделал:

1. Для генеренных описаний Microsoft, например "Microsoft Excel Remote Code Execution Vulnerability", тип уязвимости и продукт теперь напрямую выпарщиваются из описания, без поиска по ключевым словам.

2. Переписал универсальный поиск по ключевым словам на основе products.json. Сократил использование тяжелых функций без ущерба для детектов.

Узкое место снова скачивание данных из источников. Это должно решиться после перехода на свой фид. Думаю, что генерацию такого фида можно реализовывать как фичу Vulristics. Таким образом улучшая Vulristics, приближаюсь к реализации фида. 😉

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.