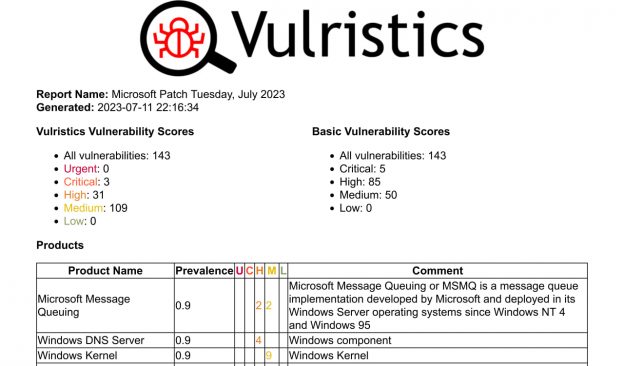

Первые впечатления от июльского Microsoft Patch Tuesday. Выглядит довольно интересно. 🙂

Сгенерил отчёт Vulristics, пока даже без комментариев Vulnerability Management вендоров. Как появятся обзоры, перегенерю.

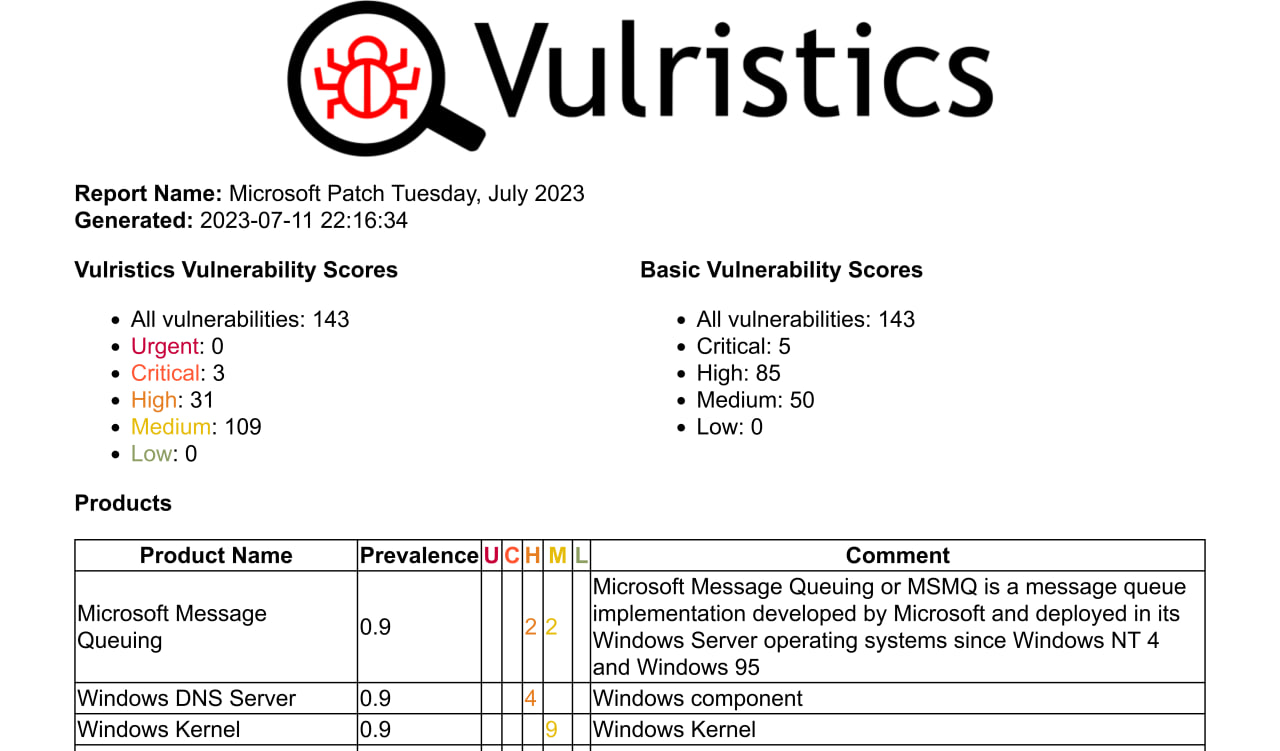

Из того, что однозначно бросается в глаза это Remote Code Execution - Microsoft Office (CVE-2023-36884). У этой уязвимости даже нормальное описание, а не минимальная генерёнка. Эксплуатируется в реальных атаках.

Также активно эксплуатируемые:

🔻Security Feature Bypass - Windows SmartScreen (CVE-2023-32049)

🔻Security Feature Bypass - Microsoft Outlook (CVE-2023-35311)

🔻Elevation of Privilege - Windows Error Reporting Service (CVE-2023-36874)

🔻Elevation of Privilege - Windows MSHTML Platform (CVE-2023-32046)

Уязвимостей Exchange нет, но есть любопытная Remote Code Execution - Windows Active Directory Certificate Services (AD CS) (CVE-2023-35350).

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Перегенерил отчёт для июльского Microsoft Patch Tuesday | Александр В. Леонов

Уведомление: Microsoft Patch Tuesday это не только CVE-шки | Александр В. Леонов