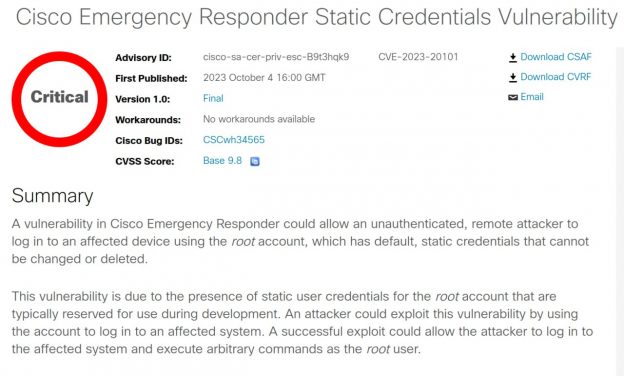

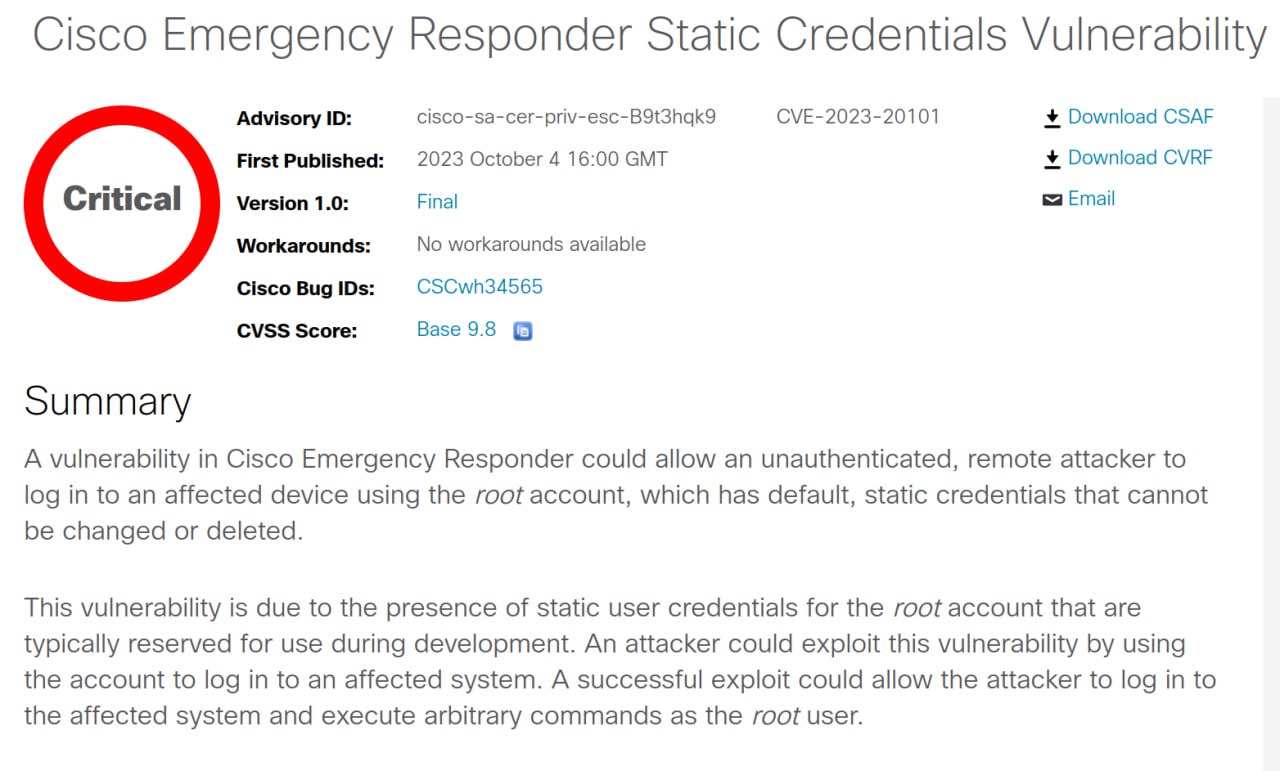

А вдруг в продуктах Cisco есть root-овые учётки с захардкоженными паролями, которыми могут воспользоваться злоумышленники? Звучит как полный бред и паранойя, но видимо такое возможно. 🙂 Как минимум в одном кейсе Cisco сегодня сами признались.

"Уязвимость в Cisco Emergency Responder может позволить неаутентифицированному удаленному злоумышленнику войти в уязвимое устройство с использованием учетной записи root, которая имеет статические дефолтные креды, которые нельзя изменить или удалить." 🤷♂️

Cisco Emergency Responder, насколько я понимаю, это такая штуковина, которая звонки на 911 через ip-телефонию должна обрабатывать правильным образом в соответствии с требованиями американского регулятора. Пишут, что учётка видимо должна была использоваться только в процессе разработки, но, как видим, благополучно ушло в прод as is. Также пишут, что проблема только в CER 12.5(1)SU4, а с остальными версиями всё ок. Верим. 🙂

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Прожектор по ИБ, выпуск №6 (08.10.2023) | Александр В. Леонов