Про январский Linux Patch Wednesday. Основная сложность в распределении CVE-шек по месяцам для LPW это поймать момент, когда CVE-шку первый раз запатчили. Обычно первыми это делают Debian. Но вот беда - в Debian OVAL зачастую отсутствует дата, когда именно это произошло (дата публикации дефинишена). 😑

Продемонстрирую на примере. Генерю я вчера Linux Patch Wednesday отчёт за январь и вижу там UnRAR Arbitrary File Overwrite (CVE-2022-30333). Почему уязвимость 2022 года всплыла сейчас, в начале 2024? Потому, что её запатчили в Ubuntu на днях, 8 января. Причём фиксили не саму утилиту UnRAR, а стороннюю либу ClamAV для антивирусной проверки архивов. А раньше эту CVE не фиксил никто что ли? Ну, фиксили. Вот есть сообщение в листе рассылке Debian от 17 августа 2023. Тоже поздно, совсем не 2022 год, но всё-таки несколько раньше. Но в OVAL-контенте Debian этой даты, 17 августа 2023, не было. И поэтому попала CVE-шка из 2022 года в 2024, т.к. самая ранняя (и единственная) дата, которая была в OVAL-контентах Linux вендоров для этой уязвимости это была дата запоздалого фикса в Ubuntu. 🤷♂️

В общем, OVAL хорошо и универсально, но, к сожалению, не панацея. Удивительно, но там тоже бардак, на который всем пофигу. 😏

Пришлось вчера спешно научиться парсить архивы листа рассылки с бюллетенями безопасности Debian. В итоге список уязвимостей стал поадекватнее. В частности, CVE-2022-30333 ушла в LPW для сентября 2023. Аналогично можно и работу с другими листами рассылки построить, например с Suse.

С Suse, кстати, забавно. У них есть OVAL контент, но он отдаётся только по FTP и нереально медленно, как на dial-up модеме. Причём, не только для России режут скорость (как можно было бы предположить). Вовсе нет, проблема общая.

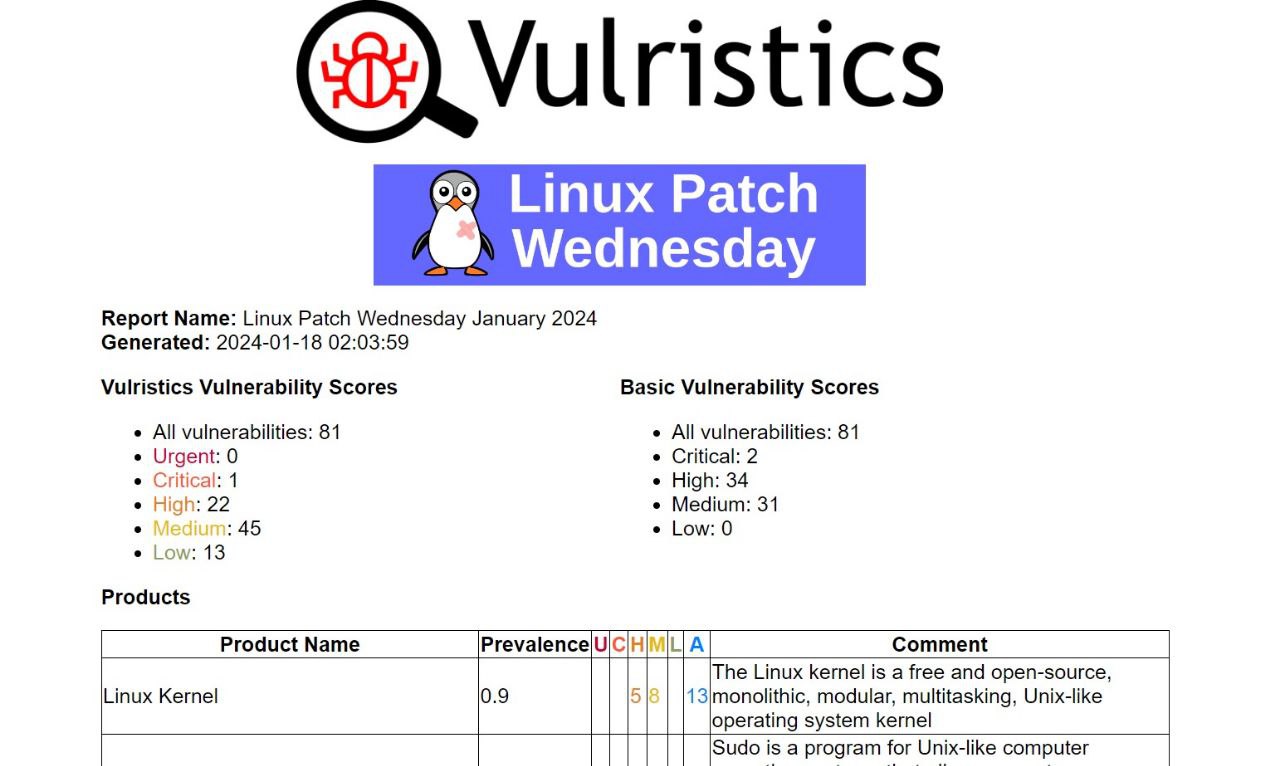

Отчёт Vulristics выпустил:

С детектами можно (и нужно) ещё поиграться, но в целом выглядит норм. 🙂

81 уязвимость.

🔻 Из них самая критичная это RCE в модуле Perl Spreadsheet::ParseExcel (CVE-2023-7101). Эта уязвимость используется вживую и есть в CISA KEV.

Из того, для чего ещё есть ссылки на эксплоиты (ссылки из NVD - требуется верификация):

🔸 Denial of Service - Asterisk (CVE-2023-49786)

🔸 Security Feature Bypass - Python (CVE-2023-27043)

🔸 Memory Corruption - Linux Kernel (CVE-2023-6606)

🔸 Memory Corruption - libde265 (CVE-2023-49465, CVE-2023-49467, CVE-2023-49468) - реализация видео-кодека h.265

🔸 Security Feature Bypass - twisted (CVE-2023-46137)

🔸 Memory Corruption - sqlite (CVE-2023-7104)

🔸 Denial of Service - w3m (CVE-2023-4255)

🔸 Incorrect Calculation - QEMU (CVE-2023-42467)

🔸 Memory Corruption - QEMU (CVE-2023-40360)

🔸 Memory Corruption - cJSON (CVE-2023-50471) - парсер JSON на C

🔸 Browser tab titles were being leaked - Mozilla Firefox (CVE-2023-6872)

🔸 Security Feature Bypass - sqlite (CVE-2022-46908)

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Прожектор по ИБ, выпуск №19 (22.01.2024): VM-щик на час и это печать | Александр В. Леонов

Уведомление: По Linux Patch Wednesday можно задать справедливый вопрос: а правильно ли я отношу уязвимости к месяцам? | Александр В. Леонов