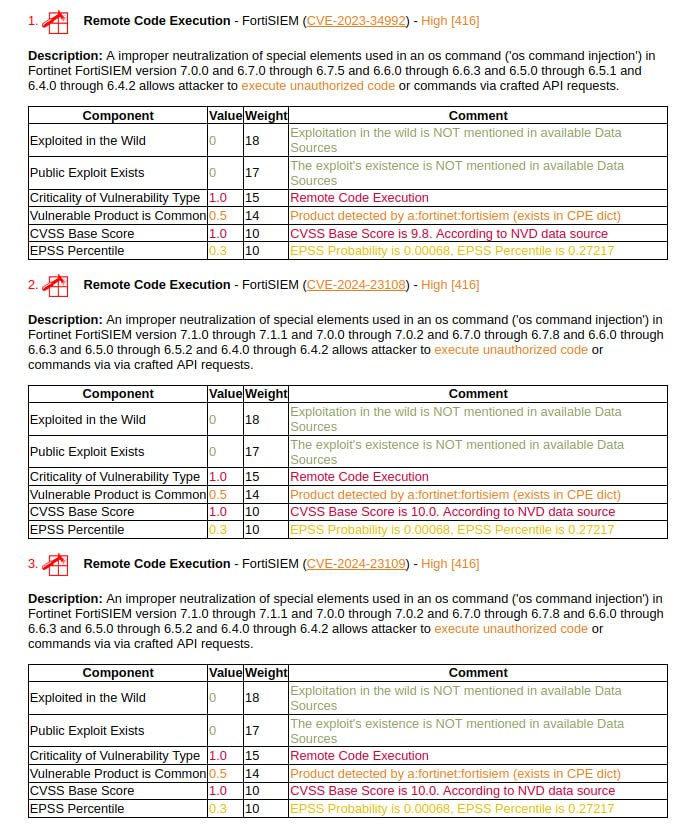

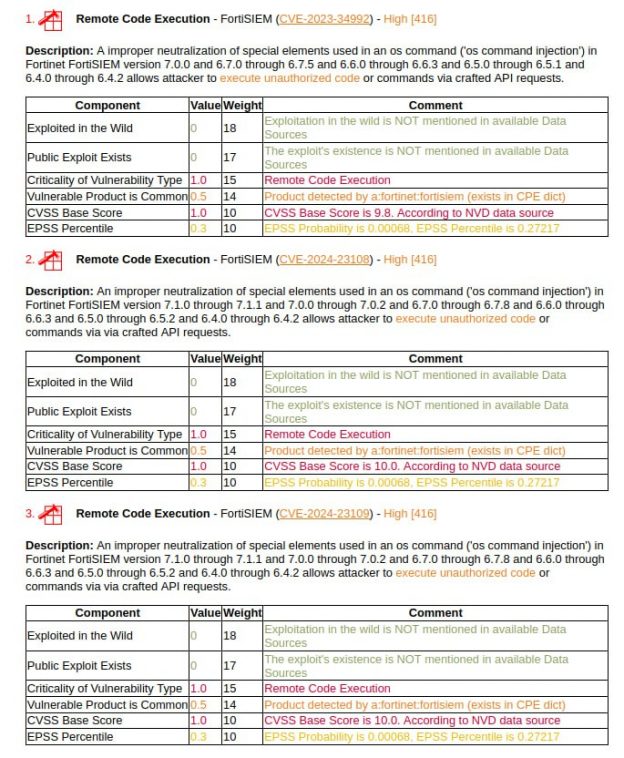

Странная история двух новых критичных RCE-уязвимостей в FortiSIEM (CVE-2024-23108, CVE-2024-23109). Злоумышленник может выполнить несанкционированный код или команды с помощью специальных запросов к API. Есть пруфы получения root-ового shell-а.

🔻 5 февраля эти две CVE с идентичным описанием появляются в NVD. CVSS 10/10. Все подпрыгнули. Смущала только ссылка на старый бюллетень вендора от 10 октября прошлого года и схожесть со старой CVE-2023-34992 с точностью до версий и опечатки "via via".

🔻 В тот же день Fortinet сообщают, что произошла ошибка и эти уязвимости дубликаты CVE-2023-34992. "В данном случае из-за проблемы с API, которую мы в настоящее время изучаем, произошло не редактирование [старой уязвимости], а создание двух новых CVE, дубликатов исходного CVE-2023-34992". 🤷♂️ Все выдыхают и ждут отзывы этих новых CVE-шек.

🔻 7 февраля исследователь Zach Hanley из Horizon3 сообщает, что уязвимости есть и это он их нашёл. Это байпасы фикса оригинальной CVE-2023-34992. Пруфает перепиской с Fortinet и скриншотом root-ового shell-а. 😈

🔻 Вскоре после этого Fortinet выпускают ещё одно заявление, что да, новые уязвимость есть и это действительно байпассы. А в предыдущем сообщении они неверно выразились ("misstated"). 🤡🤦♂️

На вчерашнем Прожекторе по ИБ выяснили, что инсталляции FortiSIEM в России хоть и редко, но встречались. И даже в окологосах. Если у вас FortiSIEM ещё используется, то обязательно обновитесь (а лучше импортозаместитесь).

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Прожектор по ИБ, выпуск №22 (10.02.2024): Вижу MacBook — мне неприятно | Александр В. Леонов