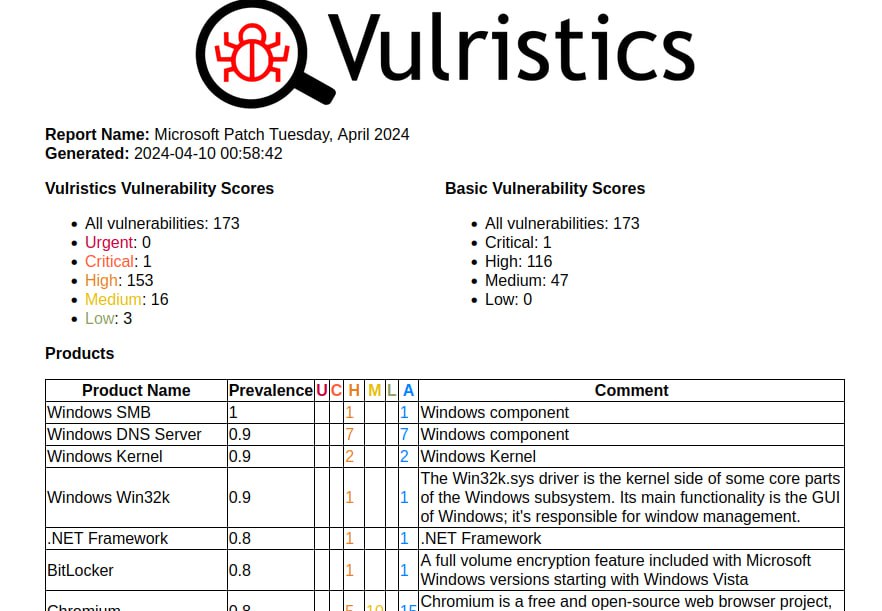

Первые впечатления от апрельского Microsoft Patch Tuesday. Даже не знаю. 🤪 Очень чуднО! 173 уязвимости, из них 23 набежало с прошлого Patch Tuesday.

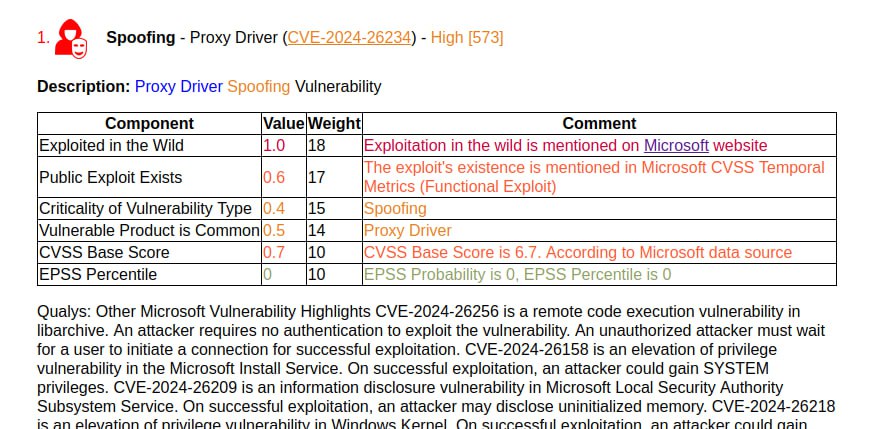

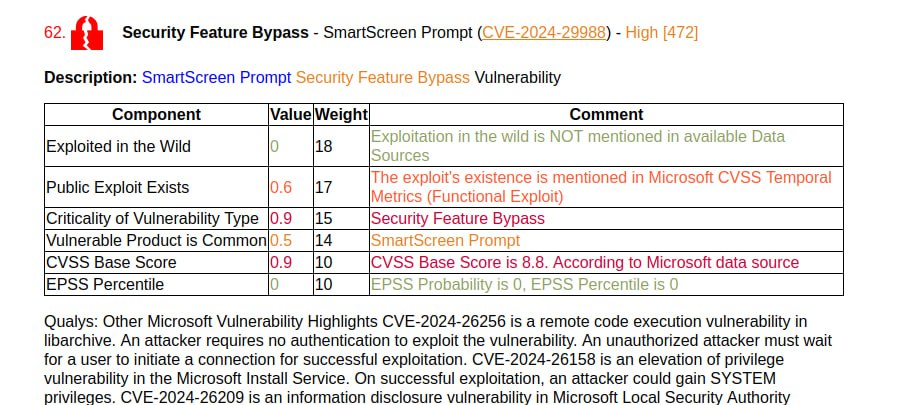

Microsoft выделяет одну уязвимость с признаком эксплуатации вживую: Spoofing - Proxy Driver (CVE-2024-26234). И её упоминает только Qualys и то мельком. Буквально так: "Microsoft has not disclosed any information about the vulnerability". 😅 ZDI ещё утверждает, что вживую эксплуатируется Security Feature Bypass - SmartScreen Prompt (CVE-2024-29988), которая представляет собой обход Mark of the Web (MotW).

Эксплоитов пока ни для чего нет. Выделить можно следующие уязвимости:

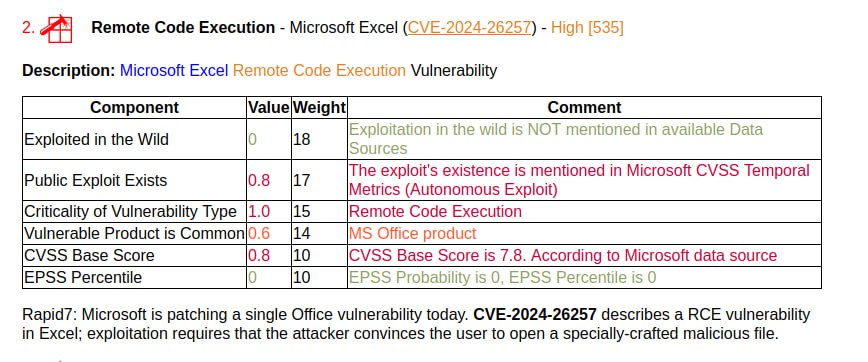

🔸 Remote Code Execution - Microsoft Excel (CVE-2024-26257). Эксплуатируется при открытии специально подготовленного файла.

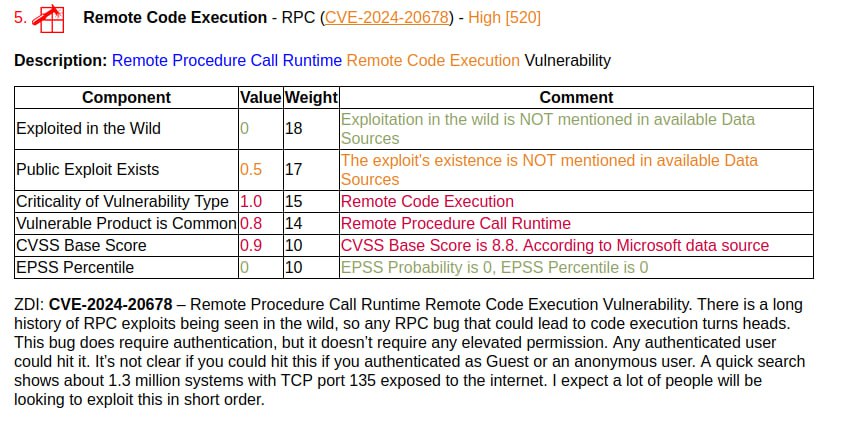

🔸 Remote Code Execution - RPC (CVE-2024-20678). Её подсвечивает ZDI и заявляет о 1.3 млн. выставленных TCP 135 портов.

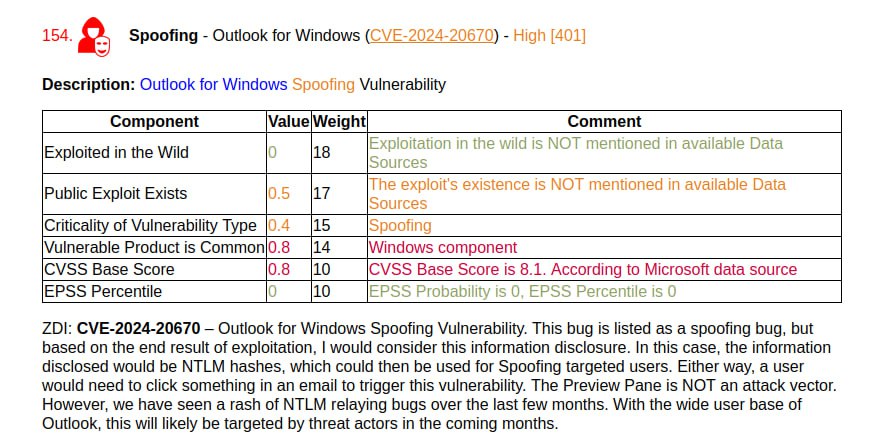

🔸 Spoofing - Outlook for Windows (CVE-2024-20670). ZDI пишет, что это Information Disclosure, которая может использоваться в NTLM relay атаках.

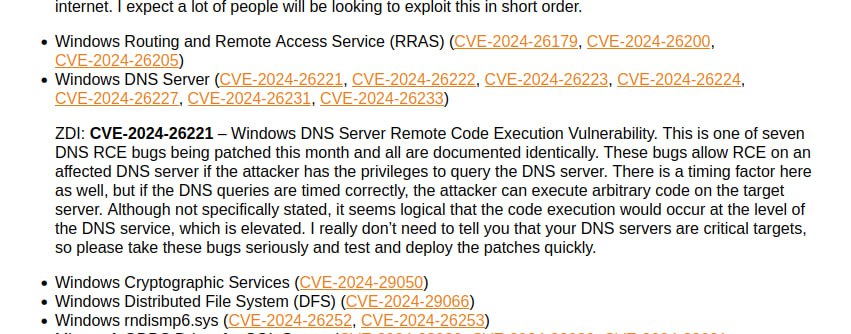

🔸 Remote Code Execution - Windows DNS Server (CVE-2024-26221, CVE-2024-26222, CVE-2024-26223, CVE-2024-26224, CVE-2024-26227, CVE-2024-26231, CVE-2024-26233). Может что-то из этого и стрельнёт, ZDI особенно выделяет CVE-2024-26221.

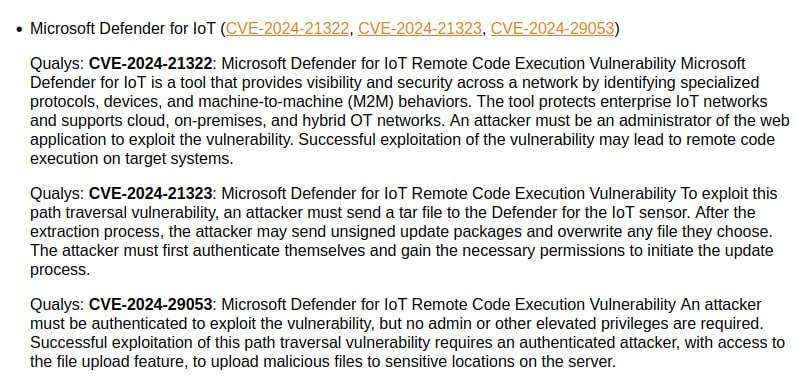

🔸 Remote Code Execution - Microsoft Defender for IoT (CVE-2024-21322, CVE-2024-21323, CVE-2024-29053). Это решение для безопасности IoT и ICS/OT, может быть on-prem.

Есть просто неприлично массовые фиксы:

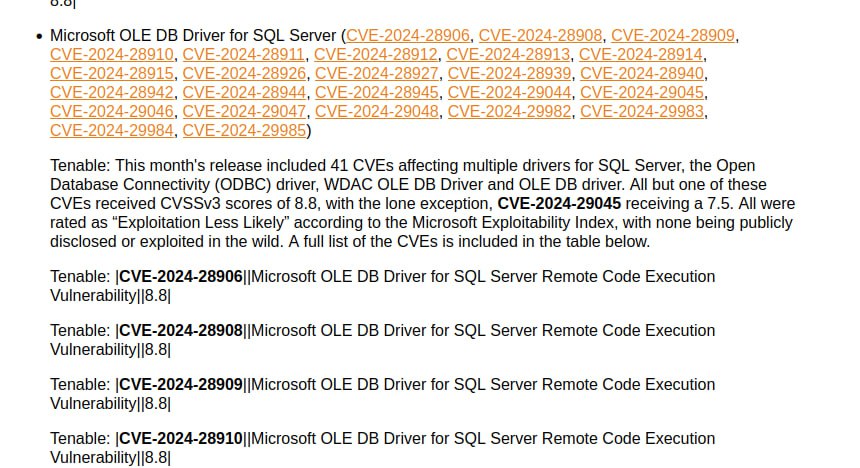

🔹 Remote Code Execution - Microsoft OLE DB Driver for SQL Server / Microsoft WDAC OLE DB Provider for SQL Server / Microsoft WDAC SQL Server ODBC Driver. 28 CVE! Даже перечислять здесь все не буду. 😨

🔹 Security Feature Bypass - Secure Boot. 23 CVE!

Upd. 10.04 Немного подтюнил детект типа уязвимости, чтобы повысить приоритет детекта по генерённому описанию Microsoft по сравнению с детектом на основе CWE. В частности поменялся тип уязвимости для Spoofing - Proxy Driver (CVE-2024-26234) и Spoofing - Outlook for Windows (CVE-2024-20670).

Привет! Меня зовут Александр. Я специалист по Управлению Уязвимостями. Подробнее обо мне можно прочитать здесь. Приглашаю подписаться на мой канал в Telegram @avleonovrus. Я обновляю его чаще, чем этот сайт. Вы можете обсудить мои посты или задать вопросы в @avleonovchat или в группе ВКонтакте.

And I invite all English-speaking people to another telegram channel @avleonovcom.

Уведомление: Единственная уязвимость из апрельского Microsoft Patch Tuesday, для которой Microsoft подтверждает наличие признаков активной эксплуатации вживую, явля

Уведомление: Резко повысилась критичность уязвимости Elevation of Privilege - Windows CSC Service (CVE-2024-26229) | Александр В. Леонов