Посмотрел вебинар Securitm по выстраиванию вендоро-независимого Vulnerability Management процесса. В описании вебинара было, конечно, некоторое лукавство. Вкусные дискуссионный вопросы были скорее для заманухи. 😏

Фокус был на возможностях платформы Securitm. Что, в общем, тоже неплохо. Платформа интересная, функциональная. Мне больше всего нравятся их возможности по иерархическому описанию активов в инфраструктуре и заполнение описания с помощью email-опросников. 👍

Понравилась отсылка к нашему опросу по состоянию VM-процесса в организациях (25% - никакое 😱).

Традиционно НЕ понравилось описание VM-процесса через неработающий PDCA Gartner-а (я за непрерывные "подпроцессы", а не "шаги") и тезис, что какие-то уязвимости можно не исправлять (имхо, фиксить в соответствии с приоритетами нужно всё). 👎🤷♂️

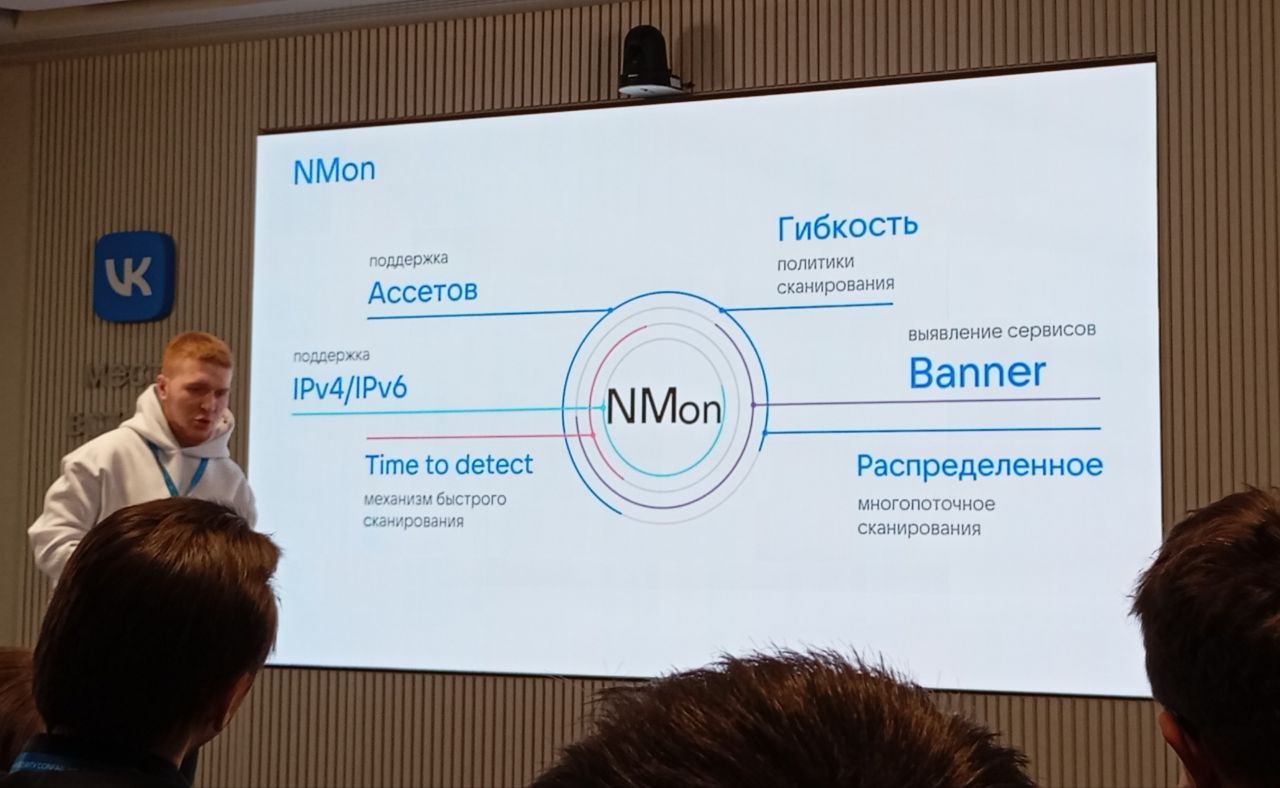

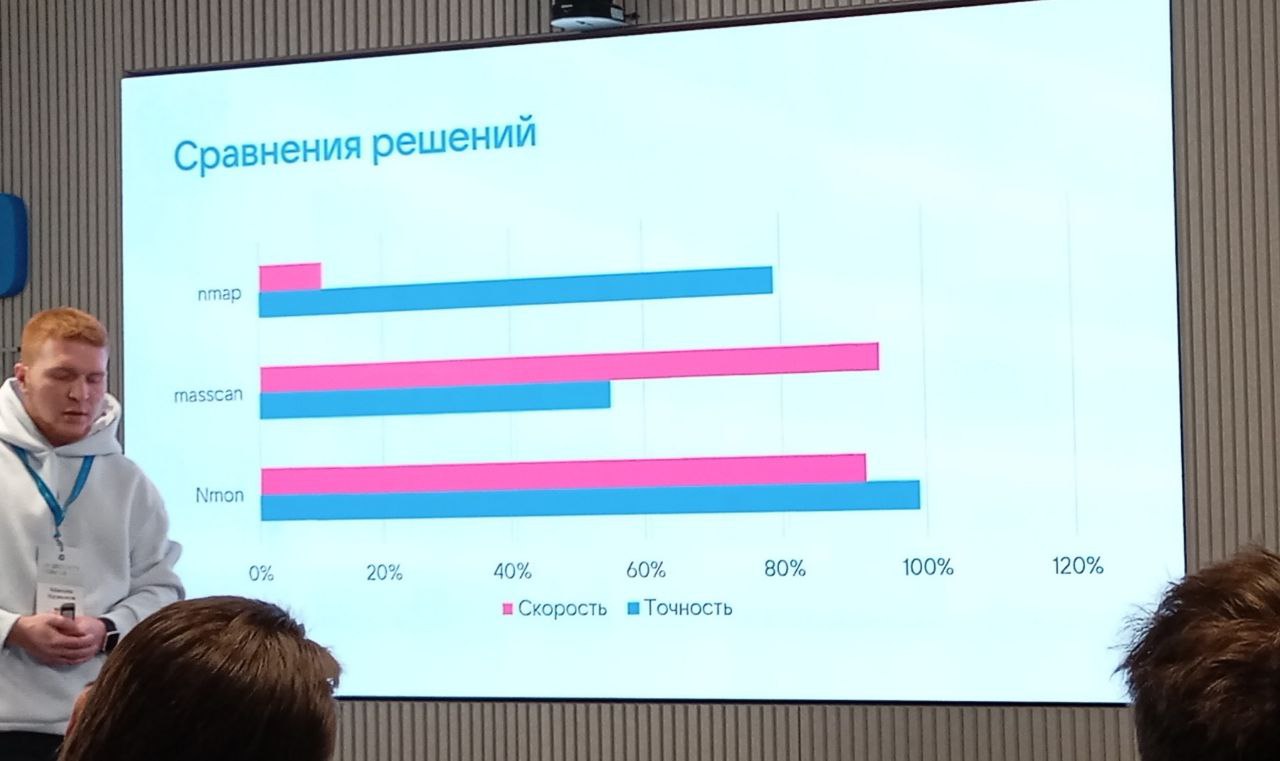

По поводу конкретных сканеров уязвимостей и их количества ответ был в духе "все по уровню зрелости, деньги есть - берите побольше и подороже, а нету - и на NMAPе можно VM построить". 😏😅